Cipher machine Banque de photos noir et blanc

(108)Cipher machine Banque de photos noir et blanc

Guderian, Heinz, 17.6.1888 - 14.5.1954, général allemand, dans sa voiture de commandement, France, juin 1940, , Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-guderian-heinz-17-6-1888-14-5-1954-general-allemand-dans-sa-voiture-de-commandement-france-juin-1940-48642376.html

Guderian, Heinz, 17.6.1888 - 14.5.1954, général allemand, dans sa voiture de commandement, France, juin 1940, , Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-guderian-heinz-17-6-1888-14-5-1954-general-allemand-dans-sa-voiture-de-commandement-france-juin-1940-48642376.htmlRMCR3RRM–Guderian, Heinz, 17.6.1888 - 14.5.1954, général allemand, dans sa voiture de commandement, France, juin 1940, ,

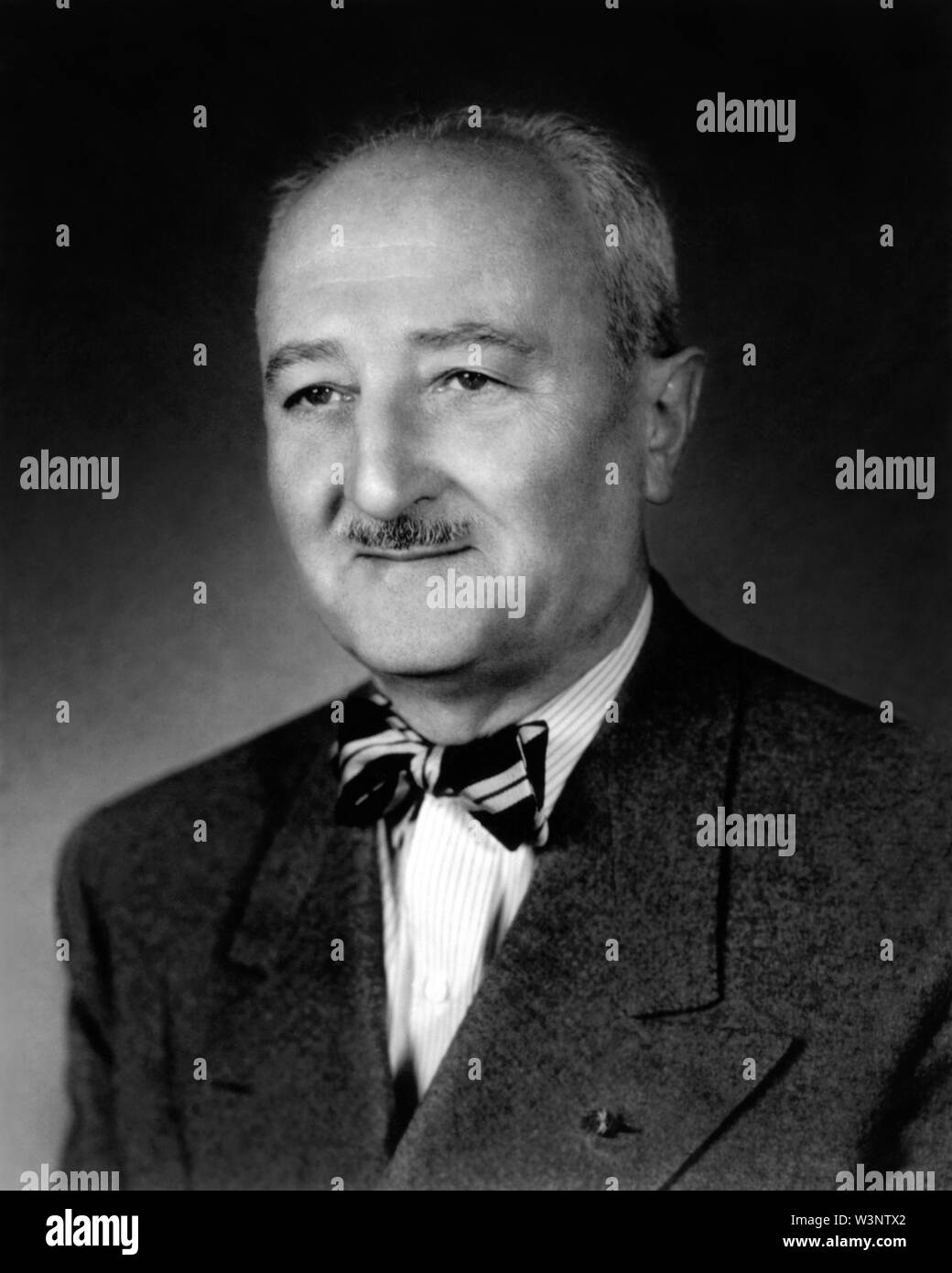

William Frederick Friedman (1891-1969) est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-frederick-friedman-1891-1969-est-un-precurseur-de-la-cryptologue-americain-qui-devint-le-chef-cryptoanalyst-dans-le-signal-intelligence-service-du-departement-de-la-guerre-et-notamment-dirige-les-equipes-au-cours-de-la-deuxieme-guerre-mondiale-qui-a-eclate-divers-codes-japonais-y-compris-le-chiffrement-de-la-machine-en-fin-de-pourpre-lance-par-le-japon-en-1939-friedman-etait-mariee-a-un-autre-pionnier-cryptologue-notables-elizebeth-friedman-smith-image260480026.html

William Frederick Friedman (1891-1969) est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-frederick-friedman-1891-1969-est-un-precurseur-de-la-cryptologue-americain-qui-devint-le-chef-cryptoanalyst-dans-le-signal-intelligence-service-du-departement-de-la-guerre-et-notamment-dirige-les-equipes-au-cours-de-la-deuxieme-guerre-mondiale-qui-a-eclate-divers-codes-japonais-y-compris-le-chiffrement-de-la-machine-en-fin-de-pourpre-lance-par-le-japon-en-1939-friedman-etait-mariee-a-un-autre-pionnier-cryptologue-notables-elizebeth-friedman-smith-image260480026.htmlRMW3NTX2–William Frederick Friedman (1891-1969) est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith.

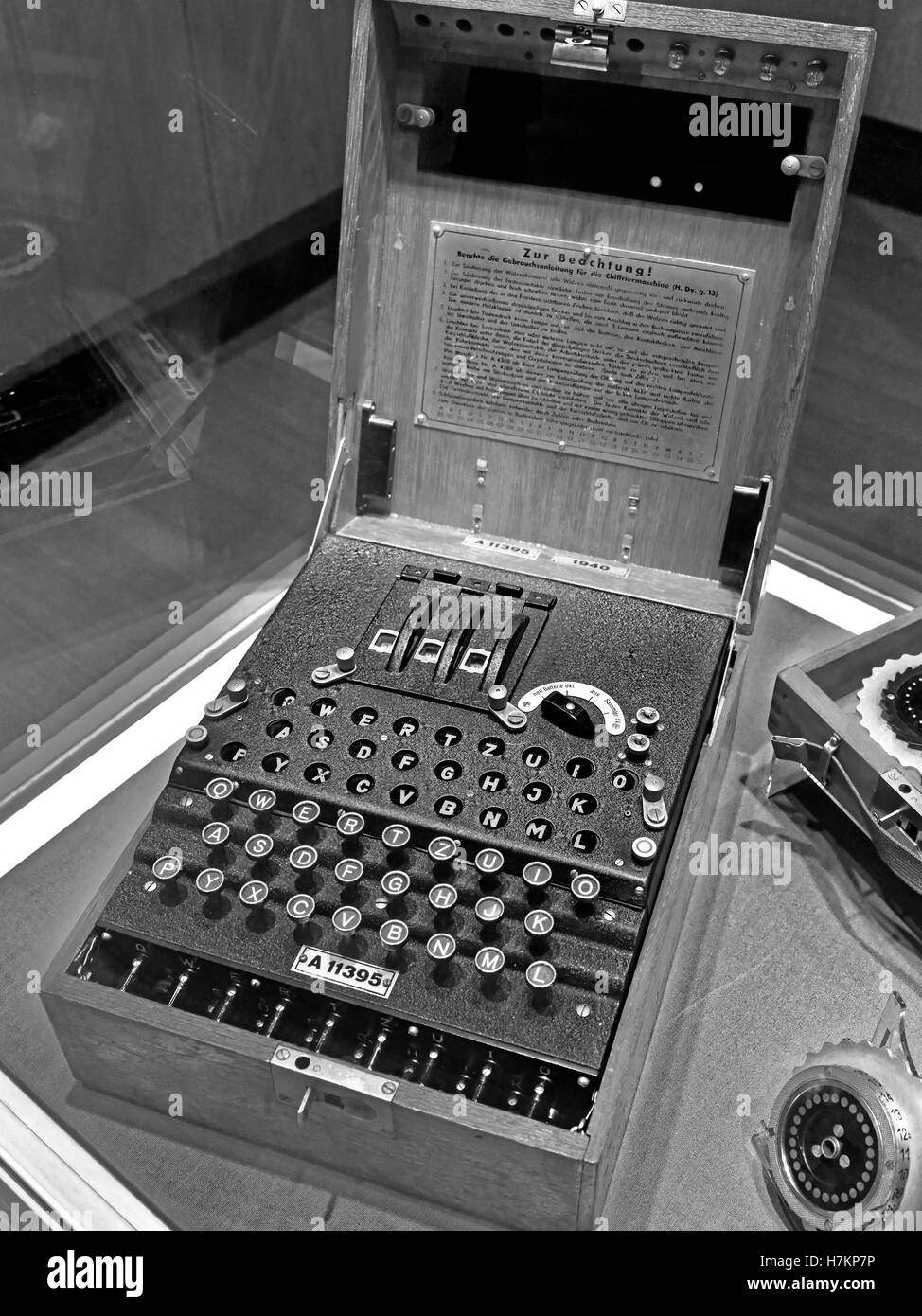

Espionnage, machine allemande « Enigma », utilisée pour le cryptage et le décryptage de message secret, en service 1923-1945, droits supplémentaires-Clearences-non disponible Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-espionnage-machine-allemande-enigma-utilisee-pour-le-cryptage-et-le-decryptage-de-message-secret-en-service-1923-1945-droits-supplementaires-clearences-non-disponible-86379186.html

Espionnage, machine allemande « Enigma », utilisée pour le cryptage et le décryptage de message secret, en service 1923-1945, droits supplémentaires-Clearences-non disponible Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-espionnage-machine-allemande-enigma-utilisee-pour-le-cryptage-et-le-decryptage-de-message-secret-en-service-1923-1945-droits-supplementaires-clearences-non-disponible-86379186.htmlRMF0EWEX–Espionnage, machine allemande « Enigma », utilisée pour le cryptage et le décryptage de message secret, en service 1923-1945, droits supplémentaires-Clearences-non disponible

William Frederick Friedman (1891-1969), photographié en 1924, est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-frederick-friedman-1891-1969-photographie-en-1924-est-un-precurseur-de-la-cryptologue-americain-qui-devint-le-chef-cryptoanalyst-dans-le-signal-intelligence-service-du-departement-de-la-guerre-et-notamment-dirige-les-equipes-au-cours-de-la-deuxieme-guerre-mondiale-qui-a-eclate-divers-codes-japonais-y-compris-le-chiffrement-de-la-machine-en-fin-de-pourpre-lance-par-le-japon-en-1939-friedman-etait-mariee-a-un-autre-pionnier-cryptologue-notables-elizebeth-friedman-smith-image260561645.html

William Frederick Friedman (1891-1969), photographié en 1924, est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-frederick-friedman-1891-1969-photographie-en-1924-est-un-precurseur-de-la-cryptologue-americain-qui-devint-le-chef-cryptoanalyst-dans-le-signal-intelligence-service-du-departement-de-la-guerre-et-notamment-dirige-les-equipes-au-cours-de-la-deuxieme-guerre-mondiale-qui-a-eclate-divers-codes-japonais-y-compris-le-chiffrement-de-la-machine-en-fin-de-pourpre-lance-par-le-japon-en-1939-friedman-etait-mariee-a-un-autre-pionnier-cryptologue-notables-elizebeth-friedman-smith-image260561645.htmlRMW3WH11–William Frederick Friedman (1891-1969), photographié en 1924, est un précurseur de la cryptologue américain qui devint le chef cryptoanalyst dans le Signal Intelligence Service du département de la guerre, et notamment dirigé les équipes au cours de la deuxième guerre mondiale qui a éclaté divers codes japonais, y compris le chiffrement de la machine en fin de pourpre lancé par le Japon en 1939. Friedman était mariée à un autre pionnier, cryptologue notables Elizebeth Friedman Smith.

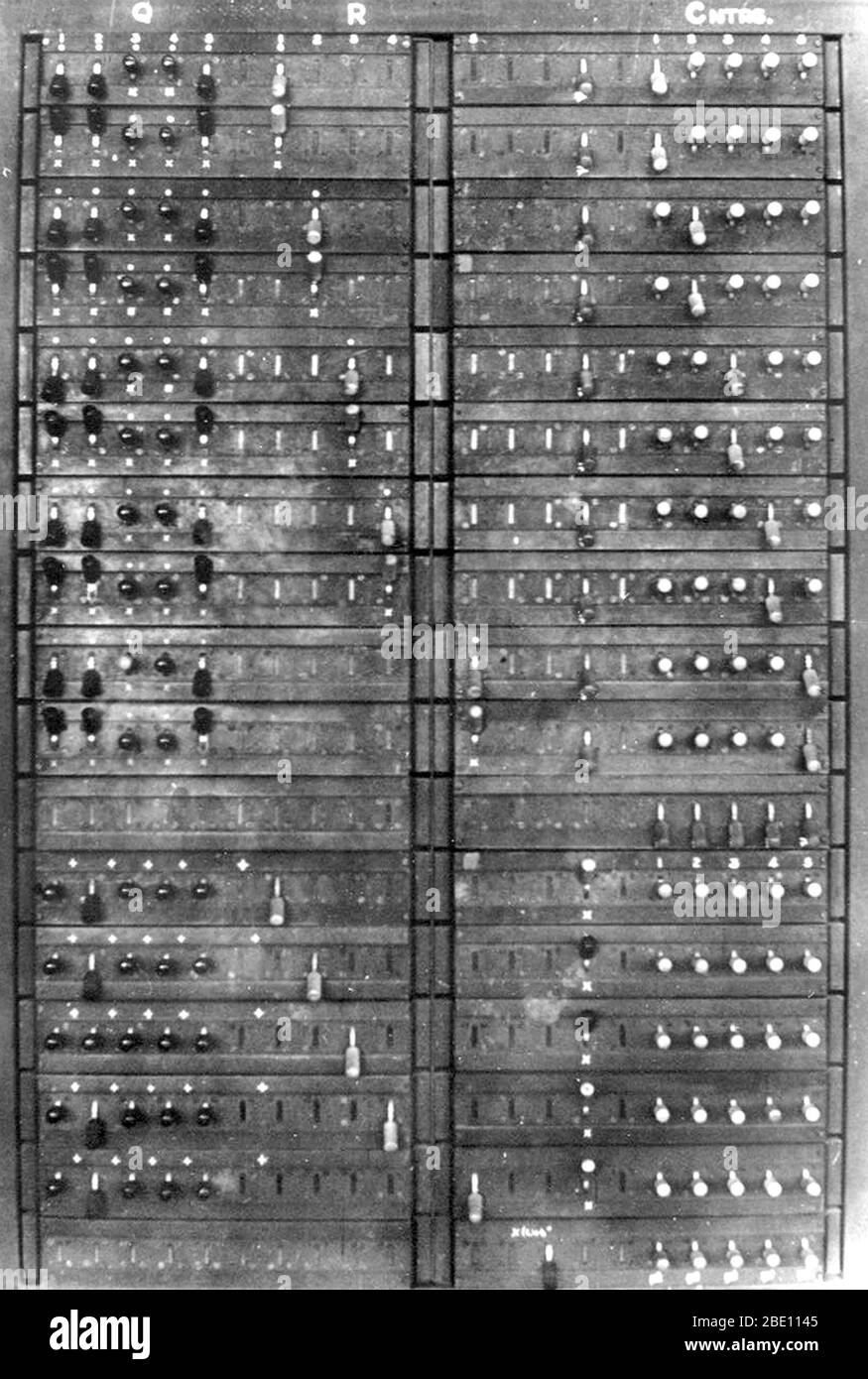

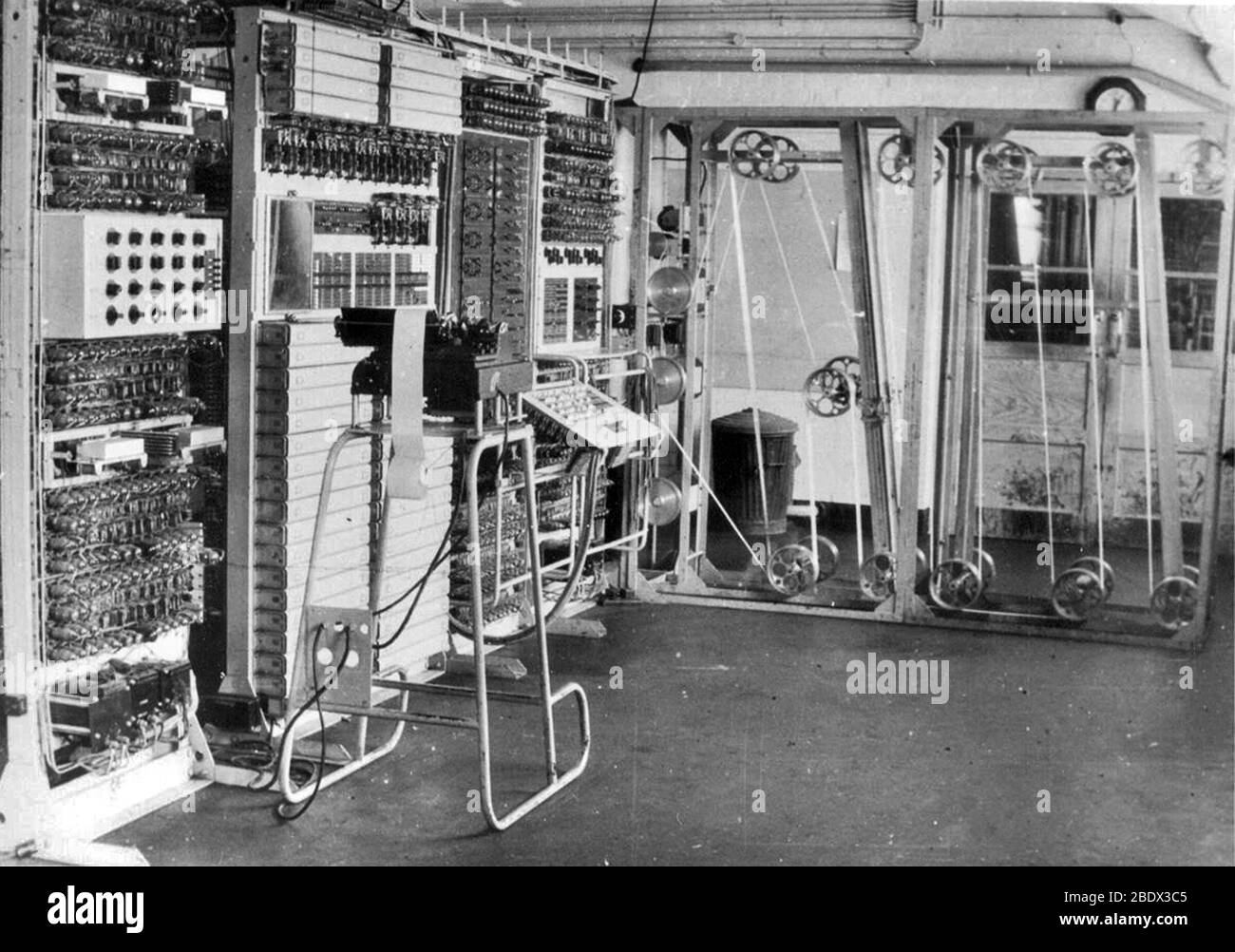

Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photographie-en-temps-de-guerre-d-une-partie-d-un-ordinateur-colossus-montrant-le-panneau-q-1945-colossus-etait-un-ensemble-d-ordinateurs-developpes-par-les-codebriseurs-britanniques-dans-les-annees-1943-1945-pour-aider-a-la-cryptanalyse-du-chiffrement-de-lorenz-utilise-par-l-armee-allemande-colossus-a-utilise-des-valves-thermioniques-tubes-a-vide-pour-effectuer-des-operations-booleennes-et-de-comptage-colossus-est-donc-considere-comme-le-premier-ordinateur-numerique-programmable-electronique-et-numerique-au-monde-bien-qu-il-ait-ete-programme-par-des-interrupteurs-et-des-prises-et-non-par-un-programme-enregistre-colossus-a-ete-concu-par-tommy-flowers-ingenieur-de-recherche-alan-turing-utilise-la-probabilit-image352835397.html

Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photographie-en-temps-de-guerre-d-une-partie-d-un-ordinateur-colossus-montrant-le-panneau-q-1945-colossus-etait-un-ensemble-d-ordinateurs-developpes-par-les-codebriseurs-britanniques-dans-les-annees-1943-1945-pour-aider-a-la-cryptanalyse-du-chiffrement-de-lorenz-utilise-par-l-armee-allemande-colossus-a-utilise-des-valves-thermioniques-tubes-a-vide-pour-effectuer-des-operations-booleennes-et-de-comptage-colossus-est-donc-considere-comme-le-premier-ordinateur-numerique-programmable-electronique-et-numerique-au-monde-bien-qu-il-ait-ete-programme-par-des-interrupteurs-et-des-prises-et-non-par-un-programme-enregistre-colossus-a-ete-concu-par-tommy-flowers-ingenieur-de-recherche-alan-turing-utilise-la-probabilit-image352835397.htmlRM2BE1145–Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit

William Friedman (services secrets américains) est un spécialiste américain qui a travaillé sur les machines électromécaniques à déchiffrer dans les années 20 et a également écrit les instructions de fonctionnement pour les services secrets américains. Avec l'aide de son 'Purple machine' il avait géré les casser le chiffrement japonais en 1934. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-friedman-services-secrets-americains-est-un-specialiste-americain-qui-a-travaille-sur-les-machines-electromecaniques-a-dechiffrer-dans-les-annees-20-et-a-egalement-ecrit-les-instructions-de-fonctionnement-pour-les-services-secrets-americains-avec-l-aide-de-son-purple-machine-il-avait-gere-les-casser-le-chiffrement-japonais-en-1934-image247142236.html

William Friedman (services secrets américains) est un spécialiste américain qui a travaillé sur les machines électromécaniques à déchiffrer dans les années 20 et a également écrit les instructions de fonctionnement pour les services secrets américains. Avec l'aide de son 'Purple machine' il avait géré les casser le chiffrement japonais en 1934. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/william-friedman-services-secrets-americains-est-un-specialiste-americain-qui-a-travaille-sur-les-machines-electromecaniques-a-dechiffrer-dans-les-annees-20-et-a-egalement-ecrit-les-instructions-de-fonctionnement-pour-les-services-secrets-americains-avec-l-aide-de-son-purple-machine-il-avait-gere-les-casser-le-chiffrement-japonais-en-1934-image247142236.htmlRMTA28CC–William Friedman (services secrets américains) est un spécialiste américain qui a travaillé sur les machines électromécaniques à déchiffrer dans les années 20 et a également écrit les instructions de fonctionnement pour les services secrets américains. Avec l'aide de son 'Purple machine' il avait géré les casser le chiffrement japonais en 1934.

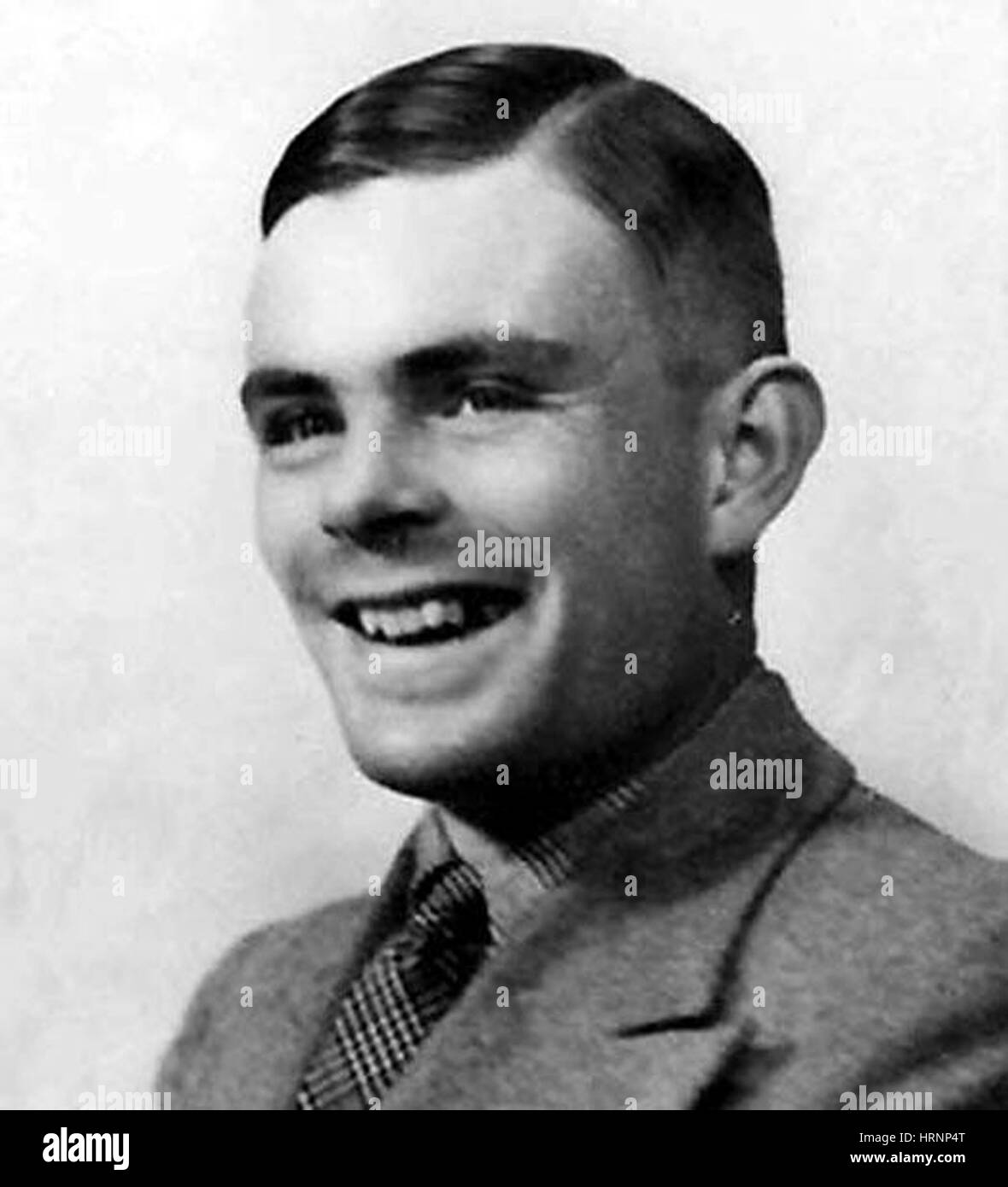

Alan Mathison Turing (1912-1954), un mathématicien britannique, est largement considéré comme le père de l'informatique théorique et de l'intelligence artificielle. Pendant la Seconde Guerre mondiale, il a travaillé pour le gouvernement et à l'École Code Cypher Bletchley Park, centre de la Grande-Bretagne qui produit codebreaking ultra de l'intelligence. Pendant un moment, Turing conduit Hut 8 la section responsable de la cryptanalyse de la marine allemande. Turing a joué un rôle pivot dans la fissuration a intercepté des messages codés qui ont aidé les alliés pour vaincre les Nazis. (Photo vers 1930) Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/alan-mathison-turing-1912-1954-un-mathematicien-britannique-est-largement-considere-comme-le-pere-de-l-informatique-theorique-et-de-l-intelligence-artificielle-pendant-la-seconde-guerre-mondiale-il-a-travaille-pour-le-gouvernement-et-a-l-ecole-code-cypher-bletchley-park-centre-de-la-grande-bretagne-qui-produit-codebreaking-ultra-de-l-intelligence-pendant-un-moment-turing-conduit-hut-8-la-section-responsable-de-la-cryptanalyse-de-la-marine-allemande-turing-a-joue-un-role-pivot-dans-la-fissuration-a-intercepte-des-messages-codes-qui-ont-aide-les-allies-pour-vaincre-les-nazis-photo-vers-1930-image260561642.html

Alan Mathison Turing (1912-1954), un mathématicien britannique, est largement considéré comme le père de l'informatique théorique et de l'intelligence artificielle. Pendant la Seconde Guerre mondiale, il a travaillé pour le gouvernement et à l'École Code Cypher Bletchley Park, centre de la Grande-Bretagne qui produit codebreaking ultra de l'intelligence. Pendant un moment, Turing conduit Hut 8 la section responsable de la cryptanalyse de la marine allemande. Turing a joué un rôle pivot dans la fissuration a intercepté des messages codés qui ont aidé les alliés pour vaincre les Nazis. (Photo vers 1930) Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/alan-mathison-turing-1912-1954-un-mathematicien-britannique-est-largement-considere-comme-le-pere-de-l-informatique-theorique-et-de-l-intelligence-artificielle-pendant-la-seconde-guerre-mondiale-il-a-travaille-pour-le-gouvernement-et-a-l-ecole-code-cypher-bletchley-park-centre-de-la-grande-bretagne-qui-produit-codebreaking-ultra-de-l-intelligence-pendant-un-moment-turing-conduit-hut-8-la-section-responsable-de-la-cryptanalyse-de-la-marine-allemande-turing-a-joue-un-role-pivot-dans-la-fissuration-a-intercepte-des-messages-codes-qui-ont-aide-les-allies-pour-vaincre-les-nazis-photo-vers-1930-image260561642.htmlRMW3WH0X–Alan Mathison Turing (1912-1954), un mathématicien britannique, est largement considéré comme le père de l'informatique théorique et de l'intelligence artificielle. Pendant la Seconde Guerre mondiale, il a travaillé pour le gouvernement et à l'École Code Cypher Bletchley Park, centre de la Grande-Bretagne qui produit codebreaking ultra de l'intelligence. Pendant un moment, Turing conduit Hut 8 la section responsable de la cryptanalyse de la marine allemande. Turing a joué un rôle pivot dans la fissuration a intercepté des messages codés qui ont aidé les alliés pour vaincre les Nazis. (Photo vers 1930)

Un résumé d'une partie d'une machine allemande de la guerre mondiale de 2 NV'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-de-2-nv-engima-image519170142.html

Un résumé d'une partie d'une machine allemande de la guerre mondiale de 2 NV'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-de-2-nv-engima-image519170142.htmlRF2N4J6PP–Un résumé d'une partie d'une machine allemande de la guerre mondiale de 2 NV'Engima'.

Smith Elizebeth Friedman (1892-1980) a été une brillante cryptanalyste et pionnier de la cryptologie des États-Unis. Elle était mariée à cryptologue William Friedman et est connu comme 'America's first female cryptanalyste.' Elle a travaillé avec divers organismes américains à briser codes au cours de la première et la DEUXIÈME GUERRE MONDIALE, et pendant la Prohibition elle 12.2005 les codes de rum runners et trafiquants internationaux. (Photo vers les années 1940) Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smith-elizebeth-friedman-1892-1980-a-ete-une-brillante-cryptanalyste-et-pionnier-de-la-cryptologie-des-etats-unis-elle-etait-mariee-a-cryptologue-william-friedman-et-est-connu-comme-americas-first-female-cryptanalyste-elle-a-travaille-avec-divers-organismes-americains-a-briser-codes-au-cours-de-la-premiere-et-la-deuxieme-guerre-mondiale-et-pendant-la-prohibition-elle-12-2005-les-codes-de-rum-runners-et-trafiquants-internationaux-photo-vers-les-annees-1940-image260480022.html

Smith Elizebeth Friedman (1892-1980) a été une brillante cryptanalyste et pionnier de la cryptologie des États-Unis. Elle était mariée à cryptologue William Friedman et est connu comme 'America's first female cryptanalyste.' Elle a travaillé avec divers organismes américains à briser codes au cours de la première et la DEUXIÈME GUERRE MONDIALE, et pendant la Prohibition elle 12.2005 les codes de rum runners et trafiquants internationaux. (Photo vers les années 1940) Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smith-elizebeth-friedman-1892-1980-a-ete-une-brillante-cryptanalyste-et-pionnier-de-la-cryptologie-des-etats-unis-elle-etait-mariee-a-cryptologue-william-friedman-et-est-connu-comme-americas-first-female-cryptanalyste-elle-a-travaille-avec-divers-organismes-americains-a-briser-codes-au-cours-de-la-premiere-et-la-deuxieme-guerre-mondiale-et-pendant-la-prohibition-elle-12-2005-les-codes-de-rum-runners-et-trafiquants-internationaux-photo-vers-les-annees-1940-image260480022.htmlRMW3NTWX–Smith Elizebeth Friedman (1892-1980) a été une brillante cryptanalyste et pionnier de la cryptologie des États-Unis. Elle était mariée à cryptologue William Friedman et est connu comme 'America's first female cryptanalyste.' Elle a travaillé avec divers organismes américains à briser codes au cours de la première et la DEUXIÈME GUERRE MONDIALE, et pendant la Prohibition elle 12.2005 les codes de rum runners et trafiquants internationaux. (Photo vers les années 1940)

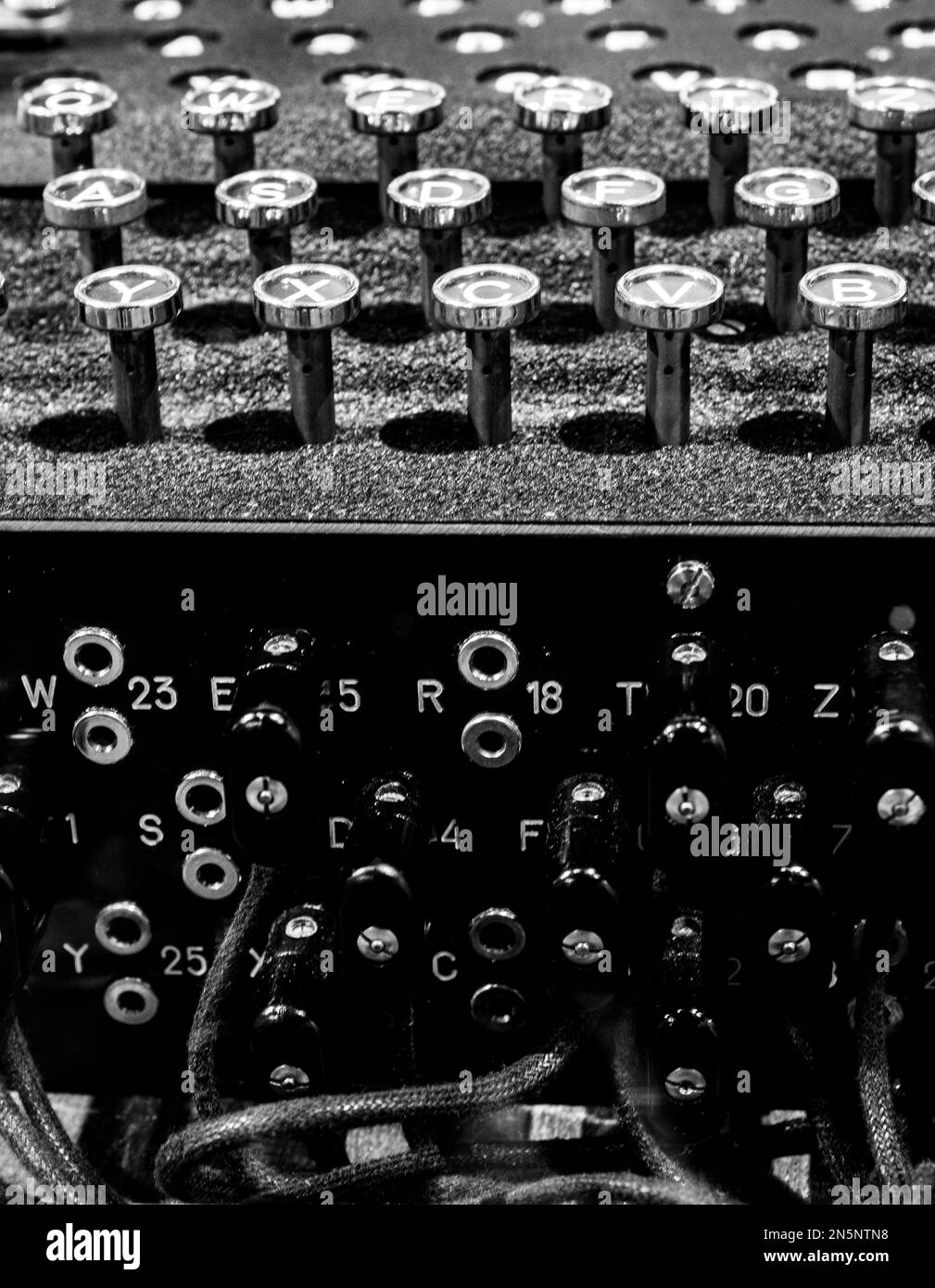

Un gros plan des fûts numérotés d'une machine de chiffrement allemande de la guerre mondiale de 2. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-gros-plan-des-futs-numerotes-d-une-machine-de-chiffrement-allemande-de-la-guerre-mondiale-de-2-image513500563.html

Un gros plan des fûts numérotés d'une machine de chiffrement allemande de la guerre mondiale de 2. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-gros-plan-des-futs-numerotes-d-une-machine-de-chiffrement-allemande-de-la-guerre-mondiale-de-2-image513500563.htmlRF2MRBY5R–Un gros plan des fûts numérotés d'une machine de chiffrement allemande de la guerre mondiale de 2.

Detail shot d'une calculatrice montrant un million sur itu00b4s afficher Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-detail-shot-d-une-calculatrice-montrant-un-million-sur-itu00b4s-afficher-54703922.html

Detail shot d'une calculatrice montrant un million sur itu00b4s afficher Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-detail-shot-d-une-calculatrice-montrant-un-million-sur-itu00b4s-afficher-54703922.htmlRFD4YYBE–Detail shot d'une calculatrice montrant un million sur itu00b4s afficher

Image en noir et blanc du plugboard d'une rare machine allemande « Enigma » de la Seconde Guerre mondiale au parc Bletchley. Janvier 2017 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-en-noir-et-blanc-du-plugboard-d-une-rare-machine-allemande-enigma-de-la-seconde-guerre-mondiale-au-parc-bletchley-janvier-2017-image476808026.html

Image en noir et blanc du plugboard d'une rare machine allemande « Enigma » de la Seconde Guerre mondiale au parc Bletchley. Janvier 2017 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-en-noir-et-blanc-du-plugboard-d-une-rare-machine-allemande-enigma-de-la-seconde-guerre-mondiale-au-parc-bletchley-janvier-2017-image476808026.htmlRF2JKMDE2–Image en noir et blanc du plugboard d'une rare machine allemande « Enigma » de la Seconde Guerre mondiale au parc Bletchley. Janvier 2017

RF2M7HBP8–Icône de numéro de données de chiffrement vecteur simple. Code de verrouillage. Machine Enigma

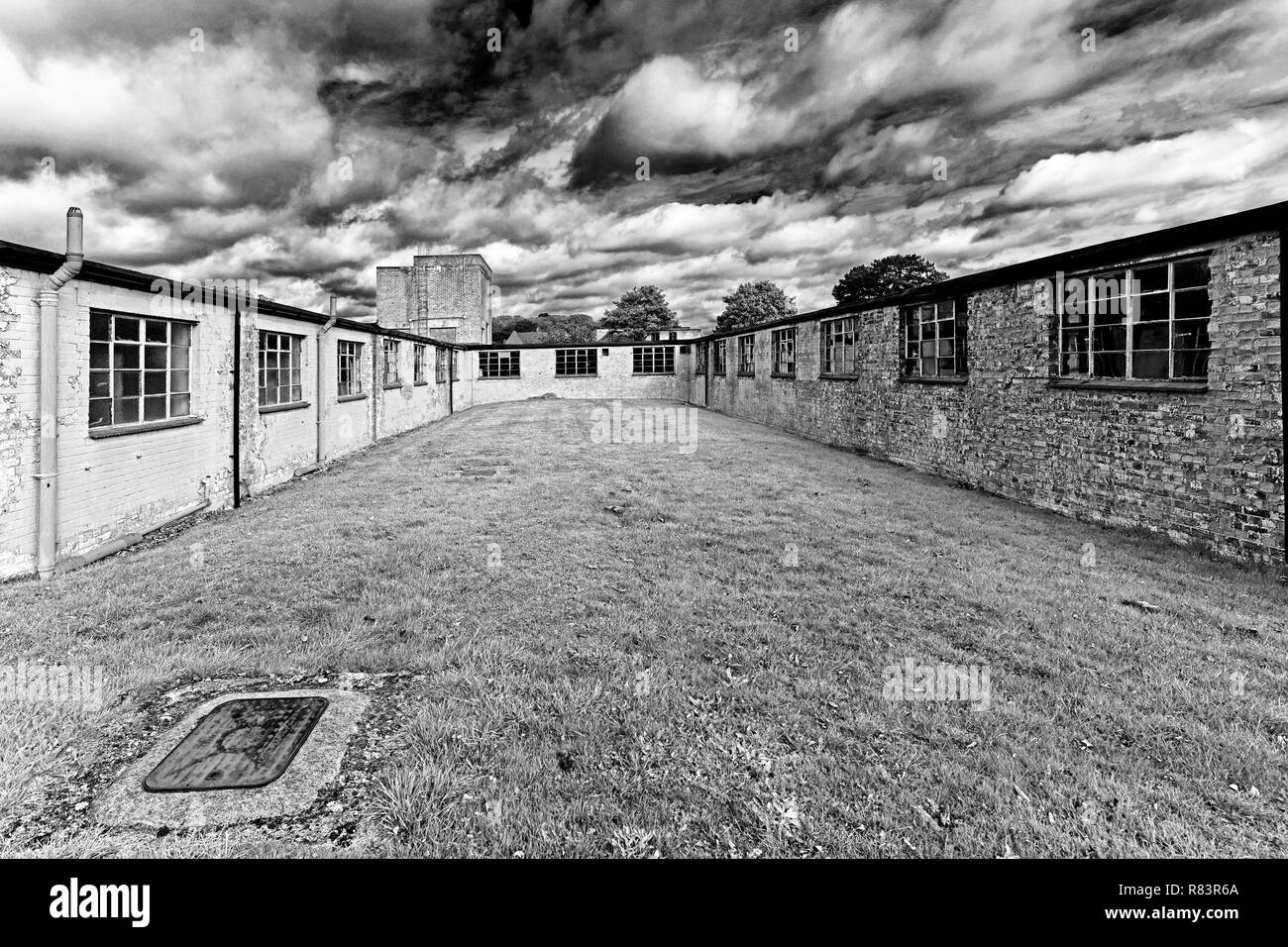

Le travail de décodage abris à Bletchley Park et musée de code de chiffrement Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-travail-de-decodage-abris-a-bletchley-park-et-musee-de-code-de-chiffrement-image228736098.html

Le travail de décodage abris à Bletchley Park et musée de code de chiffrement Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-travail-de-decodage-abris-a-bletchley-park-et-musee-de-code-de-chiffrement-image228736098.htmlRFR83R6A–Le travail de décodage abris à Bletchley Park et musée de code de chiffrement

Une machine à glace pratique. Nouvelle façon d'ENVOYER UN ' ' MESSAGEWrap chiffrement des renseignements étrangers., Scientific American, 64-10-29 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-machine-a-glace-pratique-nouvelle-facon-d-envoyer-un-messagewrap-chiffrement-des-renseignements-etrangers-scientific-american-64-10-29-image334304760.html

Une machine à glace pratique. Nouvelle façon d'ENVOYER UN ' ' MESSAGEWrap chiffrement des renseignements étrangers., Scientific American, 64-10-29 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-machine-a-glace-pratique-nouvelle-facon-d-envoyer-un-messagewrap-chiffrement-des-renseignements-etrangers-scientific-american-64-10-29-image334304760.htmlRM2ABTW3M–Une machine à glace pratique. Nouvelle façon d'ENVOYER UN ' ' MESSAGEWrap chiffrement des renseignements étrangers., Scientific American, 64-10-29

. Scientific American Volume 84 Numéro 05 (février 1901) . ld.... Chargeur de cartouches et rechargeur, W. W. Moore appareil de coulage, fer, R. H. Wainford. Clé à chaîne, avec chaînes H. Burr, machine pour la fabrication d'ornement, W.I. Macomber (accessoire de ventilateur de cheveux, à bascule, O. Herrmann Chimney-top, J. WO«d Chuck, Z. T. Furbish Chuck, Reducing, Z. T. Furbish Chuck, supplémentaire, Z. T. Furbish Cigar-box, O. Beese Cipher-code system, C. P. Hall Clamp. Voir routage - collier de serrage de la machine. Horloge, éclairée, R. R. R. Gareau (machine de découpe de la laque, W. Gerhardt Cloth, machine de traitement, D. Gessner Clutch, A. G. Sargent Clutch, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/scientific-american-volume-84-numero-05-fevrier-1901-ld-chargeur-de-cartouches-et-rechargeur-w-w-moore-appareil-de-coulage-fer-r-h-wainford-cle-a-chaine-avec-chaines-h-burr-machine-pour-la-fabrication-d-ornement-w-i-macomber-accessoire-de-ventilateur-de-cheveux-a-bascule-o-herrmann-chimney-top-j-wo-d-chuck-z-t-furbish-chuck-reducing-z-t-furbish-chuck-supplementaire-z-t-furbish-cigar-box-o-beese-cipher-code-system-c-p-hall-clamp-voir-routage-collier-de-serrage-de-la-machine-horloge-eclairee-r-r-r-gareau-machine-de-decoupe-de-la-laque-w-gerhardt-cloth-machine-de-traitement-d-gessner-clutch-a-g-sargent-clutch-image372225252.html

. Scientific American Volume 84 Numéro 05 (février 1901) . ld.... Chargeur de cartouches et rechargeur, W. W. Moore appareil de coulage, fer, R. H. Wainford. Clé à chaîne, avec chaînes H. Burr, machine pour la fabrication d'ornement, W.I. Macomber (accessoire de ventilateur de cheveux, à bascule, O. Herrmann Chimney-top, J. WO«d Chuck, Z. T. Furbish Chuck, Reducing, Z. T. Furbish Chuck, supplémentaire, Z. T. Furbish Cigar-box, O. Beese Cipher-code system, C. P. Hall Clamp. Voir routage - collier de serrage de la machine. Horloge, éclairée, R. R. R. Gareau (machine de découpe de la laque, W. Gerhardt Cloth, machine de traitement, D. Gessner Clutch, A. G. Sargent Clutch, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/scientific-american-volume-84-numero-05-fevrier-1901-ld-chargeur-de-cartouches-et-rechargeur-w-w-moore-appareil-de-coulage-fer-r-h-wainford-cle-a-chaine-avec-chaines-h-burr-machine-pour-la-fabrication-d-ornement-w-i-macomber-accessoire-de-ventilateur-de-cheveux-a-bascule-o-herrmann-chimney-top-j-wo-d-chuck-z-t-furbish-chuck-reducing-z-t-furbish-chuck-supplementaire-z-t-furbish-cigar-box-o-beese-cipher-code-system-c-p-hall-clamp-voir-routage-collier-de-serrage-de-la-machine-horloge-eclairee-r-r-r-gareau-machine-de-decoupe-de-la-laque-w-gerhardt-cloth-machine-de-traitement-d-gessner-clutch-a-g-sargent-clutch-image372225252.htmlRM2CHG930–. Scientific American Volume 84 Numéro 05 (février 1901) . ld.... Chargeur de cartouches et rechargeur, W. W. Moore appareil de coulage, fer, R. H. Wainford. Clé à chaîne, avec chaînes H. Burr, machine pour la fabrication d'ornement, W.I. Macomber (accessoire de ventilateur de cheveux, à bascule, O. Herrmann Chimney-top, J. WO«d Chuck, Z. T. Furbish Chuck, Reducing, Z. T. Furbish Chuck, supplémentaire, Z. T. Furbish Cigar-box, O. Beese Cipher-code system, C. P. Hall Clamp. Voir routage - collier de serrage de la machine. Horloge, éclairée, R. R. R. Gareau (machine de découpe de la laque, W. Gerhardt Cloth, machine de traitement, D. Gessner Clutch, A. G. Sargent Clutch,

Douze horloges murales en relief, chacune montrant une heure complète différente de la journée, 1-12.À utiliser dans d'autres illustrations. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/douze-horloges-murales-en-relief-chacune-montrant-une-heure-complete-differente-de-la-journee-1-12-a-utiliser-dans-d-autres-illustrations-image458336989.html

Douze horloges murales en relief, chacune montrant une heure complète différente de la journée, 1-12.À utiliser dans d'autres illustrations. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/douze-horloges-murales-en-relief-chacune-montrant-une-heure-complete-differente-de-la-journee-1-12-a-utiliser-dans-d-autres-illustrations-image458336989.htmlRF2HHK1E5–Douze horloges murales en relief, chacune montrant une heure complète différente de la journée, 1-12.À utiliser dans d'autres illustrations.

RF2F5CR1F–Icône de chiffrement de lettre. Icône vectorielle de vecteur de chiffrement de lettre pour la conception Web isolée sur fond blanc

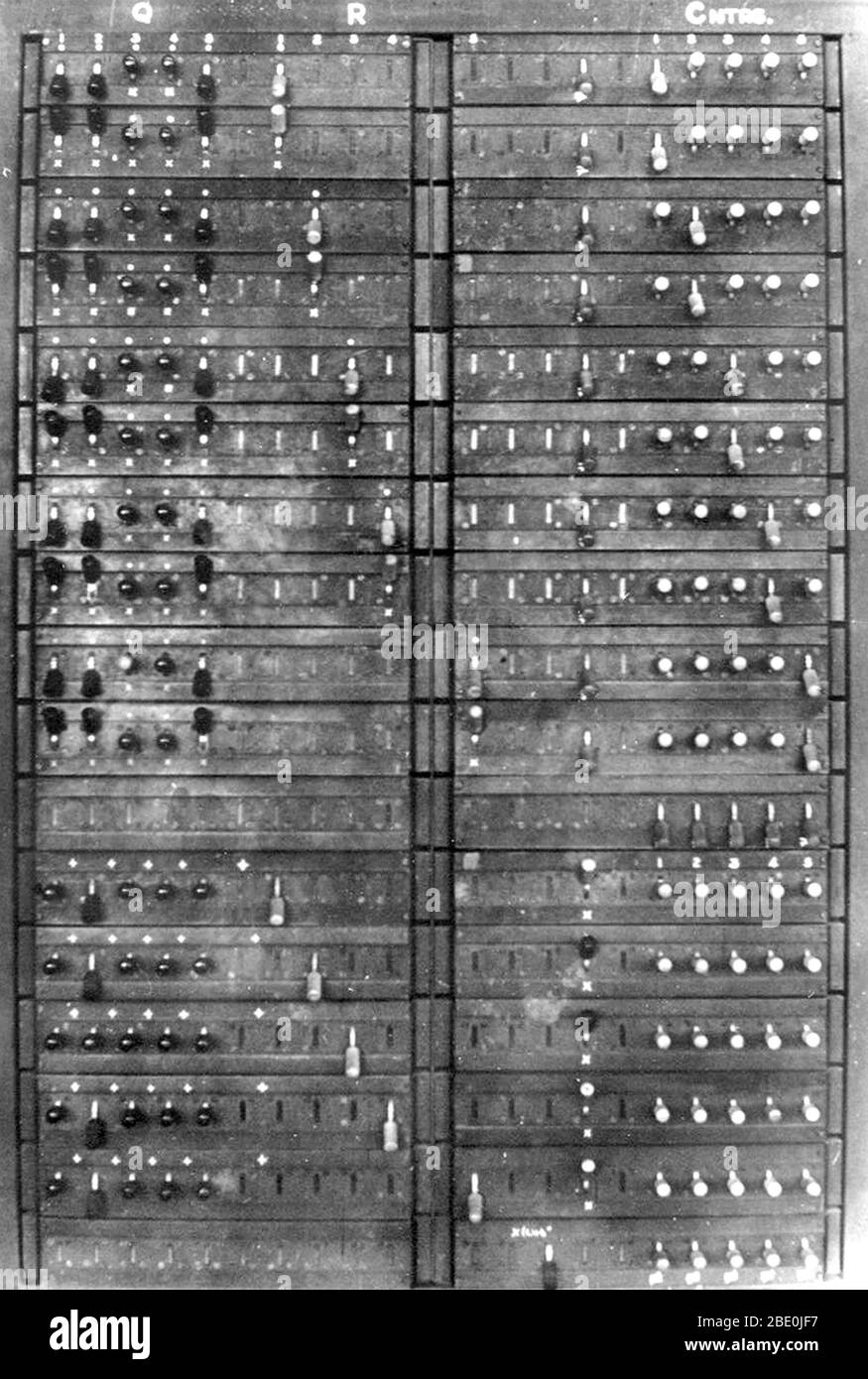

Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photographie-en-temps-de-guerre-d-une-partie-d-un-ordinateur-colossus-montrant-le-panneau-q-1945-colossus-etait-un-ensemble-d-ordinateurs-developpes-par-les-codebriseurs-britanniques-dans-les-annees-1943-1945-pour-aider-a-la-cryptanalyse-du-chiffrement-de-lorenz-utilise-par-l-armee-allemande-colossus-a-utilise-des-valves-thermioniques-tubes-a-vide-pour-effectuer-des-operations-booleennes-et-de-comptage-colossus-est-donc-considere-comme-le-premier-ordinateur-numerique-programmable-electronique-et-numerique-au-monde-bien-qu-il-ait-ete-programme-par-des-interrupteurs-et-des-prises-et-non-par-un-programme-enregistre-colossus-a-ete-concu-par-tommy-flowers-ingenieur-de-recherche-alan-turing-utilise-la-probabilit-image352827083.html

Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photographie-en-temps-de-guerre-d-une-partie-d-un-ordinateur-colossus-montrant-le-panneau-q-1945-colossus-etait-un-ensemble-d-ordinateurs-developpes-par-les-codebriseurs-britanniques-dans-les-annees-1943-1945-pour-aider-a-la-cryptanalyse-du-chiffrement-de-lorenz-utilise-par-l-armee-allemande-colossus-a-utilise-des-valves-thermioniques-tubes-a-vide-pour-effectuer-des-operations-booleennes-et-de-comptage-colossus-est-donc-considere-comme-le-premier-ordinateur-numerique-programmable-electronique-et-numerique-au-monde-bien-qu-il-ait-ete-programme-par-des-interrupteurs-et-des-prises-et-non-par-un-programme-enregistre-colossus-a-ete-concu-par-tommy-flowers-ingenieur-de-recherche-alan-turing-utilise-la-probabilit-image352827083.htmlRM2BE0JF7–Photographie en temps de guerre d'une partie d'un ordinateur Colossus montrant le panneau Q, 1945. Colossus était un ensemble d'ordinateurs développés par les codébriseurs britanniques dans les années 1943-1945 pour aider à la cryptanalyse du chiffrement de Lorenz utilisé par l'armée allemande. Colossus a utilisé des valves thermioniques (tubes à vide) pour effectuer des opérations booléennes et de comptage. Colossus est donc considéré comme le premier ordinateur numérique programmable, électronique et numérique au monde, bien qu'il ait été programmé par des interrupteurs et des prises et non par un programme enregistré. Colossus a été conçu par Tommy Flowers, ingénieur de recherche. Alan Turing utilise la probabilit

Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-2-engima-image519865131.html

Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-2-engima-image519865131.htmlRF2N5NW7R–Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'.

RF2M7HC9E–Vecteur de contour de l'icône de numéro de données de chiffrement. Code de verrouillage. Machine Enigma

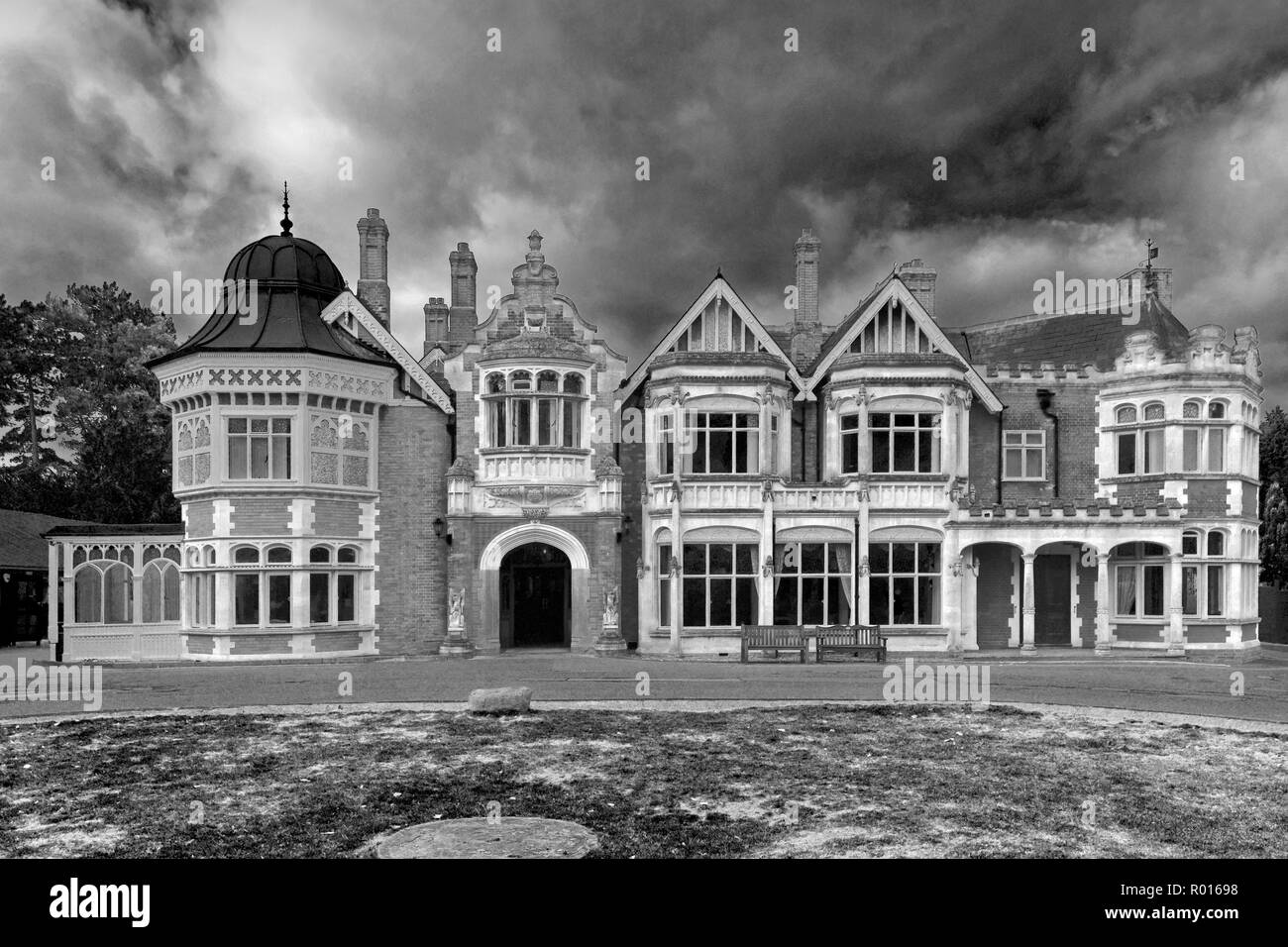

Manor House Bletchley Park centre cypher GCHQ Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/manor-house-bletchley-park-centre-cypher-gchq-image223761700.html

Manor House Bletchley Park centre cypher GCHQ Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/manor-house-bletchley-park-centre-cypher-gchq-image223761700.htmlRFR01698–Manor House Bletchley Park centre cypher GCHQ

TERY disséqué et spéculations concernant l'ozone. WritingA Système de chiffrement répondants universel. comment gérer les lampes à pétrole. Un projet de machine volante. Une correction. Ce gros vu de nouveau., Scientific American, 1867-11-02 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/tery-disseque-et-speculations-concernant-l-ozone-writinga-systeme-de-chiffrement-repondants-universel-comment-gerer-les-lampes-a-petrole-un-projet-de-machine-volante-une-correction-ce-gros-vu-de-nouveau-scientific-american-1867-11-02-image334308793.html

TERY disséqué et spéculations concernant l'ozone. WritingA Système de chiffrement répondants universel. comment gérer les lampes à pétrole. Un projet de machine volante. Une correction. Ce gros vu de nouveau., Scientific American, 1867-11-02 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/tery-disseque-et-speculations-concernant-l-ozone-writinga-systeme-de-chiffrement-repondants-universel-comment-gerer-les-lampes-a-petrole-un-projet-de-machine-volante-une-correction-ce-gros-vu-de-nouveau-scientific-american-1867-11-02-image334308793.htmlRM2ABW27N–TERY disséqué et spéculations concernant l'ozone. WritingA Système de chiffrement répondants universel. comment gérer les lampes à pétrole. Un projet de machine volante. Une correction. Ce gros vu de nouveau., Scientific American, 1867-11-02

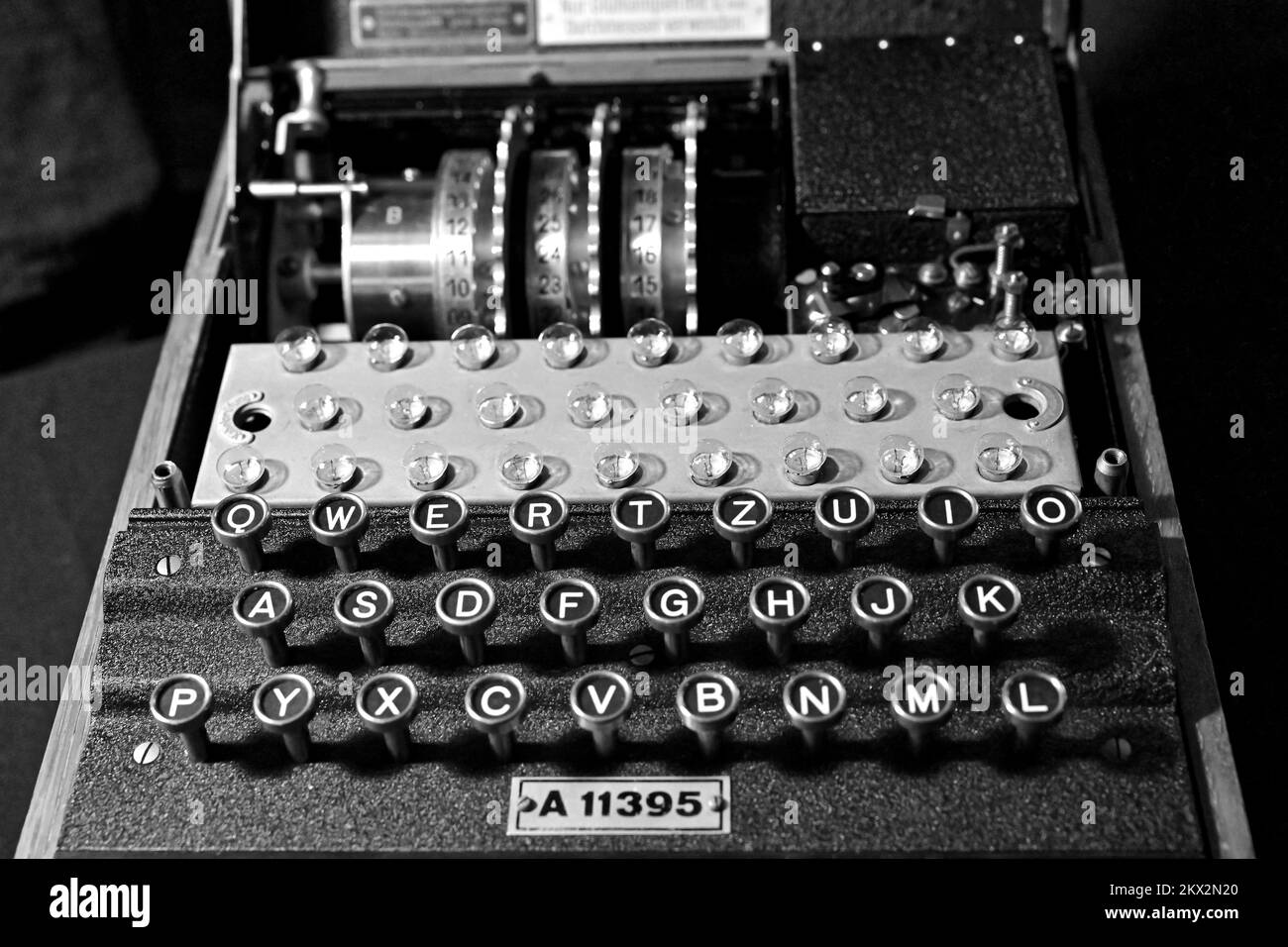

Un Enigma allemand de la Seconde Guerre mondiale codant les détails clés de machine avec les ampoules et les rotors exposés pour l'inspection Discovery Museum Newcastle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-enigma-allemand-de-la-seconde-guerre-mondiale-codant-les-details-cles-de-machine-avec-les-ampoules-et-les-rotors-exposes-pour-l-inspection-discovery-museum-newcastle-image497931784.html

Un Enigma allemand de la Seconde Guerre mondiale codant les détails clés de machine avec les ampoules et les rotors exposés pour l'inspection Discovery Museum Newcastle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-enigma-allemand-de-la-seconde-guerre-mondiale-codant-les-details-cles-de-machine-avec-les-ampoules-et-les-rotors-exposes-pour-l-inspection-discovery-museum-newcastle-image497931784.htmlRF2KX2N20–Un Enigma allemand de la Seconde Guerre mondiale codant les détails clés de machine avec les ampoules et les rotors exposés pour l'inspection Discovery Museum Newcastle

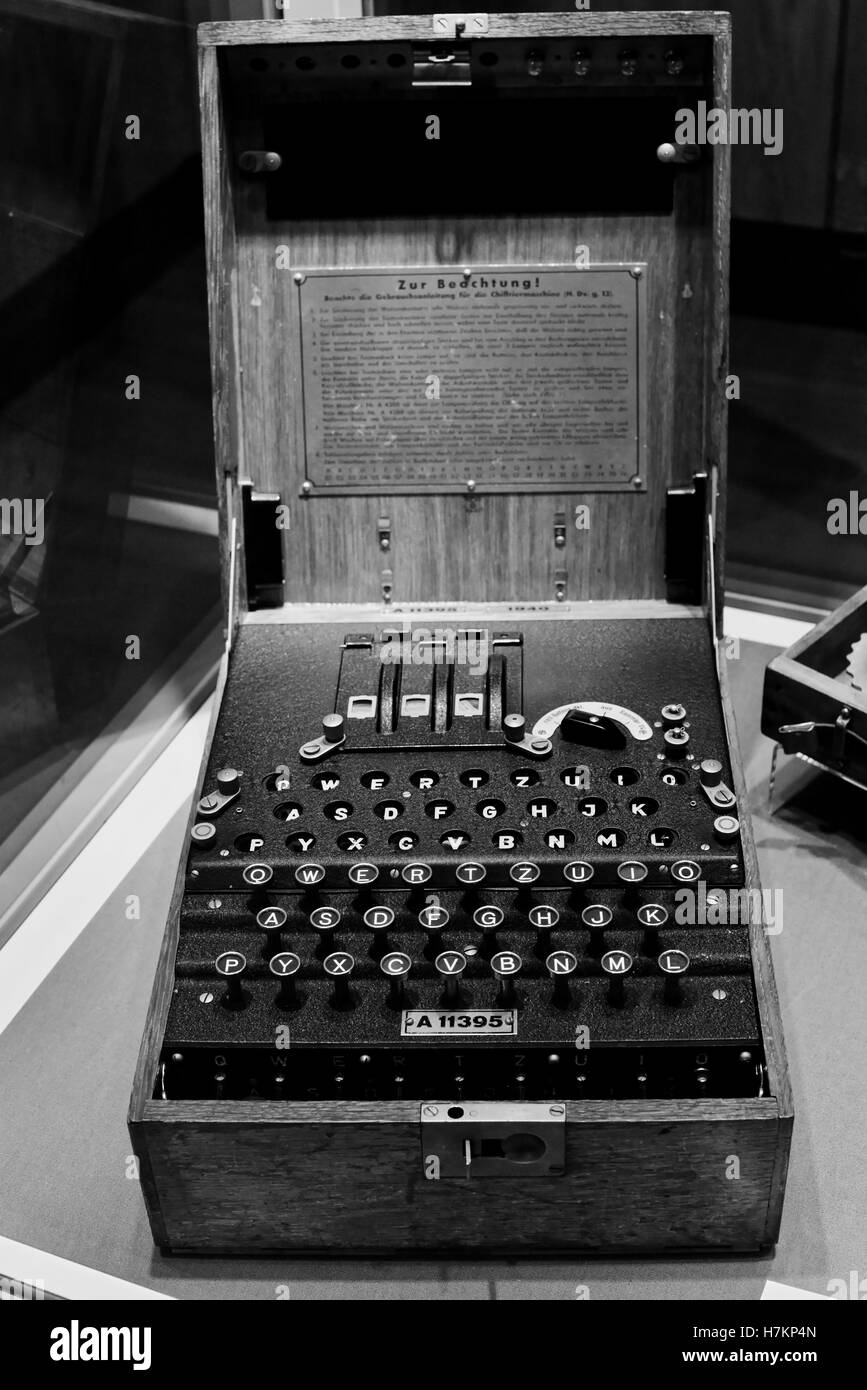

Codage machine Enigma allemande WWII Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-codage-machine-enigma-allemande-wwii-125209637.html

Codage machine Enigma allemande WWII Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-codage-machine-enigma-allemande-wwii-125209637.htmlRMH7KP4N–Codage machine Enigma allemande WWII

RF2F5CRD4–Icône d'algorithme de chiffrement. Icône vectorielle de vecteur d'algorithme de chiffrement pour la conception Web isolée sur fond blanc

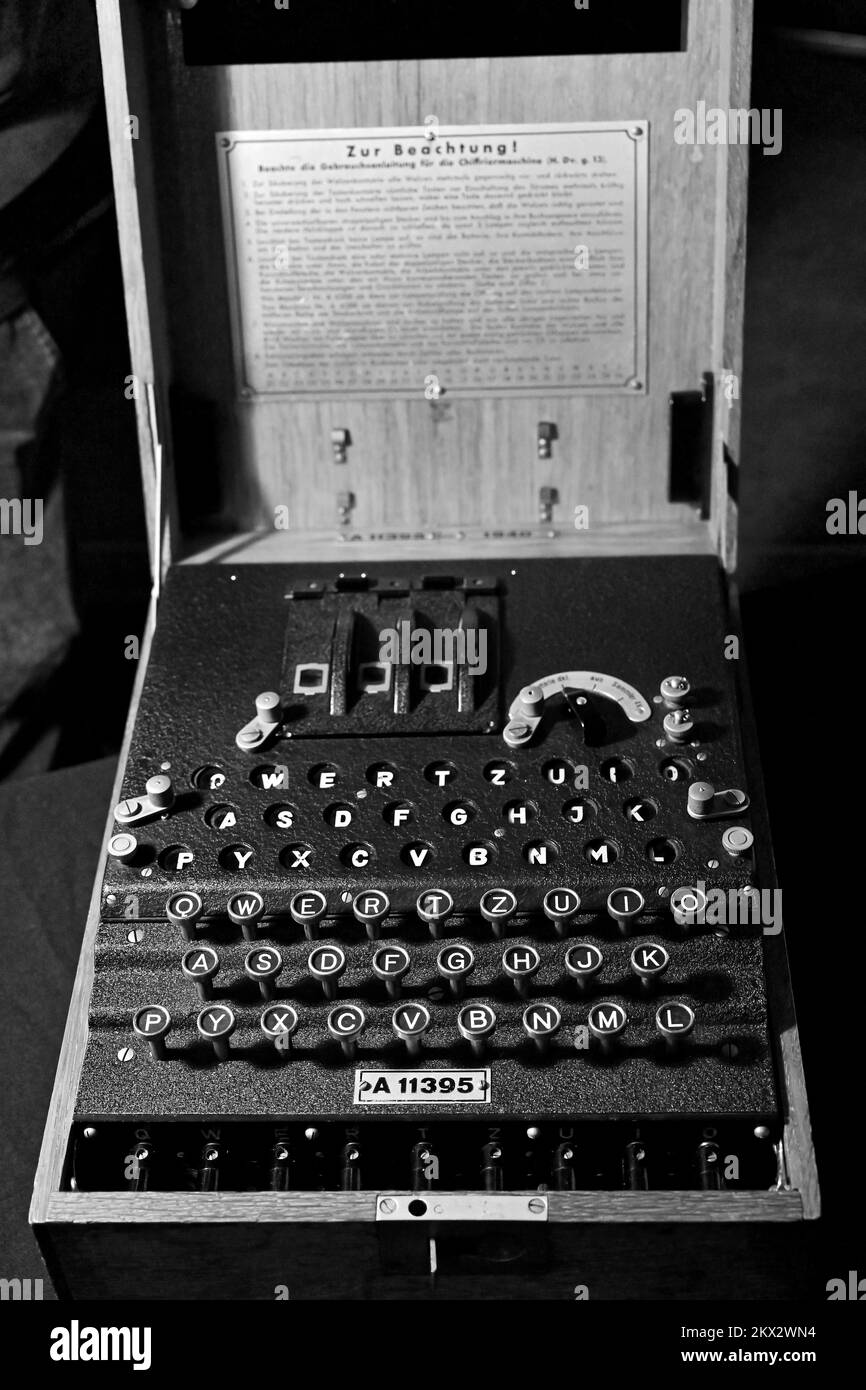

Une clé de machine de codage Enigma de la Seconde Guerre mondiale allemande avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre en compte avis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-cle-de-machine-de-codage-enigma-de-la-seconde-guerre-mondiale-allemande-avec-le-capot-ouvert-pret-a-l-inspection-ou-a-l-utilisation-avec-a-prendre-en-compte-avis-image497935456.html

Une clé de machine de codage Enigma de la Seconde Guerre mondiale allemande avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre en compte avis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-cle-de-machine-de-codage-enigma-de-la-seconde-guerre-mondiale-allemande-avec-le-capot-ouvert-pret-a-l-inspection-ou-a-l-utilisation-avec-a-prendre-en-compte-avis-image497935456.htmlRF2KX2WN4–Une clé de machine de codage Enigma de la Seconde Guerre mondiale allemande avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre en compte avis

Colossus, parc Bletchley, années 1940 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/colossus-parc-bletchley-annees-1940-image352771333.html

Colossus, parc Bletchley, années 1940 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/colossus-parc-bletchley-annees-1940-image352771333.htmlRM2BDX3C5–Colossus, parc Bletchley, années 1940

Alan Turning, mathématicien anglais Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-alan-turning-mathematicien-anglais-135088040.html

Alan Turning, mathématicien anglais Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-alan-turning-mathematicien-anglais-135088040.htmlRMHRNP4T–Alan Turning, mathématicien anglais

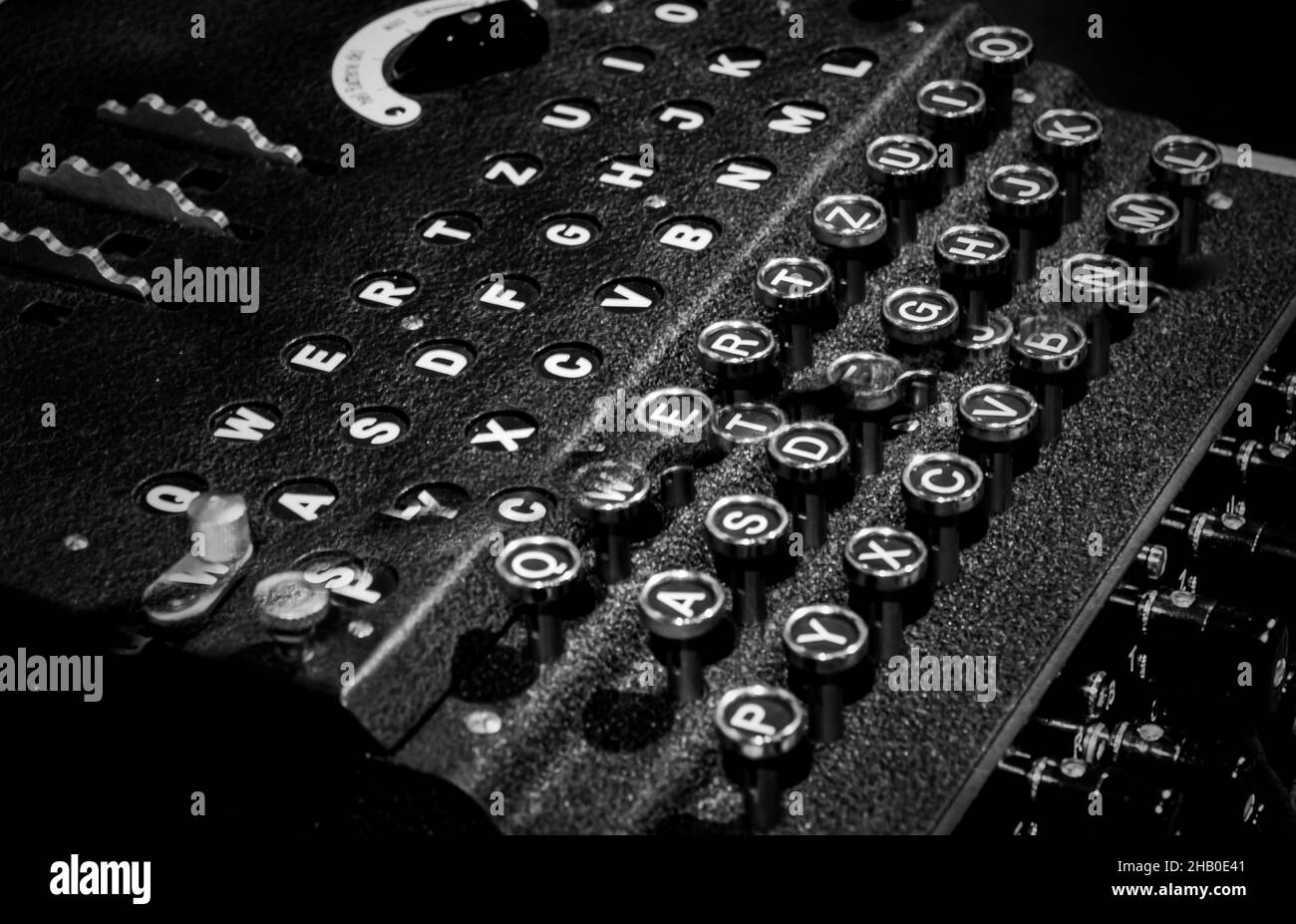

Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-2-engima-image454241868.html

Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-resume-d-une-partie-d-une-machine-allemande-de-la-guerre-mondiale-2-engima-image454241868.htmlRF2HB0E3T–Un résumé d'une partie d'une machine allemande de la guerre mondiale 2 'Engima'.

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image537218856.html

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image537218856.htmlRF2P60C3M–Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park.

RF2M7HBP9–Verrouiller l'icône de l'ordinateur vecteur simple. Données de chiffrement. Chiffrement mathématique

RFT790CG–Produits de pesage, l'icône de style contour

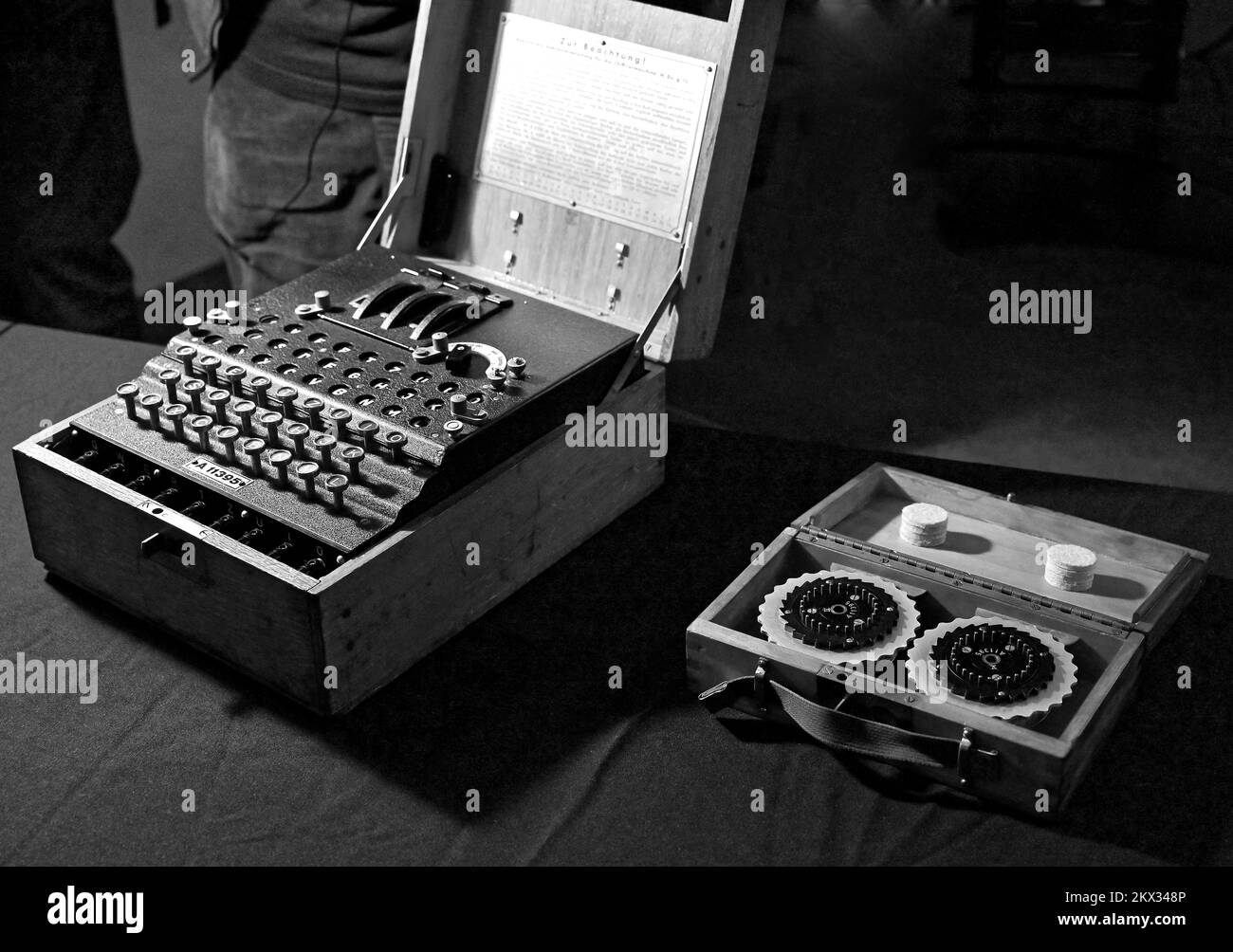

Un code Enigma allemand de la Seconde Guerre mondiale, code de machine, détails clés plus disques de rechange avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre I Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-code-enigma-allemand-de-la-seconde-guerre-mondiale-code-de-machine-details-cles-plus-disques-de-rechange-avec-le-capot-ouvert-pret-a-l-inspection-ou-a-l-utilisation-avec-a-prendre-i-image497940598.html

Un code Enigma allemand de la Seconde Guerre mondiale, code de machine, détails clés plus disques de rechange avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre I Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-code-enigma-allemand-de-la-seconde-guerre-mondiale-code-de-machine-details-cles-plus-disques-de-rechange-avec-le-capot-ouvert-pret-a-l-inspection-ou-a-l-utilisation-avec-a-prendre-i-image497940598.htmlRF2KX348P–Un code Enigma allemand de la Seconde Guerre mondiale, code de machine, détails clés plus disques de rechange avec le capot ouvert prêt à l'inspection ou à l'utilisation avec à prendre I

Rare clavier, ampoules et disques de chiffrement de la marine allemande « Enigma » de la Seconde Guerre mondiale utilisés par les briseurs de code au parc Bletchley. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-clavier-ampoules-et-disques-de-chiffrement-de-la-marine-allemande-enigma-de-la-seconde-guerre-mondiale-utilises-par-les-briseurs-de-code-au-parc-bletchley-image519170111.html

Rare clavier, ampoules et disques de chiffrement de la marine allemande « Enigma » de la Seconde Guerre mondiale utilisés par les briseurs de code au parc Bletchley. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-clavier-ampoules-et-disques-de-chiffrement-de-la-marine-allemande-enigma-de-la-seconde-guerre-mondiale-utilises-par-les-briseurs-de-code-au-parc-bletchley-image519170111.htmlRF2N4J6NK–Rare clavier, ampoules et disques de chiffrement de la marine allemande « Enigma » de la Seconde Guerre mondiale utilisés par les briseurs de code au parc Bletchley.

RF2M7HBWG–Verrouiller l'icône de mot de passe vecteur simple. Chiffrement de données. Sécurité du code

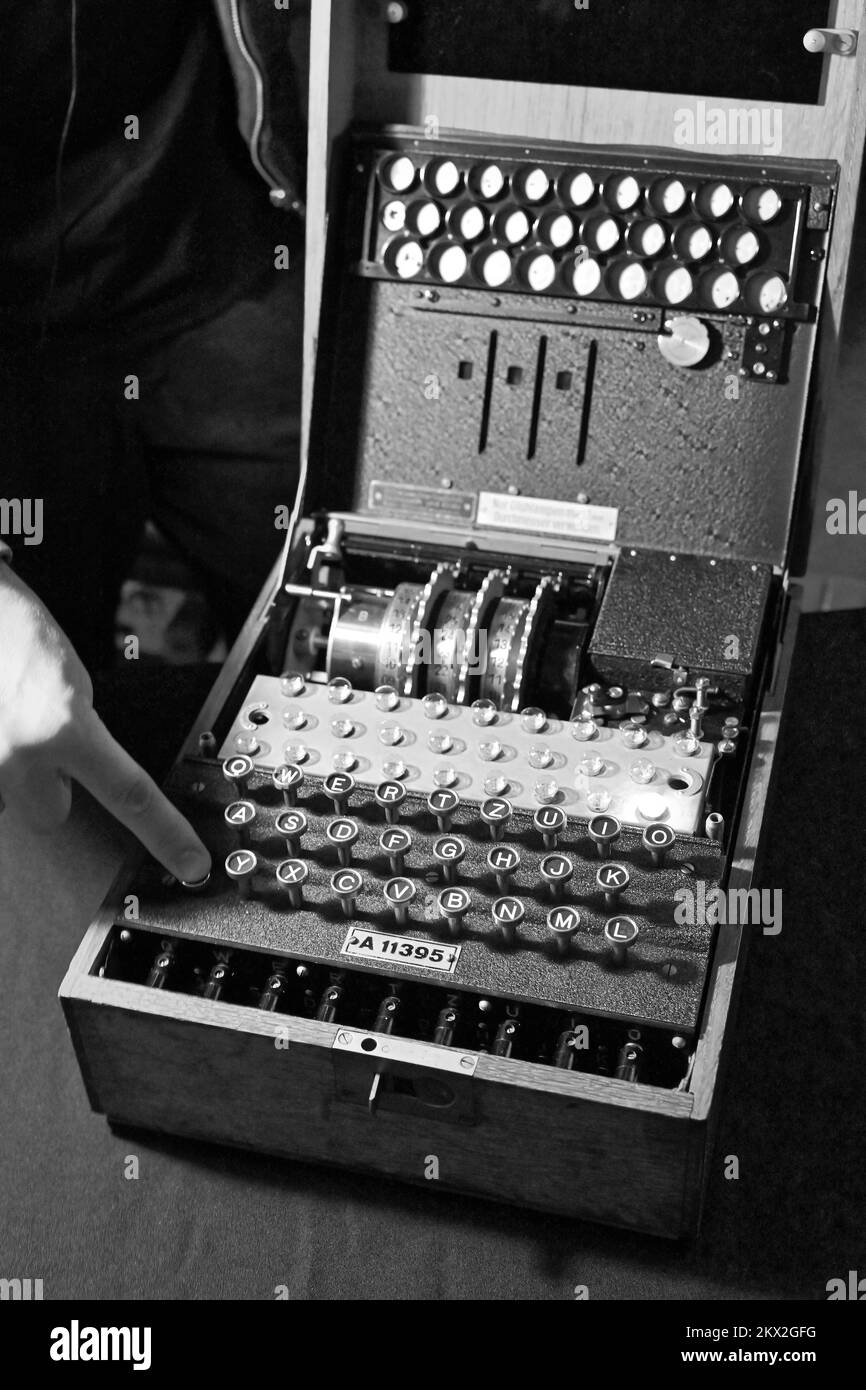

Une machine allemande de codage Enigma de la Seconde Guerre mondiale avec les ampoules exposées montrant comment elles fonctionnent quand une lettre est pressée de la Newcastle upon Tyne Disco Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-machine-allemande-de-codage-enigma-de-la-seconde-guerre-mondiale-avec-les-ampoules-exposees-montrant-comment-elles-fonctionnent-quand-une-lettre-est-pressee-de-la-newcastle-upon-tyne-disco-image497928244.html

Une machine allemande de codage Enigma de la Seconde Guerre mondiale avec les ampoules exposées montrant comment elles fonctionnent quand une lettre est pressée de la Newcastle upon Tyne Disco Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-machine-allemande-de-codage-enigma-de-la-seconde-guerre-mondiale-avec-les-ampoules-exposees-montrant-comment-elles-fonctionnent-quand-une-lettre-est-pressee-de-la-newcastle-upon-tyne-disco-image497928244.htmlRF2KX2GFG–Une machine allemande de codage Enigma de la Seconde Guerre mondiale avec les ampoules exposées montrant comment elles fonctionnent quand une lettre est pressée de la Newcastle upon Tyne Disco

WWII German machine Enigma de codage et de roue en boîte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-wwii-german-machine-enigma-de-codage-et-de-roue-en-boite-125209722.html

WWII German machine Enigma de codage et de roue en boîte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-wwii-german-machine-enigma-de-codage-et-de-roue-en-boite-125209722.htmlRMH7KP7P–WWII German machine Enigma de codage et de roue en boîte

Enigma 1940 deuxième Guerre mondiale machine de codage allemande A11395 avec roues au Discovery Museum Newcastle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enigma-1940-deuxieme-guerre-mondiale-machine-de-codage-allemande-a11395-avec-roues-au-discovery-museum-newcastle-image543409008.html

Enigma 1940 deuxième Guerre mondiale machine de codage allemande A11395 avec roues au Discovery Museum Newcastle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enigma-1940-deuxieme-guerre-mondiale-machine-de-codage-allemande-a11395-avec-roues-au-discovery-museum-newcastle-image543409008.htmlRF2PG2BMG–Enigma 1940 deuxième Guerre mondiale machine de codage allemande A11395 avec roues au Discovery Museum Newcastle

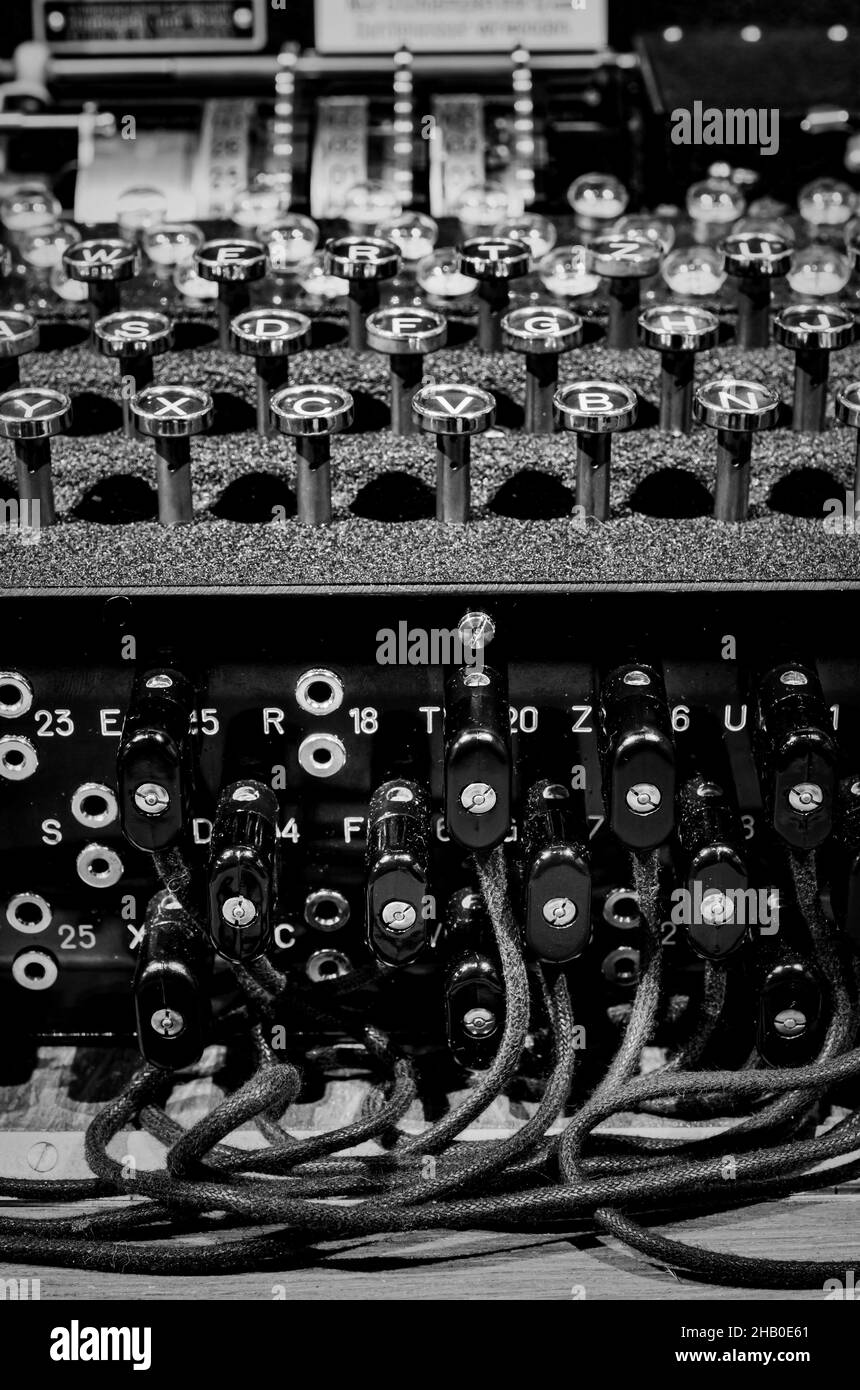

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864917.html

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864917.htmlRF2N5NW05–Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park.

RF2M7HBFY–Icône de chiffrement de données vecteur simple. Protection par chiffrement. Déverrouillage sécurisé

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864447.html

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864447.htmlRF2N5NTBB–Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park.

RF2M7HBXW–Icône de mot de passe de recherche vecteur simple. Chiffrement de données. Code de verrouillage

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519863975.html

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519863975.htmlRF2N5NRPF–Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park.

RF2M7HBGE–Icône de chiffrement SSL vecteur simple. Code de verrouillage. Protection de déverrouillage

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864724.html

Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/rare-allemand-de-la-seconde-guerre-mondiale-enigma-clavier-machine-les-ampoules-et-les-rotors-de-chiffrement-utilises-par-les-briseurs-de-code-a-bletchley-park-image519864724.htmlRF2N5NTN8–Rare allemand de la Seconde Guerre mondiale 'Enigma' clavier machine, les ampoules et les rotors de chiffrement utilisés par les briseurs de code à Bletchley Park.

Le plugboard, le clavier, les lampes et les rotors d'une machine allemande Enigma de la Guerre mondiale 2 utilisée pour crypter et décrypter les messages. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-les-lampes-et-les-rotors-d-une-machine-allemande-enigma-de-la-guerre-mondiale-2-utilisee-pour-crypter-et-decrypter-les-messages-image454241873.html

Le plugboard, le clavier, les lampes et les rotors d'une machine allemande Enigma de la Guerre mondiale 2 utilisée pour crypter et décrypter les messages. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-les-lampes-et-les-rotors-d-une-machine-allemande-enigma-de-la-guerre-mondiale-2-utilisee-pour-crypter-et-decrypter-les-messages-image454241873.htmlRF2HB0E41–Le plugboard, le clavier, les lampes et les rotors d'une machine allemande Enigma de la Guerre mondiale 2 utilisée pour crypter et décrypter les messages.

RF2M7HC63–Verrouiller le vecteur de contour de l'icône de l'ordinateur. Données de chiffrement. Chiffrement mathématique

Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-et-les-rotors-d-une-machine-enigma-historique-de-la-guerre-mondiale-2-exposee-a-bletchley-park-buckinghamshire-image454241931.html

Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-et-les-rotors-d-une-machine-enigma-historique-de-la-guerre-mondiale-2-exposee-a-bletchley-park-buckinghamshire-image454241931.htmlRF2HB0E63–Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire.

RF2M7HBYA–Icône de cadenas de chiffrement vecteur simple. Code de sécurité. Déverrouillage sécurisé

Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-et-les-rotors-d-une-machine-enigma-historique-de-la-guerre-mondiale-2-exposee-a-bletchley-park-buckinghamshire-image454241929.html

Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-plugboard-le-clavier-et-les-rotors-d-une-machine-enigma-historique-de-la-guerre-mondiale-2-exposee-a-bletchley-park-buckinghamshire-image454241929.htmlRF2HB0E61–Le plugboard, le clavier et les rotors d'une machine Enigma historique de la guerre mondiale 2 exposée à Bletchley Park, Buckinghamshire.

RF2M7HBT0–Icône de code de smartphone vecteur simple. Verrouiller la sécurité. Machine Enigma

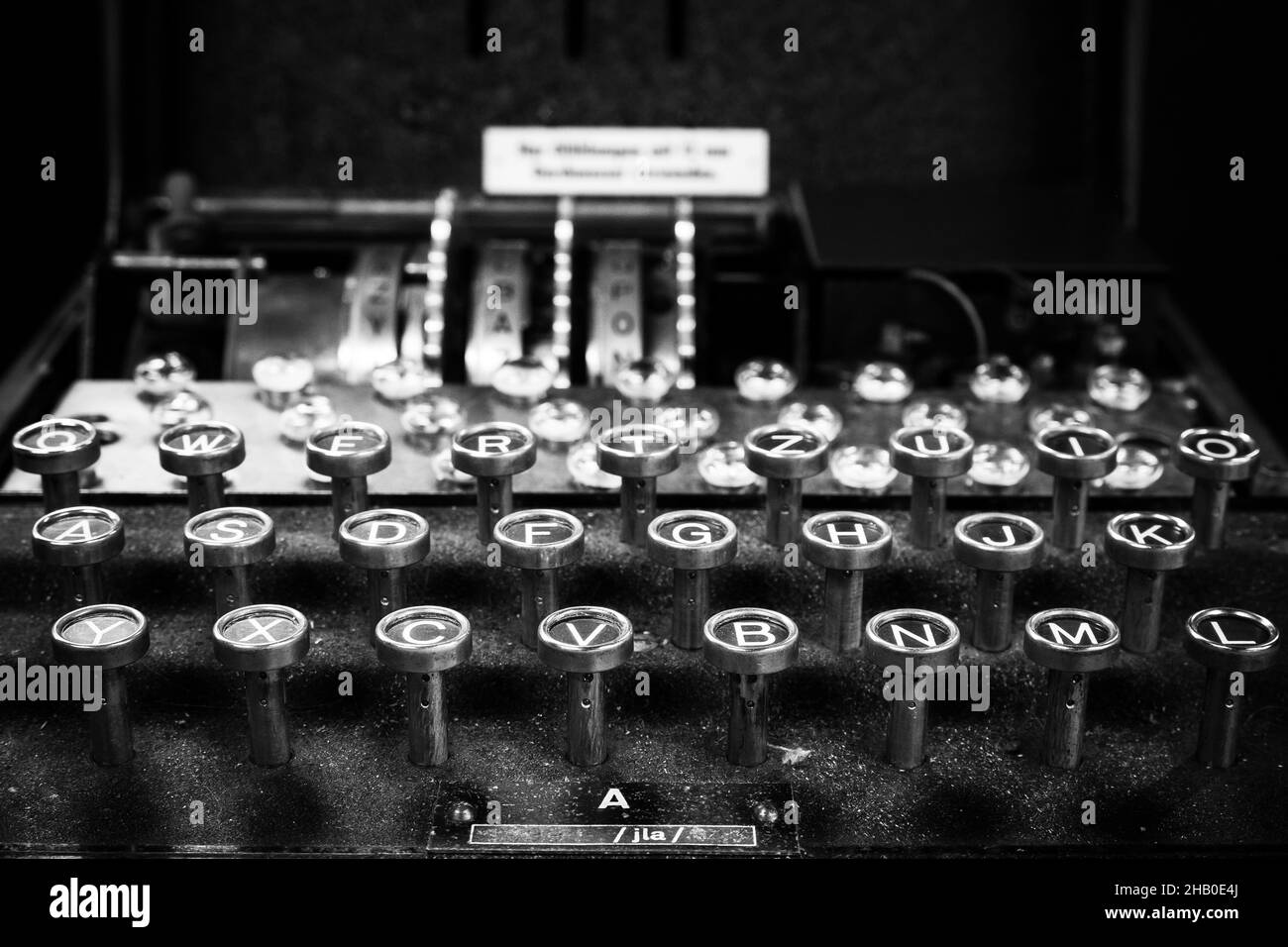

Image en noir et blanc du clavier et lettre illuminée représentant un caractère chiffré sur une rare machine allemande Enigma de la Seconde Guerre mondiale chez BLE Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-en-noir-et-blanc-du-clavier-et-lettre-illuminee-representant-un-caractere-chiffre-sur-une-rare-machine-allemande-enigma-de-la-seconde-guerre-mondiale-chez-ble-image454241890.html

Image en noir et blanc du clavier et lettre illuminée représentant un caractère chiffré sur une rare machine allemande Enigma de la Seconde Guerre mondiale chez BLE Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-en-noir-et-blanc-du-clavier-et-lettre-illuminee-representant-un-caractere-chiffre-sur-une-rare-machine-allemande-enigma-de-la-seconde-guerre-mondiale-chez-ble-image454241890.htmlRF2HB0E4J–Image en noir et blanc du clavier et lettre illuminée représentant un caractère chiffré sur une rare machine allemande Enigma de la Seconde Guerre mondiale chez BLE

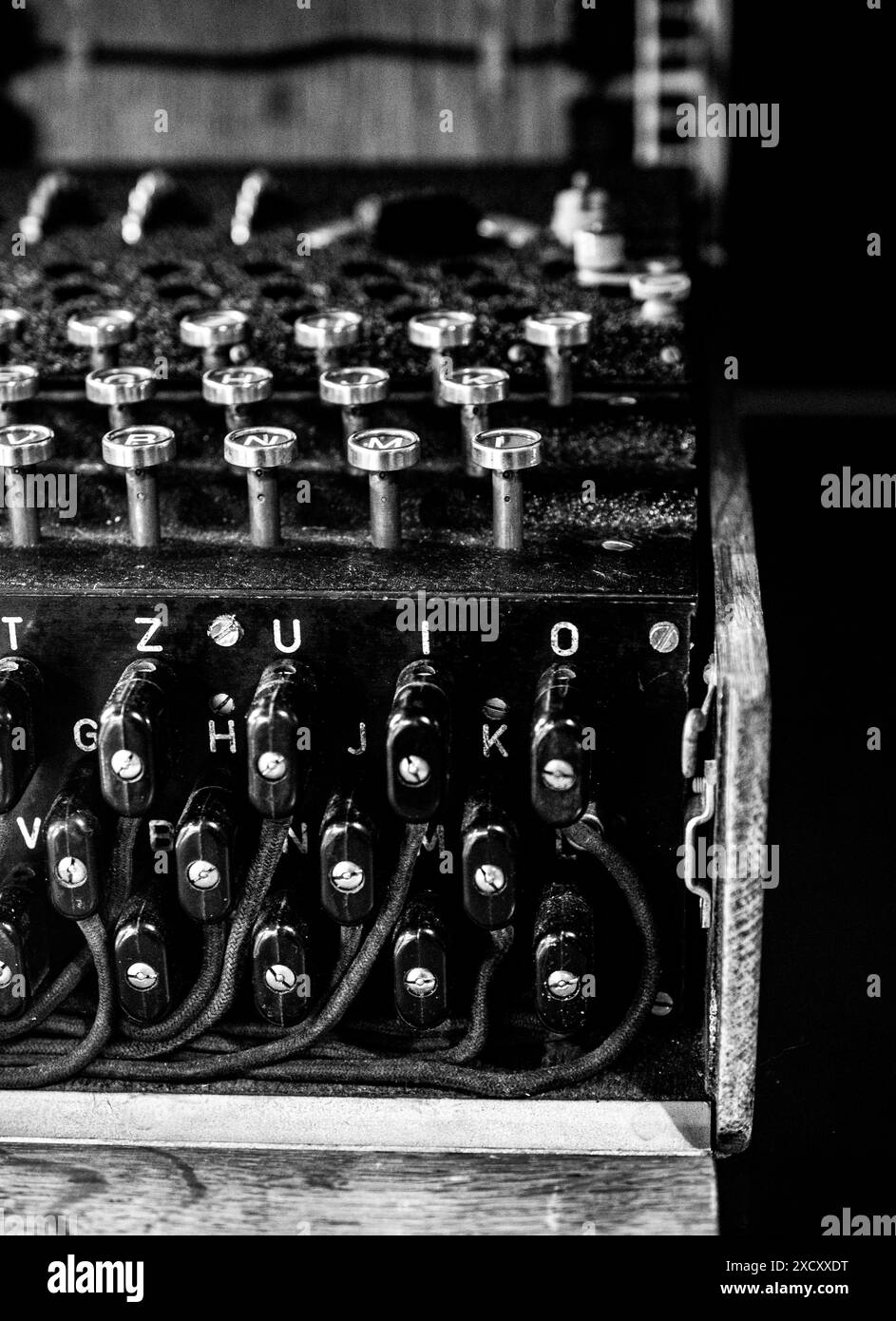

Machine allemande Enigma de la seconde Guerre mondiale à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/machine-allemande-enigma-de-la-seconde-guerre-mondiale-a-bletchley-park-image610330276.html

Machine allemande Enigma de la seconde Guerre mondiale à Bletchley Park. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/machine-allemande-enigma-de-la-seconde-guerre-mondiale-a-bletchley-park-image610330276.htmlRF2XCXXDT–Machine allemande Enigma de la seconde Guerre mondiale à Bletchley Park.

RF2M7HBMW–Vecteur simple de l'icône de chiffrement de lettre. Chiffrement des données. Verrouillage par code

RF2M7HBE1–Vecteur simple de l'icône de document chiffré. Chiffrement des données. Code de verrouillage

RF2M7HBEE–Icône de verrouillage de livre vecteur simple. Données de chiffrement. Coder l'ordinateur

RF2M7HC11–Icône de dossier de verrouillage vecteur simple. Données de chiffrement. Logo de code

RF2M7HC2E–Icône de cadenas de chiffrement vecteur simple. Chiffrement des données. Sécurité du code

RF2M7HBKF–Icône de roue de chiffrement vecteur simple. Chiffrement des données. Code de verrouillage

RF2M7HC44–Code cadenas icône vecteur simple. Données de chiffrement. Verrouiller la sécurité

RF2M7HBKT–Vecteur simple de l'icône du mot de passe de la tablette. Chiffrement de données. Code de verrouillage

RF2M7HBMT–Icône sécurisée vecteur simple. Code de verrouillage. Énigme de la machine

RF2M7HBPH–Icône d'ordinateur portable sécurisé vecteur simple. Données de chiffrement. Code de verrouillage

RF2M7HBKA–Icône de cadenas de porte vecteur simple. Données de chiffrement. Verrouillage par code

RF2M7HC3A–Vecteur de contour de l'icône de mot de passe de verrouillage. Chiffrement de données. Sécurité du code

RF2M7HBN9–Vecteur simple de l'icône du courrier sécurisé. Données de chiffrement. Code de verrouillage

RF2M7HCAC–Vecteur de contour de l'icône de cadenas de chiffrement. Chiffrement des données. Sécurité du code

RF2M7HBGK–Vecteur simple de l'icône du serveur sécurisé. Données de chiffrement. Code de verrouillage

RF2M7HC6H–Vecteur de contour de l'icône de chiffrement de données. Protection par chiffrement. Déverrouillage sécurisé

RF2M7HC8M–Vecteur sécurisé de contour d'icône. Code de verrouillage. Énigme de la machine

RF2M7HC43–Vecteur de contour d'icône de code de smartphone. Verrouiller la sécurité. Machine Enigma

RF2M7HC7J–Vecteur de contour de l'icône de roue de chiffrement. Chiffrement des données. Code de verrouillage

RF2M7HC5P–Vecteur de contour d'icône de document chiffré. Chiffrement des données. Code de verrouillage

RF2M7HC5W–Vecteur de contour de l'icône de chiffrement SSL. Code de verrouillage. Protection de déverrouillage

RF2M7HC2G–Vecteur de contour d'icône de mot de passe de tablette. Chiffrement de données. Code de verrouillage

RF2M7HC8T–Vecteur de contour de l'icône de cadenas de porte. Données de chiffrement. Verrouillage par code

RF2M7HC7N–Vecteur de contour de l'icône du serveur sécurisé. Données de chiffrement. Code de verrouillage

RF2M7HC7R–Vecteur de contour de l'icône de chiffrement de lettre. Chiffrement des données. Verrouillage par code

RF2M7HCCY–Vecteur de contour de l'icône de dossier de verrouillage. Données de chiffrement. Logo de code

RF2M7HC5T–Vecteur de contour de l'icône de verrouillage de livre. Données de chiffrement. Coder l'ordinateur

RF2M7HCAD–Vecteur de contour de l'icône de cadenas de code. Données de chiffrement. Verrouiller la sécurité

RF2M7HC96–Vecteur de contour de l'icône de courrier sécurisé. Données de chiffrement. Code de verrouillage

RF2M7HCAA–Vecteur de contour de l'icône de mot de passe de recherche. Chiffrement de données. Code de verrouillage

RF2M7HCA0–Vecteur de contour d'icône d'ordinateur portable sécurisé. Données de chiffrement. Code de verrouillage

RF2M7HCB3–Vecteur de contour de l'icône de cadenas de chiffrement. Code de sécurité. Déverrouillage sécurisé

RF2M7HBWY–Icône de cadenas de vélo chiffré vecteur simple. Protection des données. Logo de code

RF2M7HBKH–Vecteur simple de l'icône de code-barres sécurisé. Données de chiffrement. Verrouiller la sécurité

RF2M7HC51–Vecteur de contour de l'icône de cadenas de vélo chiffré. Protection des données. Logo de code

RF2M7HBYD–Icône de bouclier de sécurité vecteur simple. Verrouillage par code. Scanner crypter

RF2M7HBP4–Icône de message de verrouillage vecteur simple. Code de sécurité. Déverrouillage sécurisé

RF2M7HBHW–Icône de données de cloud sécurisé vecteur simple. Verrouillage par code. Mot de passe de l'ordinateur

RF2M7HBKC–Verrouiller le vecteur simple de l'icône du smartphone. Clé de mot de passe. Sécurité du code

RF2M7HC17–Vecteur simple de l'icône du dossier de mots de passe. Données informatiques. Enigma éducation

RF2M7HBWM–Icône de navigation sécurisée vecteur simple. Code de données. Données informatiques

RF2M7HBK9–Icône de cadenas sécurisé vecteur simple. Protection des données. Logo Enigma

RF2M7HBYN–Icône de cadenas numérique vecteur simple. Code de verrouillage. Déverrouillage sécurisé

RF2M7HC8X–Vecteur de contour d'icône de cadenas sécurisé. Protection des données. Logo Enigma

RF2M7HC4A–Vecteur de contour d'icône de navigation sécurisé. Code de données. Données informatiques

RF2M7HBHP–Carte de crédit sécurisé icône vecteur simple. Verrouillage par code. Clé sécurisée