Intrusion detection Photos Stock & Des Images

(1,485)Filtres rapides :

Intrusion detection Photos Stock & Des Images

Caméra de détection d'intrusion Armadillo VideoGuard 360, Royaume-Uni, 2022 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-detection-d-intrusion-armadillo-videoguard-360-royaume-uni-2022-image491249108.html

Caméra de détection d'intrusion Armadillo VideoGuard 360, Royaume-Uni, 2022 Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-detection-d-intrusion-armadillo-videoguard-360-royaume-uni-2022-image491249108.htmlRM2KF6970–Caméra de détection d'intrusion Armadillo VideoGuard 360, Royaume-Uni, 2022

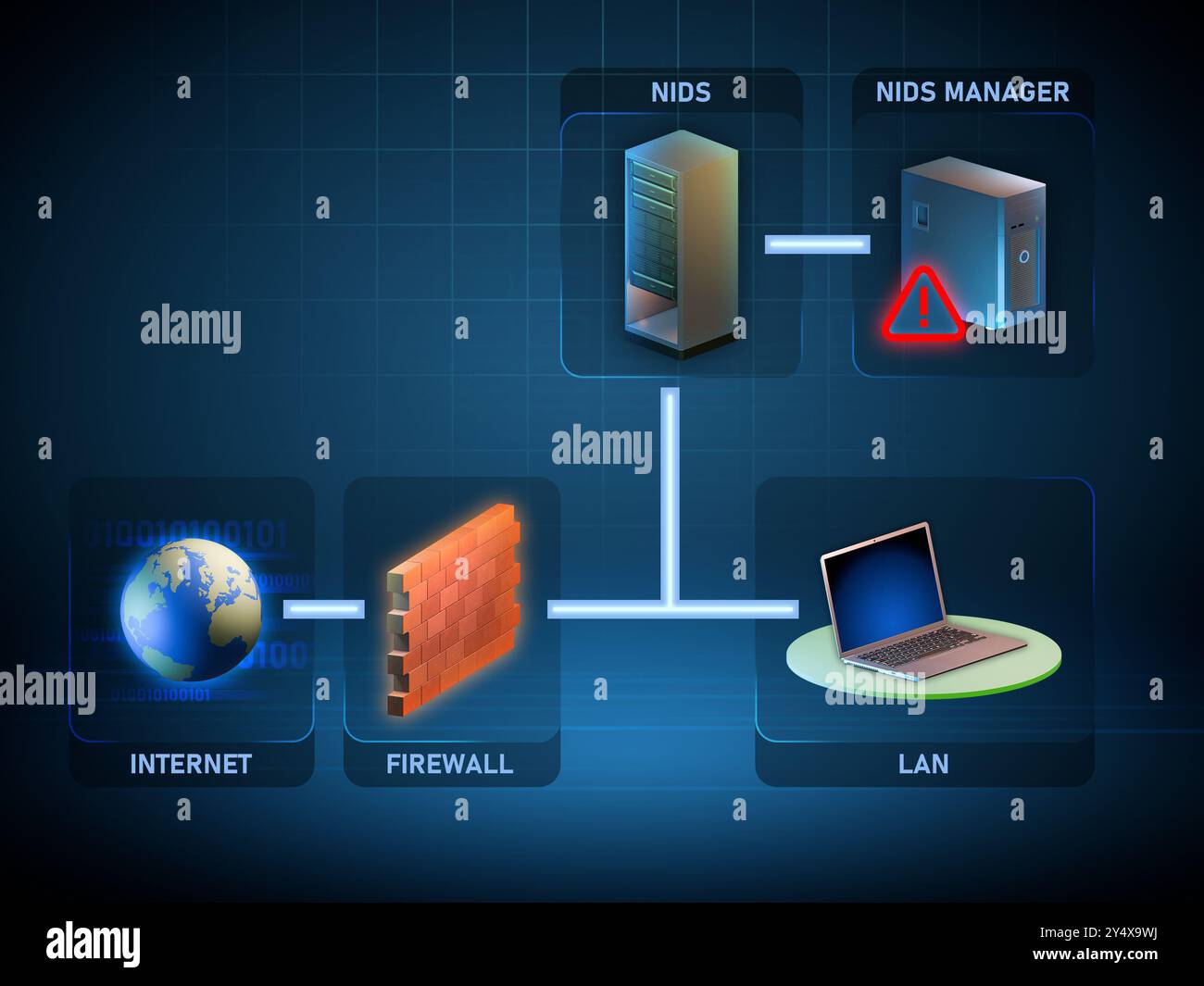

Schéma du système de détection d'intrusion sur le réseau. Illustration numérique, rendu 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-sur-le-reseau-illustration-numerique-rendu-3d-image622610398.html

Schéma du système de détection d'intrusion sur le réseau. Illustration numérique, rendu 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-sur-le-reseau-illustration-numerique-rendu-3d-image622610398.htmlRF2Y4X9WJ–Schéma du système de détection d'intrusion sur le réseau. Illustration numérique, rendu 3D.

Système d'alarme de détection d'Intrusion Warning Sign Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/systeme-d-alarme-de-detection-d-intrusion-warning-sign-image224031907.html

Système d'alarme de détection d'Intrusion Warning Sign Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/systeme-d-alarme-de-detection-d-intrusion-warning-sign-image224031907.htmlRFR0DEYF–Système d'alarme de détection d'Intrusion Warning Sign

L'expert de la sécurité en poussant la détection d'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-l-expert-de-la-securite-en-poussant-la-detection-d-intrusion-103627867.html

L'expert de la sécurité en poussant la détection d'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-l-expert-de-la-securite-en-poussant-la-detection-d-intrusion-103627867.htmlRFG0GJB7–L'expert de la sécurité en poussant la détection d'INTRUSION

Manager en contact avec le SYSTÈME DE DÉTECTION D'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-manager-en-contact-avec-le-systeme-de-detection-d-intrusion-168889815.html

Manager en contact avec le SYSTÈME DE DÉTECTION D'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-manager-en-contact-avec-le-systeme-de-detection-d-intrusion-168889815.htmlRFKPNGK3–Manager en contact avec le SYSTÈME DE DÉTECTION D'INTRUSION

Texte montrant inspiration Intrusion Detection, concept signifiant surveille un réseau ou des systèmes pour une activité malveillante Lady Uniform Standing Tablet Hand P Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-montrant-inspiration-intrusion-detection-concept-signifiant-surveille-un-reseau-ou-des-systemes-pour-une-activite-malveillante-lady-uniform-standing-tablet-hand-p-image447094548.html

Texte montrant inspiration Intrusion Detection, concept signifiant surveille un réseau ou des systèmes pour une activité malveillante Lady Uniform Standing Tablet Hand P Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-montrant-inspiration-intrusion-detection-concept-signifiant-surveille-un-reseau-ou-des-systemes-pour-une-activite-malveillante-lady-uniform-standing-tablet-hand-p-image447094548.htmlRF2GYAWJC–Texte montrant inspiration Intrusion Detection, concept signifiant surveille un réseau ou des systèmes pour une activité malveillante Lady Uniform Standing Tablet Hand P

ADP, ordinateur, Computer Network Defense (CND), CVN 76, cyber, Integrated Shipboard Network System (ISNS), Internet, Intrusion Detection System (IDS), ISNS, réseau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/adp-ordinateur-computer-network-defense-cnd-cvn-76-cyber-integrated-shipboard-network-system-isns-internet-intrusion-detection-system-ids-isns-reseau-image571061329.html

ADP, ordinateur, Computer Network Defense (CND), CVN 76, cyber, Integrated Shipboard Network System (ISNS), Internet, Intrusion Detection System (IDS), ISNS, réseau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/adp-ordinateur-computer-network-defense-cnd-cvn-76-cyber-integrated-shipboard-network-system-isns-internet-intrusion-detection-system-ids-isns-reseau-image571061329.htmlRM2T522FD–ADP, ordinateur, Computer Network Defense (CND), CVN 76, cyber, Integrated Shipboard Network System (ISNS), Internet, Intrusion Detection System (IDS), ISNS, réseau

Caméra de sécurité de détection d'intrusion Armadillo VideoGuard 360 le 8th mars 2022 à Birmingham, Royaume-Uni. Ces dispositifs sont utilisés pour la sécurité des sites de construction et de génie civil, ainsi que pour la sécurité des biens vacants. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-securite-de-detection-d-intrusion-armadillo-videoguard-360-le-8th-mars-2022-a-birmingham-royaume-uni-ces-dispositifs-sont-utilises-pour-la-securite-des-sites-de-construction-et-de-genie-civil-ainsi-que-pour-la-securite-des-biens-vacants-image465395883.html

Caméra de sécurité de détection d'intrusion Armadillo VideoGuard 360 le 8th mars 2022 à Birmingham, Royaume-Uni. Ces dispositifs sont utilisés pour la sécurité des sites de construction et de génie civil, ainsi que pour la sécurité des biens vacants. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-securite-de-detection-d-intrusion-armadillo-videoguard-360-le-8th-mars-2022-a-birmingham-royaume-uni-ces-dispositifs-sont-utilises-pour-la-securite-des-sites-de-construction-et-de-genie-civil-ainsi-que-pour-la-securite-des-biens-vacants-image465395883.htmlRM2J14H5F–Caméra de sécurité de détection d'intrusion Armadillo VideoGuard 360 le 8th mars 2022 à Birmingham, Royaume-Uni. Ces dispositifs sont utilisés pour la sécurité des sites de construction et de génie civil, ainsi que pour la sécurité des biens vacants.

Caméra de détection d'intrusion PID Armadillo VideoGuard 360 montée sur trépied à Bournemouth Dorset UK antivol sécurité du site de robot bournemouth Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-detection-d-intrusion-pid-armadillo-videoguard-360-montee-sur-trepied-a-bournemouth-dorset-uk-antivol-securite-du-site-de-robot-bournemouth-image476464821.html

Caméra de détection d'intrusion PID Armadillo VideoGuard 360 montée sur trépied à Bournemouth Dorset UK antivol sécurité du site de robot bournemouth Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/camera-de-detection-d-intrusion-pid-armadillo-videoguard-360-montee-sur-trepied-a-bournemouth-dorset-uk-antivol-securite-du-site-de-robot-bournemouth-image476464821.htmlRM2JK4RMN–Caméra de détection d'intrusion PID Armadillo VideoGuard 360 montée sur trépied à Bournemouth Dorset UK antivol sécurité du site de robot bournemouth

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503754.html

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503754.htmlRM2M5F0JJ–Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros !

Le Maj. David Janowiak, à droite, accepte le commandement de l'escadron des communications 341st du colonel Christopher Karns, commandant du Groupe de soutien de la mission 341st, lors d'une cérémonie de passation de commandement, 30 juin 2022, à la base aérienne de Malmstrom, au Mont. Le Sgt Shannon Witt, maître au porteur de Guido, 341st CS Visual imagerie système de détection d'intrusion Officier non-conforme en charge, regarde sur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-maj-david-janowiak-a-droite-accepte-le-commandement-de-l-escadron-des-communications-341st-du-colonel-christopher-karns-commandant-du-groupe-de-soutien-de-la-mission-341st-lors-d-une-ceremonie-de-passation-de-commandement-30-juin-2022-a-la-base-aerienne-de-malmstrom-au-mont-le-sgt-shannon-witt-maitre-au-porteur-de-guido-341st-cs-visual-imagerie-systeme-de-detection-d-intrusion-officier-non-conforme-en-charge-regarde-sur-image506792470.html

Le Maj. David Janowiak, à droite, accepte le commandement de l'escadron des communications 341st du colonel Christopher Karns, commandant du Groupe de soutien de la mission 341st, lors d'une cérémonie de passation de commandement, 30 juin 2022, à la base aérienne de Malmstrom, au Mont. Le Sgt Shannon Witt, maître au porteur de Guido, 341st CS Visual imagerie système de détection d'intrusion Officier non-conforme en charge, regarde sur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-maj-david-janowiak-a-droite-accepte-le-commandement-de-l-escadron-des-communications-341st-du-colonel-christopher-karns-commandant-du-groupe-de-soutien-de-la-mission-341st-lors-d-une-ceremonie-de-passation-de-commandement-30-juin-2022-a-la-base-aerienne-de-malmstrom-au-mont-le-sgt-shannon-witt-maitre-au-porteur-de-guido-341st-cs-visual-imagerie-systeme-de-detection-d-intrusion-officier-non-conforme-en-charge-regarde-sur-image506792470.htmlRM2MCEAY2–Le Maj. David Janowiak, à droite, accepte le commandement de l'escadron des communications 341st du colonel Christopher Karns, commandant du Groupe de soutien de la mission 341st, lors d'une cérémonie de passation de commandement, 30 juin 2022, à la base aérienne de Malmstrom, au Mont. Le Sgt Shannon Witt, maître au porteur de Guido, 341st CS Visual imagerie système de détection d'intrusion Officier non-conforme en charge, regarde sur.

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759294.html

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759294.htmlRM2XNP77A–Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée

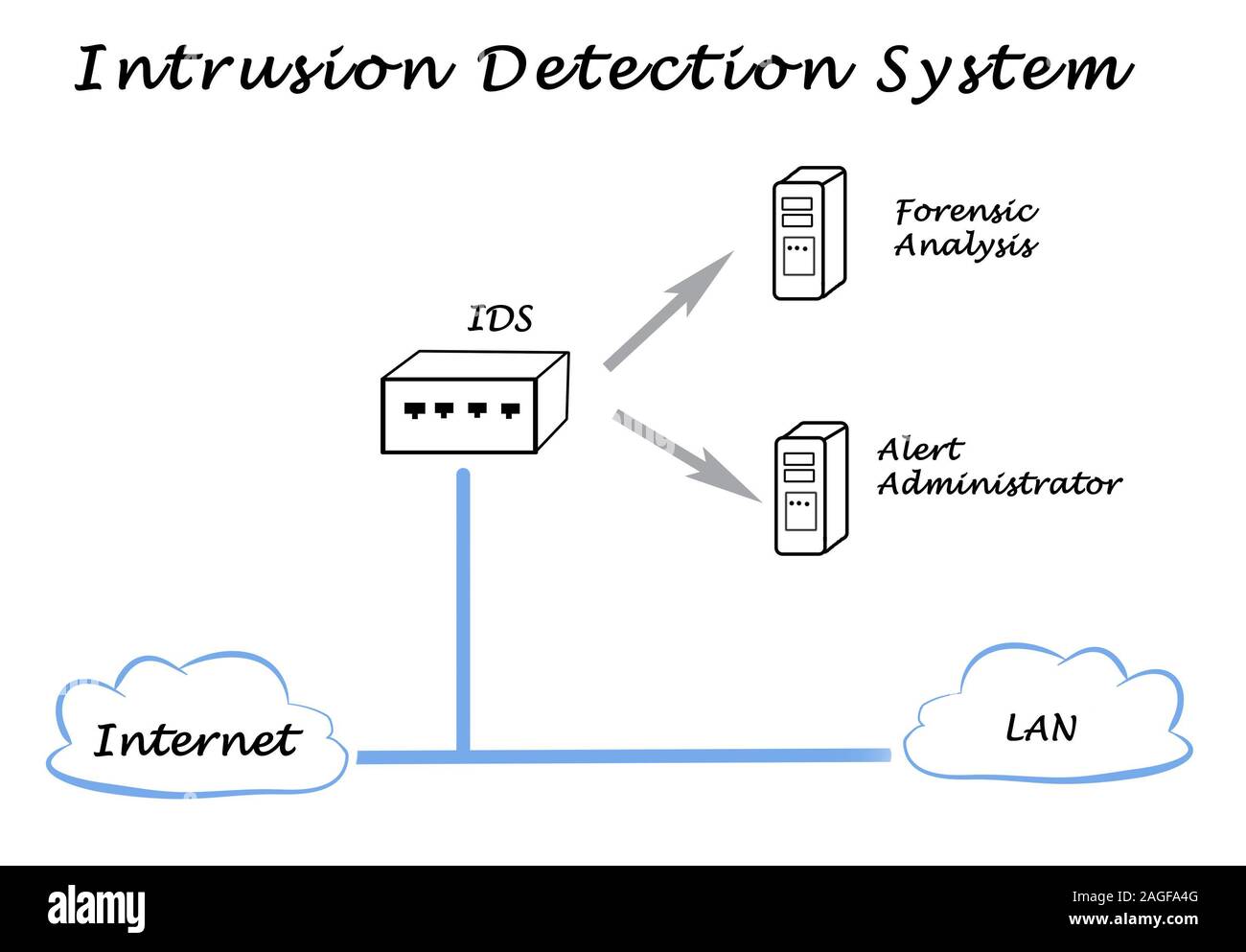

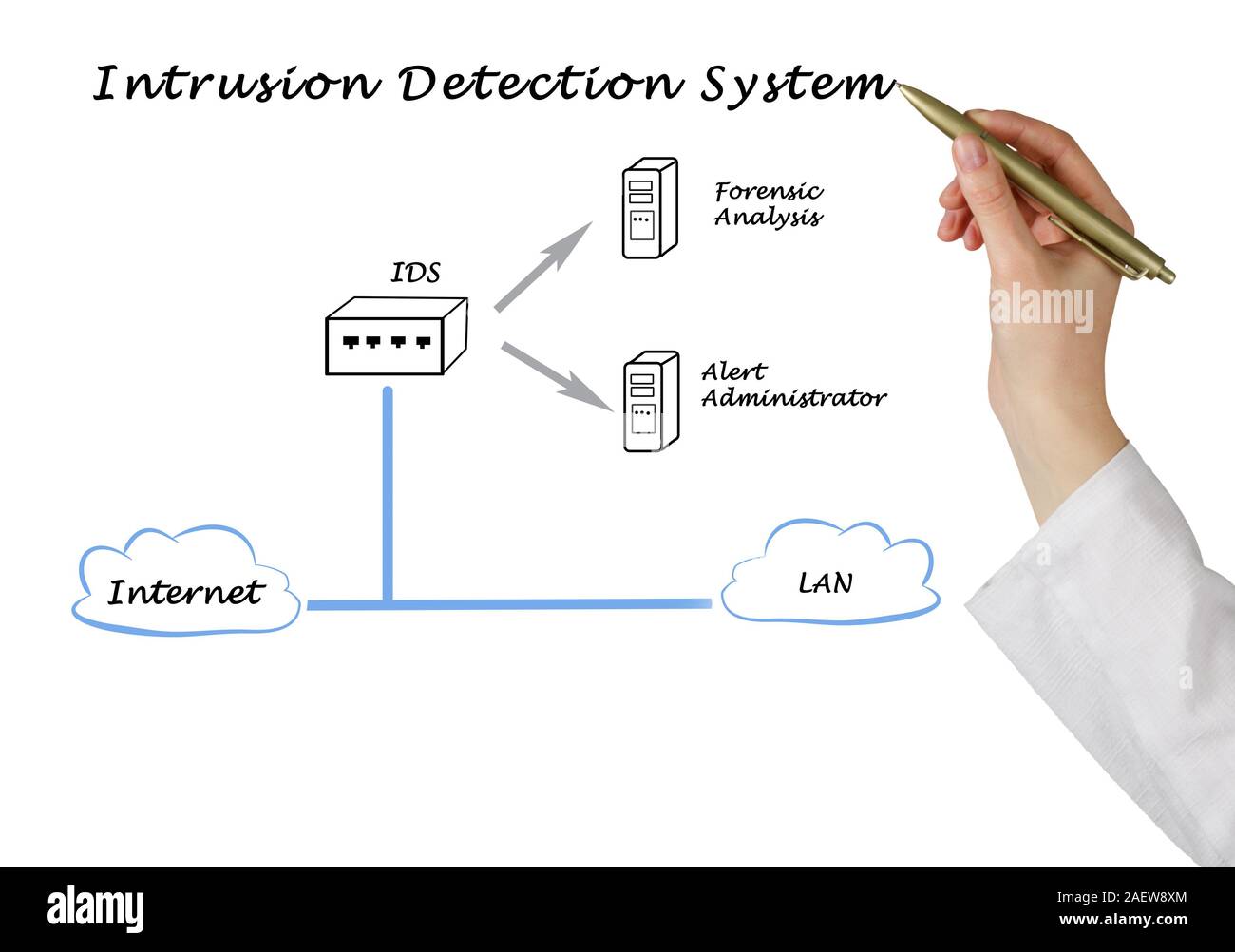

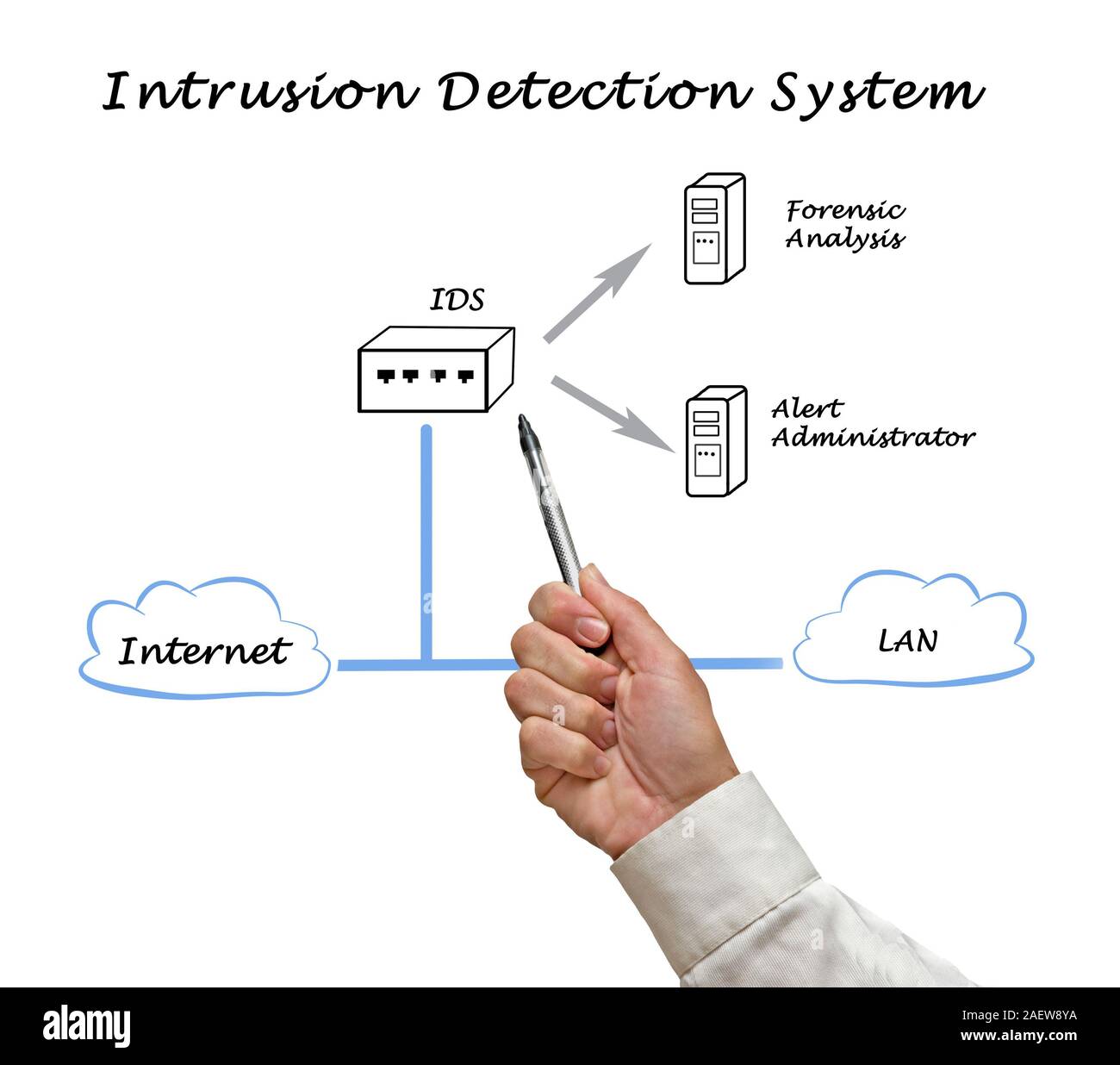

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image337168736.html

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image337168736.htmlRF2AGFA4G–Schéma du système de détection d'Intrusion

Fermez toutes les vulnérabilités et créez une sécurité fiable. Pare-feu, chiffrement, protocoles d'authentification et systèmes de détection d'intrusion. Application proactive Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fermez-toutes-les-vulnerabilites-et-creez-une-securite-fiable-pare-feu-chiffrement-protocoles-d-authentification-et-systemes-de-detection-d-intrusion-application-proactive-image554697332.html

Fermez toutes les vulnérabilités et créez une sécurité fiable. Pare-feu, chiffrement, protocoles d'authentification et systèmes de détection d'intrusion. Application proactive Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fermez-toutes-les-vulnerabilites-et-creez-une-securite-fiable-pare-feu-chiffrement-protocoles-d-authentification-et-systemes-de-detection-d-intrusion-application-proactive-image554697332.htmlRF2R6CJ30–Fermez toutes les vulnérabilités et créez une sécurité fiable. Pare-feu, chiffrement, protocoles d'authentification et systèmes de détection d'intrusion. Application proactive

Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-faible-profondeur-de-champ-mise-au-point-selective-avec-une-camera-cctv-a-toile-d-araignee-non-utilisee-et-a-couverture-image364341993.html

Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-faible-profondeur-de-champ-mise-au-point-selective-avec-une-camera-cctv-a-toile-d-araignee-non-utilisee-et-a-couverture-image364341993.htmlRF2C4N5X1–Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture.

Capteur de mouvement pour protection externe. Infrarouge externe volumétrique qui utilise différentes technologies combinées pour optimiser la détection des intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capteur-de-mouvement-pour-protection-externe-infrarouge-externe-volumetrique-qui-utilise-differentes-technologies-combinees-pour-optimiser-la-detection-des-intrusions-image418115134.html

Capteur de mouvement pour protection externe. Infrarouge externe volumétrique qui utilise différentes technologies combinées pour optimiser la détection des intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capteur-de-mouvement-pour-protection-externe-infrarouge-externe-volumetrique-qui-utilise-differentes-technologies-combinees-pour-optimiser-la-detection-des-intrusions-image418115134.htmlRF2F86P3A–Capteur de mouvement pour protection externe. Infrarouge externe volumétrique qui utilise différentes technologies combinées pour optimiser la détection des intrusions

Protection des supports de pont contre les intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-supports-de-pont-contre-les-intrusions-image598170404.html

Protection des supports de pont contre les intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-supports-de-pont-contre-les-intrusions-image598170404.htmlRF2WN50CM–Protection des supports de pont contre les intrusions

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161751.html

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161751.htmlRM2FYRFKK–Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News

Développeur INFORMATIQUE mettant en place des pare-feu avancés de centre de données, des systèmes de détection d'intrusion et des mises à jour de sécurité régulières. Expert en cybersécurité empêchant le piratage, les logiciels malveillants et les attaques DDoS Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/developpeur-informatique-mettant-en-place-des-pare-feu-avances-de-centre-de-donnees-des-systemes-de-detection-d-intrusion-et-des-mises-a-jour-de-securite-regulieres-expert-en-cybersecurite-empechant-le-piratage-les-logiciels-malveillants-et-les-attaques-ddos-image605232422.html

Développeur INFORMATIQUE mettant en place des pare-feu avancés de centre de données, des systèmes de détection d'intrusion et des mises à jour de sécurité régulières. Expert en cybersécurité empêchant le piratage, les logiciels malveillants et les attaques DDoS Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/developpeur-informatique-mettant-en-place-des-pare-feu-avances-de-centre-de-donnees-des-systemes-de-detection-d-intrusion-et-des-mises-a-jour-de-securite-regulieres-expert-en-cybersecurite-empechant-le-piratage-les-logiciels-malveillants-et-les-attaques-ddos-image605232422.htmlRF2X4JM3J–Développeur INFORMATIQUE mettant en place des pare-feu avancés de centre de données, des systèmes de détection d'intrusion et des mises à jour de sécurité régulières. Expert en cybersécurité empêchant le piratage, les logiciels malveillants et les attaques DDoS

Détection de plaque d'immatriculation, reconnaissance faciale et radars automatiques sur autoroute, Zhongwei, province de Ningxia, Chine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-detection-de-plaque-d-immatriculation-reconnaissance-faciale-et-radars-automatiques-sur-autoroute-zhongwei-province-de-ningxia-chine-131446272.html

Détection de plaque d'immatriculation, reconnaissance faciale et radars automatiques sur autoroute, Zhongwei, province de Ningxia, Chine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-detection-de-plaque-d-immatriculation-reconnaissance-faciale-et-radars-automatiques-sur-autoroute-zhongwei-province-de-ningxia-chine-131446272.htmlRMHHRW1M–Détection de plaque d'immatriculation, reconnaissance faciale et radars automatiques sur autoroute, Zhongwei, province de Ningxia, Chine

RF2X2Y0H7–Conception d'icône de vecteur de détection des cybermenaces de détection des intrusions

RF2D7E7HG–Iconset de glyphe de cyber-sécurité

système d’alarme, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-systeme-d-alarme-56914077.html

système d’alarme, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-systeme-d-alarme-56914077.htmlRFD8GJDH–système d’alarme,

L'expert de la sécurité en poussant la détection d'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-l-expert-de-la-securite-en-poussant-la-detection-d-intrusion-168635907.html

L'expert de la sécurité en poussant la détection d'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-l-expert-de-la-securite-en-poussant-la-detection-d-intrusion-168635907.htmlRFKPA0PY–L'expert de la sécurité en poussant la détection d'INTRUSION

Texte d'écriture détection d'intrusion, mot écrit sur surveille un réseau ou des systèmes pour activité malveillante penser nouvelles idées brillantes renouveler Creativi Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-d-ecriture-detection-d-intrusion-mot-ecrit-sur-surveille-un-reseau-ou-des-systemes-pour-activite-malveillante-penser-nouvelles-idees-brillantes-renouveler-creativi-image447094791.html

Texte d'écriture détection d'intrusion, mot écrit sur surveille un réseau ou des systèmes pour activité malveillante penser nouvelles idées brillantes renouveler Creativi Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-d-ecriture-detection-d-intrusion-mot-ecrit-sur-surveille-un-reseau-ou-des-systemes-pour-activite-malveillante-penser-nouvelles-idees-brillantes-renouveler-creativi-image447094791.htmlRF2GYAWY3–Texte d'écriture détection d'intrusion, mot écrit sur surveille un réseau ou des systèmes pour activité malveillante penser nouvelles idées brillantes renouveler Creativi

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910745.html

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910745.htmlRF2M65FP1–Cadenas en acier sur fond noir texturé.

Concept de systèmes de détection d'intrusion basés sur l'hôte - HIDS - technologies qui surveillent et analysent les éléments internes d'un système informatique pour détecter le potentiel Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-systemes-de-detection-d-intrusion-bases-sur-l-hote-hids-technologies-qui-surveillent-et-analysent-les-elements-internes-d-un-systeme-informatique-pour-detecter-le-potentiel-image613736972.html

Concept de systèmes de détection d'intrusion basés sur l'hôte - HIDS - technologies qui surveillent et analysent les éléments internes d'un système informatique pour détecter le potentiel Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-systemes-de-detection-d-intrusion-bases-sur-l-hote-hids-technologies-qui-surveillent-et-analysent-les-elements-internes-d-un-systeme-informatique-pour-detecter-le-potentiel-image613736972.htmlRF2XJE3NG–Concept de systèmes de détection d'intrusion basés sur l'hôte - HIDS - technologies qui surveillent et analysent les éléments internes d'un système informatique pour détecter le potentiel

Fausse caméra placée sur un sol en bois MDF (panneaux de fibres) dans les sous-quartiers urbains. Concept pour maison privée, la sécurité, avec l'espace pour le texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fausse-camera-placee-sur-un-sol-en-bois-mdf-panneaux-de-fibres-dans-les-sous-quartiers-urbains-concept-pour-maison-privee-la-securite-avec-l-espace-pour-le-texte-image246626810.html

Fausse caméra placée sur un sol en bois MDF (panneaux de fibres) dans les sous-quartiers urbains. Concept pour maison privée, la sécurité, avec l'espace pour le texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fausse-camera-placee-sur-un-sol-en-bois-mdf-panneaux-de-fibres-dans-les-sous-quartiers-urbains-concept-pour-maison-privee-la-securite-avec-l-espace-pour-le-texte-image246626810.htmlRFT96R0A–Fausse caméra placée sur un sol en bois MDF (panneaux de fibres) dans les sous-quartiers urbains. Concept pour maison privée, la sécurité, avec l'espace pour le texte

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503771.html

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503771.htmlRM2M5F0K7–Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros !

Sergent d'état-major de la Force aérienne des États-Unis Travis Curtis, un superviseur de systèmes d'imagerie visuelle et de détection d'intrusion (VIIDS) affecté au 509e Escadron de communication, ajuste l'équipement sur un système d'interception de cibles à distance d'entraînement à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le travail de Curtis en tant que superviseur VIIDS est de maintenir l'équipement et les services qui permettent à un opérateur de système d'armes d'identifier, d'engager et d'éliminer les menaces. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/sergent-d-etat-major-de-la-force-aerienne-des-etats-unis-travis-curtis-un-superviseur-de-systemes-d-imagerie-visuelle-et-de-detection-d-intrusion-viids-affecte-au-509e-escadron-de-communication-ajuste-l-equipement-sur-un-systeme-d-interception-de-cibles-a-distance-d-entrainement-a-la-base-aerienne-de-whiteman-missouri-le-18-mars-2021-le-travail-de-curtis-en-tant-que-superviseur-viids-est-de-maintenir-l-equipement-et-les-services-qui-permettent-a-un-operateur-de-systeme-d-armes-d-identifier-d-engager-et-d-eliminer-les-menaces-image442229565.html

Sergent d'état-major de la Force aérienne des États-Unis Travis Curtis, un superviseur de systèmes d'imagerie visuelle et de détection d'intrusion (VIIDS) affecté au 509e Escadron de communication, ajuste l'équipement sur un système d'interception de cibles à distance d'entraînement à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le travail de Curtis en tant que superviseur VIIDS est de maintenir l'équipement et les services qui permettent à un opérateur de système d'armes d'identifier, d'engager et d'éliminer les menaces. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/sergent-d-etat-major-de-la-force-aerienne-des-etats-unis-travis-curtis-un-superviseur-de-systemes-d-imagerie-visuelle-et-de-detection-d-intrusion-viids-affecte-au-509e-escadron-de-communication-ajuste-l-equipement-sur-un-systeme-d-interception-de-cibles-a-distance-d-entrainement-a-la-base-aerienne-de-whiteman-missouri-le-18-mars-2021-le-travail-de-curtis-en-tant-que-superviseur-viids-est-de-maintenir-l-equipement-et-les-services-qui-permettent-a-un-operateur-de-systeme-d-armes-d-identifier-d-engager-et-d-eliminer-les-menaces-image442229565.htmlRM2GKD891–Sergent d'état-major de la Force aérienne des États-Unis Travis Curtis, un superviseur de systèmes d'imagerie visuelle et de détection d'intrusion (VIIDS) affecté au 509e Escadron de communication, ajuste l'équipement sur un système d'interception de cibles à distance d'entraînement à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le travail de Curtis en tant que superviseur VIIDS est de maintenir l'équipement et les services qui permettent à un opérateur de système d'armes d'identifier, d'engager et d'éliminer les menaces.

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759237.html

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759237.htmlRM2XNP759–Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image336157996.html

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image336157996.htmlRF2AEW8XM–Schéma du système de détection d'Intrusion

Image du symbole x sur le texte de malware dans le tunnel de nombres changeants avec motif de carte de circuit imprimé Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-du-symbole-x-sur-le-texte-de-malware-dans-le-tunnel-de-nombres-changeants-avec-motif-de-carte-de-circuit-imprime-image603025177.html

Image du symbole x sur le texte de malware dans le tunnel de nombres changeants avec motif de carte de circuit imprimé Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-du-symbole-x-sur-le-texte-de-malware-dans-le-tunnel-de-nombres-changeants-avec-motif-de-carte-de-circuit-imprime-image603025177.htmlRF2X124ND–Image du symbole x sur le texte de malware dans le tunnel de nombres changeants avec motif de carte de circuit imprimé

Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-faible-profondeur-de-champ-mise-au-point-selective-avec-une-camera-cctv-a-toile-d-araignee-non-utilisee-et-a-couverture-image364341989.html

Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-faible-profondeur-de-champ-mise-au-point-selective-avec-une-camera-cctv-a-toile-d-araignee-non-utilisee-et-a-couverture-image364341989.htmlRF2C4N5WW–Image de faible profondeur de champ (mise au point sélective) avec une caméra cctv à toile d'araignée non utilisée et à couverture.

Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/saint-petersbourg-russie-11-juin-2024-systeme-de-securite-physique-pour-les-installations-protegees-image620295730.html

Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/saint-petersbourg-russie-11-juin-2024-systeme-de-securite-physique-pour-les-installations-protegees-image620295730.htmlRF2Y14WEX–Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées

Protection des supports de pont contre les intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-supports-de-pont-contre-les-intrusions-image575965716.html

Protection des supports de pont contre les intrusions Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-supports-de-pont-contre-les-intrusions-image575965716.htmlRF2TD1E44–Protection des supports de pont contre les intrusions

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161821.html

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161821.htmlRM2FYRFP5–Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News

Admin utilisant un ordinateur portable pour configurer des pare-feu avancés et des systèmes de détection des intrusions de l'infrastructure du concentrateur de superordinateur. Professionnel de la cybersécurité empêchant le piratage, les logiciels malveillants et les attaques de phishing Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/admin-utilisant-un-ordinateur-portable-pour-configurer-des-pare-feu-avances-et-des-systemes-de-detection-des-intrusions-de-l-infrastructure-du-concentrateur-de-superordinateur-professionnel-de-la-cybersecurite-empechant-le-piratage-les-logiciels-malveillants-et-les-attaques-de-phishing-image573123743.html

Admin utilisant un ordinateur portable pour configurer des pare-feu avancés et des systèmes de détection des intrusions de l'infrastructure du concentrateur de superordinateur. Professionnel de la cybersécurité empêchant le piratage, les logiciels malveillants et les attaques de phishing Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/admin-utilisant-un-ordinateur-portable-pour-configurer-des-pare-feu-avances-et-des-systemes-de-detection-des-intrusions-de-l-infrastructure-du-concentrateur-de-superordinateur-professionnel-de-la-cybersecurite-empechant-le-piratage-les-logiciels-malveillants-et-les-attaques-de-phishing-image573123743.htmlRF2T8C153–Admin utilisant un ordinateur portable pour configurer des pare-feu avancés et des systèmes de détection des intrusions de l'infrastructure du concentrateur de superordinateur. Professionnel de la cybersécurité empêchant le piratage, les logiciels malveillants et les attaques de phishing

Inspiration montrant le signe de détection d'intrusion. La photo conceptuelle surveille un réseau ou des systèmes pour détecter toute activité malveillante présentant la communication Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-le-signe-de-detection-d-intrusion-la-photo-conceptuelle-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-presentant-la-communication-image436517119.html

Inspiration montrant le signe de détection d'intrusion. La photo conceptuelle surveille un réseau ou des systèmes pour détecter toute activité malveillante présentant la communication Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-le-signe-de-detection-d-intrusion-la-photo-conceptuelle-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-presentant-la-communication-image436517119.htmlRF2GA5213–Inspiration montrant le signe de détection d'intrusion. La photo conceptuelle surveille un réseau ou des systèmes pour détecter toute activité malveillante présentant la communication

RF2X2Y0W1–Conception d'icône de vecteur de détection des cybermenaces de détection des intrusions

RF2D7E7MC–Iconset de la ligne de cyber-sécurité

Une seule caméra de vidéosurveillance en direct sur un mur vert, un gros plan, un espace de copie.Équipement de sécurité urbaine, surveillance urbaine, manque de pri Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-seule-camera-de-videosurveillance-en-direct-sur-un-mur-vert-un-gros-plan-un-espace-de-copie-equipement-de-securite-urbaine-surveillance-urbaine-manque-de-pri-image449943200.html

Une seule caméra de vidéosurveillance en direct sur un mur vert, un gros plan, un espace de copie.Équipement de sécurité urbaine, surveillance urbaine, manque de pri Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-seule-camera-de-videosurveillance-en-direct-sur-un-mur-vert-un-gros-plan-un-espace-de-copie-equipement-de-securite-urbaine-surveillance-urbaine-manque-de-pri-image449943200.htmlRF2H40K40–Une seule caméra de vidéosurveillance en direct sur un mur vert, un gros plan, un espace de copie.Équipement de sécurité urbaine, surveillance urbaine, manque de pri

Businessman Pushing LA DÉTECTION D'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-businessman-pushing-la-detection-d-intrusion-169054729.html

Businessman Pushing LA DÉTECTION D'INTRUSION Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-businessman-pushing-la-detection-d-intrusion-169054729.htmlRFKR130W–Businessman Pushing LA DÉTECTION D'INTRUSION

Signature manuscrite détection d'intrusion, approche métier surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé atteindre et atteindre l'objectif, Re Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/signature-manuscrite-detection-d-intrusion-approche-metier-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-resume-atteindre-et-atteindre-l-objectif-re-image447091968.html

Signature manuscrite détection d'intrusion, approche métier surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé atteindre et atteindre l'objectif, Re Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/signature-manuscrite-detection-d-intrusion-approche-metier-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-resume-atteindre-et-atteindre-l-objectif-re-image447091968.htmlRF2GYAPA8–Signature manuscrite détection d'intrusion, approche métier surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé atteindre et atteindre l'objectif, Re

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910752.html

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910752.htmlRF2M65FP8–Cadenas en acier sur fond noir texturé.

Alerte de piratage du système après une cyber-attaque sur le réseau informatique.Vulnérabilité de cybersécurité, violation des données, connexion illégale, conc. D'informations compromises Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/alerte-de-piratage-du-systeme-apres-une-cyber-attaque-sur-le-reseau-informatique-vulnerabilite-de-cybersecurite-violation-des-donnees-connexion-illegale-conc-d-informations-compromises-image456678211.html

Alerte de piratage du système après une cyber-attaque sur le réseau informatique.Vulnérabilité de cybersécurité, violation des données, connexion illégale, conc. D'informations compromises Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/alerte-de-piratage-du-systeme-apres-une-cyber-attaque-sur-le-reseau-informatique-vulnerabilite-de-cybersecurite-violation-des-donnees-connexion-illegale-conc-d-informations-compromises-image456678211.htmlRF2HEYDM3–Alerte de piratage du système après une cyber-attaque sur le réseau informatique.Vulnérabilité de cybersécurité, violation des données, connexion illégale, conc. D'informations compromises

Prévenir l'espionnage industriel et financier, les menaces de virus, la surveillance du réseau. Éliminez les risques de sabotage et de vol de données. Pare-feu et Antivir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/prevenir-l-espionnage-industriel-et-financier-les-menaces-de-virus-la-surveillance-du-reseau-eliminez-les-risques-de-sabotage-et-de-vol-de-donnees-pare-feu-et-antivir-image615568863.html

Prévenir l'espionnage industriel et financier, les menaces de virus, la surveillance du réseau. Éliminez les risques de sabotage et de vol de données. Pare-feu et Antivir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/prevenir-l-espionnage-industriel-et-financier-les-menaces-de-virus-la-surveillance-du-reseau-eliminez-les-risques-de-sabotage-et-de-vol-de-donnees-pare-feu-et-antivir-image615568863.htmlRF2XNDGA7–Prévenir l'espionnage industriel et financier, les menaces de virus, la surveillance du réseau. Éliminez les risques de sabotage et de vol de données. Pare-feu et Antivir

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503769.html

Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros ! Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/felicitations-a-sra-yaneli-cameros-pour-avoir-ete-un-aviateur-de-la-semaine-en-tant-que-defenseur-de-l-escadron-374th-des-forces-de-securite-airman-cameros-est-responsable-de-la-surveillance-du-systeme-de-detection-d-intrusion-de-l-escadre-qui-assure-la-protection-de-11-000-membres-du-personnel-de-base-et-de-4-3b-000-en-ressources-felicitations-sra-cameros-image502503769.htmlRM2M5F0K5–Félicitations à SRA Yaneli Cameros pour avoir été un aviateur de la semaine! En tant que défenseur de l’escadron 374th des forces de sécurité, Airman Cameros est responsable de la surveillance du système de détection d’intrusion de l’escadre, qui assure la protection de 11 000 membres du personnel de base et DE 4,3b 000 $ en ressources. Félicitations, SRA Cameros !

Sergent d'état-major de la Force aérienne des États-Unis Malcolm Henry, un superviseur des systèmes de transmission de radiofréquences (RF) affecté au 509e Escadron des communications, met en place un communicateur de transmission par satellite à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le personnel des systèmes de transmission RF déploie, assure la maintenance, le dépannage et la réparation des systèmes radio standard sans fil, sans visibilité directe, sans visibilité directe, à large bande, par satellite au sol, dispositifs de transmission de chiffrement et systèmes de détection d'intrusion dans des environnements fixes et déployés. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/sergent-d-etat-major-de-la-force-aerienne-des-etats-unis-malcolm-henry-un-superviseur-des-systemes-de-transmission-de-radiofrequences-rf-affecte-au-509e-escadron-des-communications-met-en-place-un-communicateur-de-transmission-par-satellite-a-la-base-aerienne-de-whiteman-missouri-le-18-mars-2021-le-personnel-des-systemes-de-transmission-rf-deploie-assure-la-maintenance-le-depannage-et-la-reparation-des-systemes-radio-standard-sans-fil-sans-visibilite-directe-sans-visibilite-directe-a-large-bande-par-satellite-au-sol-dispositifs-de-transmission-de-chiffrement-et-systemes-de-detection-d-intrusion-dans-des-environnements-fixes-et-deployes-image442229594.html

Sergent d'état-major de la Force aérienne des États-Unis Malcolm Henry, un superviseur des systèmes de transmission de radiofréquences (RF) affecté au 509e Escadron des communications, met en place un communicateur de transmission par satellite à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le personnel des systèmes de transmission RF déploie, assure la maintenance, le dépannage et la réparation des systèmes radio standard sans fil, sans visibilité directe, sans visibilité directe, à large bande, par satellite au sol, dispositifs de transmission de chiffrement et systèmes de détection d'intrusion dans des environnements fixes et déployés. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/sergent-d-etat-major-de-la-force-aerienne-des-etats-unis-malcolm-henry-un-superviseur-des-systemes-de-transmission-de-radiofrequences-rf-affecte-au-509e-escadron-des-communications-met-en-place-un-communicateur-de-transmission-par-satellite-a-la-base-aerienne-de-whiteman-missouri-le-18-mars-2021-le-personnel-des-systemes-de-transmission-rf-deploie-assure-la-maintenance-le-depannage-et-la-reparation-des-systemes-radio-standard-sans-fil-sans-visibilite-directe-sans-visibilite-directe-a-large-bande-par-satellite-au-sol-dispositifs-de-transmission-de-chiffrement-et-systemes-de-detection-d-intrusion-dans-des-environnements-fixes-et-deployes-image442229594.htmlRM2GKD8A2–Sergent d'état-major de la Force aérienne des États-Unis Malcolm Henry, un superviseur des systèmes de transmission de radiofréquences (RF) affecté au 509e Escadron des communications, met en place un communicateur de transmission par satellite à la base aérienne de Whiteman, Missouri, le 18 mars 2021. Le personnel des systèmes de transmission RF déploie, assure la maintenance, le dépannage et la réparation des systèmes radio standard sans fil, sans visibilité directe, sans visibilité directe, à large bande, par satellite au sol, dispositifs de transmission de chiffrement et systèmes de détection d'intrusion dans des environnements fixes et déployés.

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759245.html

Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-etats-unis-1er-aout-2024-images-illustrant-la-cybersecurite-avec-du-code-binaire-la-cybersecurite-est-un-domaine-critique-axe-sur-la-protection-des-systemes-des-reseaux-et-des-donnees-contre-les-attaques-numeriques-et-les-acces-non-autorises-au-fur-et-a-mesure-que-la-technologie-evolue-les-methodes-employees-par-les-cybercriminels-evoluent-faisant-de-la-cybersecurite-une-discipline-dynamique-et-en-constante-evolution-les-principaux-objectifs-de-la-cybersecurite-comprennent-la-protection-de-l-integrite-de-la-confidentialite-et-de-la-disponibilite-des-donnees-cela-implique-le-deploiement-d-une-gamme-de-mesures-telles-que-les-pare-feu-le-chiffrement-les-systemes-de-detection-d-intrusion-et-l-authentification-securisee-image615759245.htmlRM2XNP75H–Internet, États-Unis. 1er août 2024. Images illustrant la cybersécurité avec du code binaire. La cybersécurité est un domaine critique axé sur la protection des systèmes, des réseaux et des données contre les attaques numériques et les accès non autorisés. Au fur et à mesure que la technologie évolue, les méthodes employées par les cybercriminels évoluent, faisant de la cybersécurité une discipline dynamique et en constante évolution. Les principaux objectifs de la cybersécurité comprennent la protection de l’intégrité, de la confidentialité et de la disponibilité des données. Cela implique le déploiement d'une gamme de mesures telles que les pare-feu, le chiffrement, les systèmes de détection d'intrusion et l'authentification sécurisée

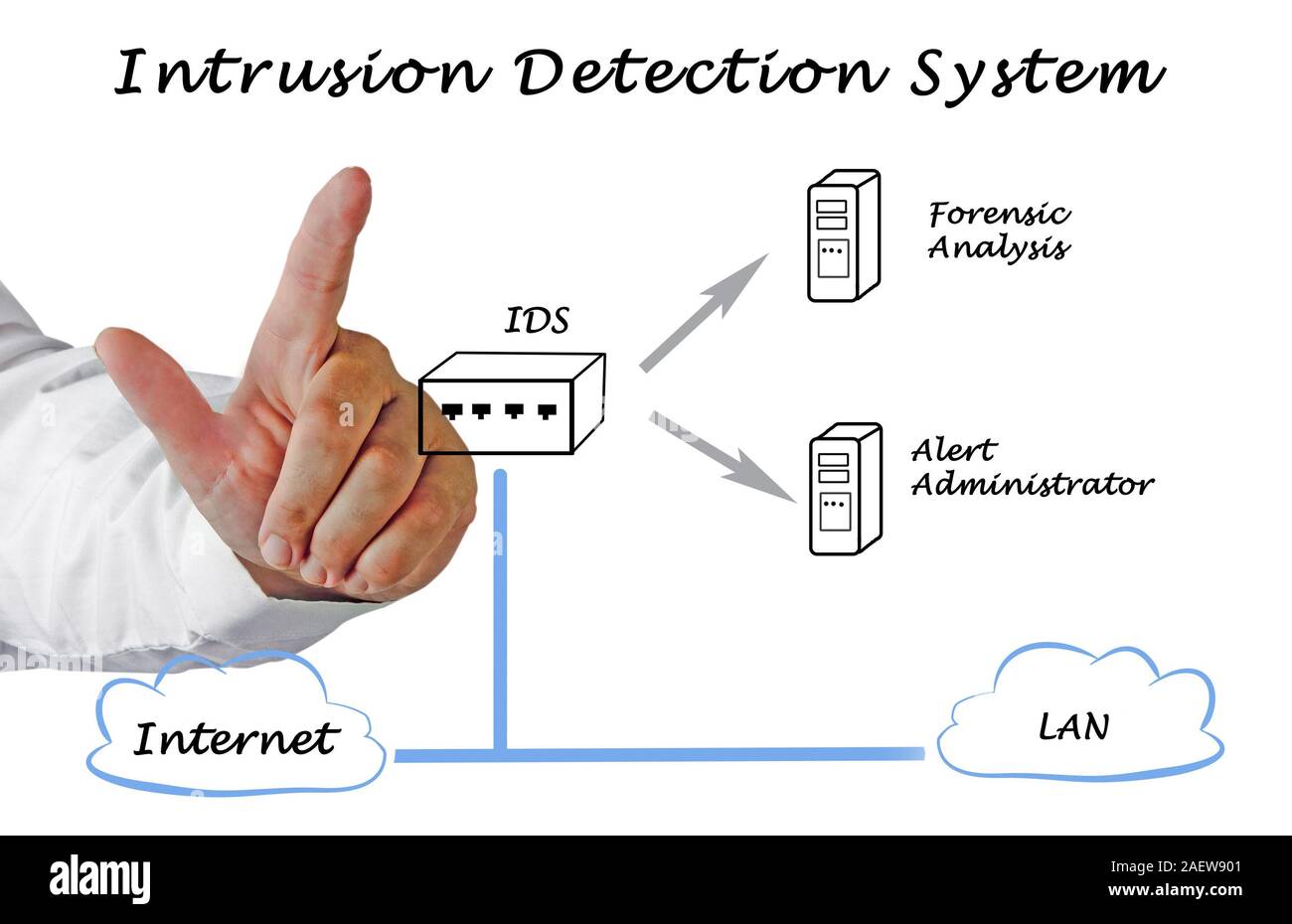

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image336158033.html

Schéma du système de détection d'Intrusion Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/schema-du-systeme-de-detection-d-intrusion-image336158033.htmlRF2AEW901–Schéma du système de détection d'Intrusion

Berlin, Allemagne, Golden Horse dans la fenêtre d'un Moebelgeschaeftes Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-berlin-allemagne-golden-horse-dans-la-fenetre-d-un-moebelgeschaeftes-53753393.html

Berlin, Allemagne, Golden Horse dans la fenêtre d'un Moebelgeschaeftes Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-berlin-allemagne-golden-horse-dans-la-fenetre-d-un-moebelgeschaeftes-53753393.htmlRMD3CK01–Berlin, Allemagne, Golden Horse dans la fenêtre d'un Moebelgeschaeftes

Bulle illustration de la technologie de l'information de l'acronyme Abréviation Terme Définition IDS Intrusion Detection System Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-bulle-illustration-de-la-technologie-de-l-information-de-l-acronyme-abreviation-terme-definition-ids-intrusion-detection-system-86675303.html

Bulle illustration de la technologie de l'information de l'acronyme Abréviation Terme Définition IDS Intrusion Detection System Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-bulle-illustration-de-la-technologie-de-l-information-de-l-acronyme-abreviation-terme-definition-ids-intrusion-detection-system-86675303.htmlRFF10B6F–Bulle illustration de la technologie de l'information de l'acronyme Abréviation Terme Définition IDS Intrusion Detection System

Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/saint-petersbourg-russie-11-juin-2024-systeme-de-securite-physique-pour-les-installations-protegees-image620048939.html

Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/saint-petersbourg-russie-11-juin-2024-systeme-de-securite-physique-pour-les-installations-protegees-image620048939.htmlRF2Y0NJMY–Saint-Pétersbourg, Russie - 11 juin 2024 : système de sécurité physique pour les installations protégées

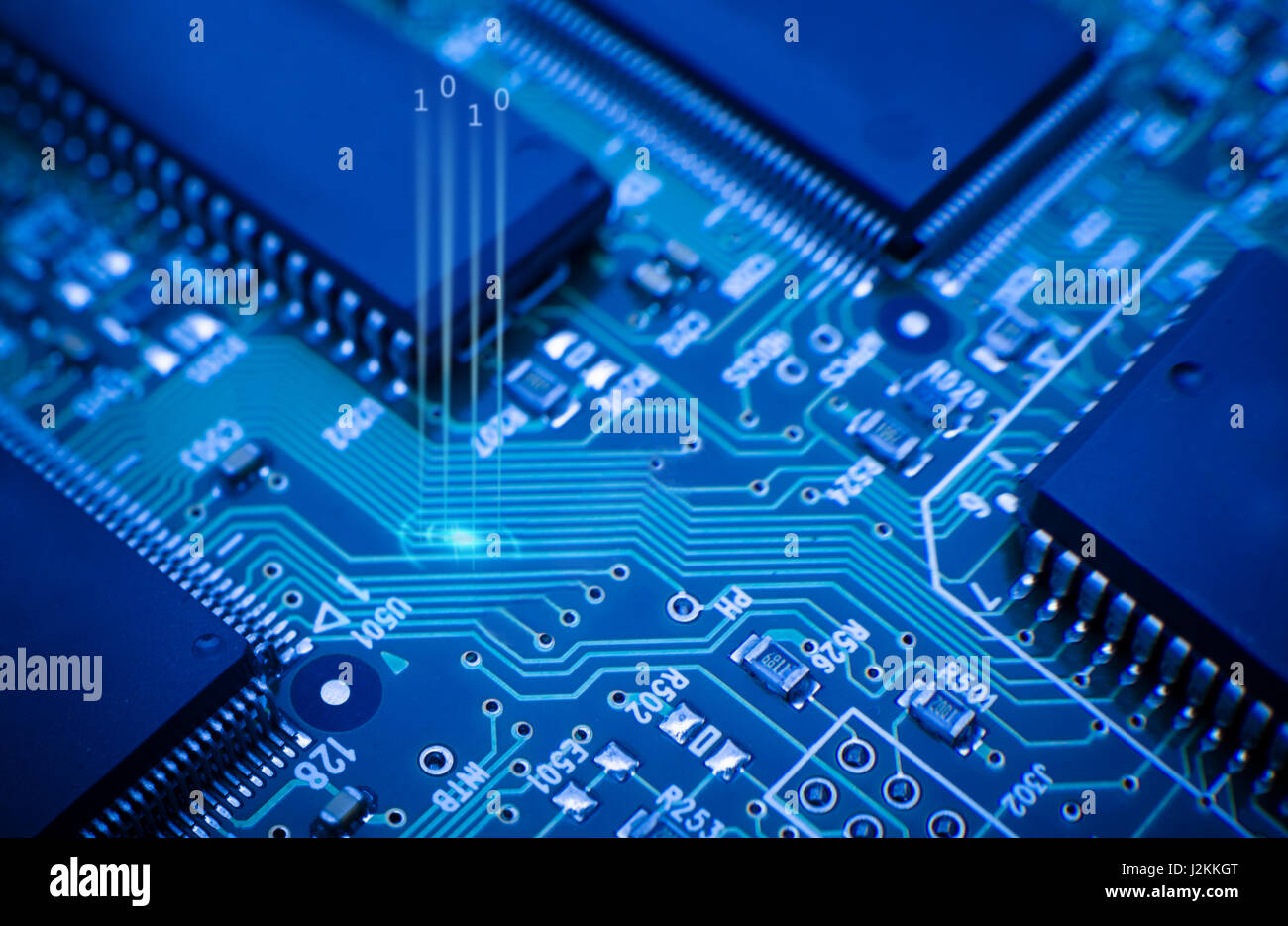

Données pays - hack > Sécurité technologie - lock, code Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-donnees-pays-hack-securite-technologie-lock-code-139344712.html

Données pays - hack > Sécurité technologie - lock, code Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-donnees-pays-hack-securite-technologie-lock-code-139344712.htmlRFJ2KKGT–Données pays - hack > Sécurité technologie - lock, code

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161989.html

Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/austin-texas-etats-unis-29-mai-2021-plusieurs-centaines-de-texans-se-rassemblent-au-capitole-de-l-etat-d-austin-pour-protester-contre-la-legislation-recemment-adoptee-par-le-gouverneur-greg-abbott-qui-restreint-severement-l-acces-aux-avortements-legaux-la-loi-interdit-les-procedures-d-avortement-apres-la-detection-d-un-battement-de-coeur-generalement-six-semaines-apres-la-conception-ou-environ-le-moment-ou-une-femme-est-au-courant-d-une-grossesse-credit-bob-daemmrich-alay-live-news-image430161989.htmlRM2FYRG05–Austin, Texas, États-Unis. 29 mai 2021. Plusieurs centaines de Texans se rassemblent au Capitole de l'État d'Austin pour protester contre la législation récemment adoptée par le gouverneur Greg Abbott qui restreint sévèrement l'accès aux avortements légaux. La loi interdit les procédures d'avortement après la détection d'un battement de coeur, généralement six semaines après la conception, ou environ le moment où une femme est au courant d'une grossesse. Crédit : Bob Daemmrich/Alay Live News

Expert utilisant une tablette pour configurer des pare-feu avancés et des systèmes de détection d'intrusion d'infrastructure de parc de superordinateurs. Professionnel de la cybersécurité empêchant les logiciels malveillants, les virus et les attaques ddos Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/expert-utilisant-une-tablette-pour-configurer-des-pare-feu-avances-et-des-systemes-de-detection-d-intrusion-d-infrastructure-de-parc-de-superordinateurs-professionnel-de-la-cybersecurite-empechant-les-logiciels-malveillants-les-virus-et-les-attaques-ddos-image598204026.html

Expert utilisant une tablette pour configurer des pare-feu avancés et des systèmes de détection d'intrusion d'infrastructure de parc de superordinateurs. Professionnel de la cybersécurité empêchant les logiciels malveillants, les virus et les attaques ddos Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/expert-utilisant-une-tablette-pour-configurer-des-pare-feu-avances-et-des-systemes-de-detection-d-intrusion-d-infrastructure-de-parc-de-superordinateurs-professionnel-de-la-cybersecurite-empechant-les-logiciels-malveillants-les-virus-et-les-attaques-ddos-image598204026.htmlRF2WN6F9E–Expert utilisant une tablette pour configurer des pare-feu avancés et des systèmes de détection d'intrusion d'infrastructure de parc de superordinateurs. Professionnel de la cybersécurité empêchant les logiciels malveillants, les virus et les attaques ddos

Texte indiquant la détection d'intrusion d'inspiration. Business Showcase surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé envoyant plusieurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-indiquant-la-detection-d-intrusion-d-inspiration-business-showcase-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-resume-envoyant-plusieurs-image437581931.html

Texte indiquant la détection d'intrusion d'inspiration. Business Showcase surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé envoyant plusieurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-indiquant-la-detection-d-intrusion-d-inspiration-business-showcase-surveille-un-reseau-ou-des-systemes-pour-detecter-toute-activite-malveillante-resume-envoyant-plusieurs-image437581931.htmlRF2GBWG63–Texte indiquant la détection d'intrusion d'inspiration. Business Showcase surveille un réseau ou des systèmes pour détecter toute activité malveillante Résumé envoyant plusieurs

RF2X2Y0J5–Conception d'icône de vecteur de détection des cybermenaces de détection des intrusions

Hacker sur fond flou numérique à l'aide de loupe pour trouver le mot de passe de rendu 3D Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-sur-fond-flou-numerique-a-l-aide-de-loupe-pour-trouver-le-mot-de-passe-de-rendu-3d-146917973.html

Hacker sur fond flou numérique à l'aide de loupe pour trouver le mot de passe de rendu 3D Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-sur-fond-flou-numerique-a-l-aide-de-loupe-pour-trouver-le-mot-de-passe-de-rendu-3d-146917973.htmlRFJF0KAD–Hacker sur fond flou numérique à l'aide de loupe pour trouver le mot de passe de rendu 3D

Dispositif de détection d'intrus sismique - ce détecteur d'intrusion datant de la Guerre froide a été conçu pour s'intégrer au terrain.Il peut détecter les mouvements de personnes, d'animaux ou d'objets jusqu'à 300 mètres de distance.L'appareil est alimenté par de minuscules cellules de puissance et dispose d'une antenne intégrée.Son transmetteur relaie les données des résultats de l'appareil via des impulsions codées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/dispositif-de-detection-d-intrus-sismique-ce-detecteur-d-intrusion-datant-de-la-guerre-froide-a-ete-concu-pour-s-integrer-au-terrain-il-peut-detecter-les-mouvements-de-personnes-d-animaux-ou-d-objets-jusqu-a-300-metres-de-distance-l-appareil-est-alimente-par-de-minuscules-cellules-de-puissance-et-dispose-d-une-antenne-integree-son-transmetteur-relaie-les-donnees-des-resultats-de-l-appareil-via-des-impulsions-codees-image454768264.html

Dispositif de détection d'intrus sismique - ce détecteur d'intrusion datant de la Guerre froide a été conçu pour s'intégrer au terrain.Il peut détecter les mouvements de personnes, d'animaux ou d'objets jusqu'à 300 mètres de distance.L'appareil est alimenté par de minuscules cellules de puissance et dispose d'une antenne intégrée.Son transmetteur relaie les données des résultats de l'appareil via des impulsions codées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/dispositif-de-detection-d-intrus-sismique-ce-detecteur-d-intrusion-datant-de-la-guerre-froide-a-ete-concu-pour-s-integrer-au-terrain-il-peut-detecter-les-mouvements-de-personnes-d-animaux-ou-d-objets-jusqu-a-300-metres-de-distance-l-appareil-est-alimente-par-de-minuscules-cellules-de-puissance-et-dispose-d-une-antenne-integree-son-transmetteur-relaie-les-donnees-des-resultats-de-l-appareil-via-des-impulsions-codees-image454768264.htmlRM2HBTDFM–Dispositif de détection d'intrus sismique - ce détecteur d'intrusion datant de la Guerre froide a été conçu pour s'intégrer au terrain.Il peut détecter les mouvements de personnes, d'animaux ou d'objets jusqu'à 300 mètres de distance.L'appareil est alimenté par de minuscules cellules de puissance et dispose d'une antenne intégrée.Son transmetteur relaie les données des résultats de l'appareil via des impulsions codées

Procureur poussant Network Forensics Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-procureur-poussant-network-forensics-169140872.html

Procureur poussant Network Forensics Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-procureur-poussant-network-forensics-169140872.htmlRFKR50WC–Procureur poussant Network Forensics

Inspiration montrant Sign Intrusion réseau, Business concept dispositif ou application logicielle qui surveille un réseau présentant de nouvelles idées de technologie Di Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-intrusion-reseau-business-concept-dispositif-ou-application-logicielle-qui-surveille-un-reseau-presentant-de-nouvelles-idees-de-technologie-di-image447114825.html

Inspiration montrant Sign Intrusion réseau, Business concept dispositif ou application logicielle qui surveille un réseau présentant de nouvelles idées de technologie Di Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-intrusion-reseau-business-concept-dispositif-ou-application-logicielle-qui-surveille-un-reseau-presentant-de-nouvelles-idees-de-technologie-di-image447114825.htmlRF2GYBREH–Inspiration montrant Sign Intrusion réseau, Business concept dispositif ou application logicielle qui surveille un réseau présentant de nouvelles idées de technologie Di

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910221.html

Cadenas en acier sur fond noir texturé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-en-acier-sur-fond-noir-texture-image502910221.htmlRF2M65F39–Cadenas en acier sur fond noir texturé.

Gros plan du panneau Fortinet sur son siège social à Sunnyvale, Californie, États-Unis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/gros-plan-du-panneau-fortinet-sur-son-siege-social-a-sunnyvale-californie-etats-unis-image575801911.html

Gros plan du panneau Fortinet sur son siège social à Sunnyvale, Californie, États-Unis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/gros-plan-du-panneau-fortinet-sur-son-siege-social-a-sunnyvale-californie-etats-unis-image575801911.htmlRF2TCP15Y–Gros plan du panneau Fortinet sur son siège social à Sunnyvale, Californie, États-Unis

Menace de sécurité. Trouvez et corrigez les vulnérabilités dans le système. Cybersécurité. Contrer les pirates informatiques, les virus et les attaques Internet. Financier et indust Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/menace-de-securite-trouvez-et-corrigez-les-vulnerabilites-dans-le-systeme-cybersecurite-contrer-les-pirates-informatiques-les-virus-et-les-attaques-internet-financier-et-indust-image631884828.html

Menace de sécurité. Trouvez et corrigez les vulnérabilités dans le système. Cybersécurité. Contrer les pirates informatiques, les virus et les attaques Internet. Financier et indust Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/menace-de-securite-trouvez-et-corrigez-les-vulnerabilites-dans-le-systeme-cybersecurite-contrer-les-pirates-informatiques-les-virus-et-les-attaques-internet-financier-et-indust-image631884828.htmlRF2YM0RF8–Menace de sécurité. Trouvez et corrigez les vulnérabilités dans le système. Cybersécurité. Contrer les pirates informatiques, les virus et les attaques Internet. Financier et indust