Pirater des données Photos Stock & Des Images

(70,913)Filtres rapides :

Pirater des données Photos Stock & Des Images

Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-de-la-societe-de-securite-okta-visible-sur-le-smartphone-et-le-mot-pirate-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437006.html

Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-de-la-societe-de-securite-okta-visible-sur-le-smartphone-et-le-mot-pirate-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437006.htmlRF2J16DJ6–Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022.

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766744.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766744.htmlRFDBH1G8–Concept Web

En appuyant sur un concept d'affaires données bouton. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-en-appuyant-sur-un-concept-d-affaires-donnees-bouton-98199748.html

En appuyant sur un concept d'affaires données bouton. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-en-appuyant-sur-un-concept-d-affaires-donnees-bouton-98199748.htmlRFFKNANT–En appuyant sur un concept d'affaires données bouton.

Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-utilisant-l-ordinateur-portable-beaucoup-de-chiffres-sur-l-ecran-de-l-ordinateur-image340653439.html

Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-utilisant-l-ordinateur-portable-beaucoup-de-chiffres-sur-l-ecran-de-l-ordinateur-image340653439.htmlRF2AP62X7–Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur.

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-80034441.html

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-80034441.htmlRFEJ5TMW–Hacker dans un ordinateur portable avec des lunettes.

Pirate mystérieux se tenant sur un fond de code.Illustration 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/pirate-mysterieux-se-tenant-sur-un-fond-de-code-illustration-3d-image451645255.html

Pirate mystérieux se tenant sur un fond de code.Illustration 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/pirate-mysterieux-se-tenant-sur-un-fond-de-code-illustration-3d-image451645255.htmlRF2H6P63K–Pirate mystérieux se tenant sur un fond de code.Illustration 3D.

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler vos informations personnelles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-voler-vos-informations-personnelles-image565818828.html

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler vos informations personnelles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-voler-vos-informations-personnelles-image565818828.htmlRF2RTF7K8–Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler vos informations personnelles

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image228660219.html

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image228660219.htmlRFR80ACB–Le concept de sécurité de la vie privée

RFWTF87J–Les données de code, hack, hacking icône.

Cadenas situé sur le clavier de l'ordinateur symbolisant la sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-situe-sur-le-clavier-de-l-ordinateur-symbolisant-la-securite-des-donnees-image364877478.html

Cadenas situé sur le clavier de l'ordinateur symbolisant la sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-situe-sur-le-clavier-de-l-ordinateur-symbolisant-la-securite-des-donnees-image364877478.htmlRF2C5HGXE–Cadenas situé sur le clavier de l'ordinateur symbolisant la sécurité des données

Le déchiffrement et le décryptage des données ou de décoder et de décodage de l'information numérique codée et fissurer le symbole de code comme une technologie de codage de sécurité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-dechiffrement-et-le-decryptage-des-donnees-ou-de-decoder-et-de-decodage-de-l-information-numerique-codee-et-fissurer-le-symbole-de-code-comme-une-technologie-de-codage-de-securite-171101078.html

Le déchiffrement et le décryptage des données ou de décoder et de décodage de l'information numérique codée et fissurer le symbole de code comme une technologie de codage de sécurité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-dechiffrement-et-le-decryptage-des-donnees-ou-de-decoder-et-de-decodage-de-l-information-numerique-codee-et-fissurer-le-symbole-de-code-comme-une-technologie-de-codage-de-securite-171101078.htmlRFKXA94P–Le déchiffrement et le décryptage des données ou de décoder et de décodage de l'information numérique codée et fissurer le symbole de code comme une technologie de codage de sécurité.

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image212275924.html

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image212275924.htmlRFP9A030–Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber

Ransomware Business ordinateur Malware violation de la vie privée. Données piratées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ransomware-business-ordinateur-malware-violation-de-la-vie-privee-donnees-piratees-image456832792.html

Ransomware Business ordinateur Malware violation de la vie privée. Données piratées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ransomware-business-ordinateur-malware-violation-de-la-vie-privee-donnees-piratees-image456832792.htmlRF2HF6ETT–Ransomware Business ordinateur Malware violation de la vie privée. Données piratées

Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-securite-internet-cyber-coputer-cyber-criminalite-vector-illustration-serrure-numerique-illustration-vecteur-eps-10-image426417258.html

Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-securite-internet-cyber-coputer-cyber-criminalite-vector-illustration-serrure-numerique-illustration-vecteur-eps-10-image426417258.htmlRF2FNMYFP–Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10.

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796817.html

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796817.htmlRFKWTD29–Concept de sécurité bitcoin. Pièce d'or avec cadenas

Les pirates savent exactement comment manipuler les données financières. Photo d'un pirate méconnaissable utilisant un ordinateur portable pour pirater un compte de crédit. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-pirates-savent-exactement-comment-manipuler-les-donnees-financieres-photo-d-un-pirate-meconnaissable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image465703796.html

Les pirates savent exactement comment manipuler les données financières. Photo d'un pirate méconnaissable utilisant un ordinateur portable pour pirater un compte de crédit. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-pirates-savent-exactement-comment-manipuler-les-donnees-financieres-photo-d-un-pirate-meconnaissable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image465703796.htmlRF2J1JHXC–Les pirates savent exactement comment manipuler les données financières. Photo d'un pirate méconnaissable utilisant un ordinateur portable pour pirater un compte de crédit.

Hacker l'ordinateur avec carte de crédit le vol de données à partir d'un concept d'ordinateur portable pour la sécurité du réseau, le vol d'identité et de la criminalité informatique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-avec-carte-de-credit-le-vol-de-donnees-a-partir-d-un-concept-d-ordinateur-portable-pour-la-securite-du-reseau-le-vol-d-identite-et-de-la-criminalite-informatique-78239001.html

Hacker l'ordinateur avec carte de crédit le vol de données à partir d'un concept d'ordinateur portable pour la sécurité du réseau, le vol d'identité et de la criminalité informatique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-avec-carte-de-credit-le-vol-de-donnees-a-partir-d-un-concept-d-ordinateur-portable-pour-la-securite-du-reseau-le-vol-d-identite-et-de-la-criminalite-informatique-78239001.htmlRMEF82J1–Hacker l'ordinateur avec carte de crédit le vol de données à partir d'un concept d'ordinateur portable pour la sécurité du réseau, le vol d'identité et de la criminalité informatique

Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-phishing-de-cyber-securite-de-violation-d-informations-en-ligne-ou-de-criminalite-liee-au-vol-d-identite-telephone-pirate-hacker-et-telephone-portable-avec-donnees-d-hologramme-image349410683.html

Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-phishing-de-cyber-securite-de-violation-d-informations-en-ligne-ou-de-criminalite-liee-au-vol-d-identite-telephone-pirate-hacker-et-telephone-portable-avec-donnees-d-hologramme-image349410683.htmlRF2B8D0TY–Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme.

Capital One Bank logo sur l'écran de fond et une silhouette de la serrure est ouverte à l'avant. Photo conceptuelle pour les dernières nouvelles sur la violation de données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capital-one-bank-logo-sur-l-ecran-de-fond-et-une-silhouette-de-la-serrure-est-ouverte-a-l-avant-photo-conceptuelle-pour-les-dernieres-nouvelles-sur-la-violation-de-donnees-image262218177.html

Capital One Bank logo sur l'écran de fond et une silhouette de la serrure est ouverte à l'avant. Photo conceptuelle pour les dernières nouvelles sur la violation de données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capital-one-bank-logo-sur-l-ecran-de-fond-et-une-silhouette-de-la-serrure-est-ouverte-a-l-avant-photo-conceptuelle-pour-les-dernieres-nouvelles-sur-la-violation-de-donnees-image262218177.htmlRFW6H1XW–Capital One Bank logo sur l'écran de fond et une silhouette de la serrure est ouverte à l'avant. Photo conceptuelle pour les dernières nouvelles sur la violation de données.

Logo Okta Security Firm visible sur un smartphone et un ordinateur portable sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-okta-security-firm-visible-sur-un-smartphone-et-un-ordinateur-portable-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437072.html

Logo Okta Security Firm visible sur un smartphone et un ordinateur portable sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-okta-security-firm-visible-sur-un-smartphone-et-un-ordinateur-portable-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437072.htmlRF2J16DMG–Logo Okta Security Firm visible sur un smartphone et un ordinateur portable sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022.

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766348.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766348.htmlRFDBH124–Concept Web

En appuyant sur un concept d'affaires données bouton. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-en-appuyant-sur-un-concept-d-affaires-donnees-bouton-82151101.html

En appuyant sur un concept d'affaires données bouton. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-en-appuyant-sur-un-concept-d-affaires-donnees-bouton-82151101.htmlRFENJ8FW–En appuyant sur un concept d'affaires données bouton.

Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-utilisant-l-ordinateur-portable-beaucoup-de-chiffres-sur-l-ecran-de-l-ordinateur-image345666885.html

Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-utilisant-l-ordinateur-portable-beaucoup-de-chiffres-sur-l-ecran-de-l-ordinateur-image345666885.htmlRF2B2ADHW–Hacker en utilisant l'ordinateur portable. Beaucoup de chiffres sur l'écran de l'ordinateur.

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-57376247.html

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-57376247.htmlRFD99KYK–Hacker dans un ordinateur portable avec des lunettes.

Hacker pendant la pandémie de coronavirus 19 sur les données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-pendant-la-pandemie-de-coronavirus-19-sur-les-donnees-image358951212.html

Hacker pendant la pandémie de coronavirus 19 sur les données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-pendant-la-pandemie-de-coronavirus-19-sur-les-donnees-image358951212.htmlRF2BRYHX4–Hacker pendant la pandémie de coronavirus 19 sur les données

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour contrôler votre identité personnelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-controler-votre-identite-personnelle-image565818823.html

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour contrôler votre identité personnelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-controler-votre-identite-personnelle-image565818823.htmlRF2RTF7K3–Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour contrôler votre identité personnelle

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image228660665.html

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image228660665.htmlRFR80B09–Le concept de sécurité de la vie privée

RFWTF79Y–Les données de code, hack, hacking icône.

Disque dur interne avec un bouclier de protection des données Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-disque-dur-interne-avec-un-bouclier-de-protection-des-donnees-130391621.html

Disque dur interne avec un bouclier de protection des données Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-disque-dur-interne-avec-un-bouclier-de-protection-des-donnees-130391621.htmlRFHG3RRH–Disque dur interne avec un bouclier de protection des données

La suppression des données de l'ordinateur et l'effacement du code numérique à partir d'un disque dur ou un serveur de stockage de mémoire comme un concept de sécurité internet ou de piratage. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-suppression-des-donnees-de-l-ordinateur-et-l-effacement-du-code-numerique-a-partir-d-un-disque-dur-ou-un-serveur-de-stockage-de-memoire-comme-un-concept-de-securite-internet-ou-de-piratage-image155093167.html

La suppression des données de l'ordinateur et l'effacement du code numérique à partir d'un disque dur ou un serveur de stockage de mémoire comme un concept de sécurité internet ou de piratage. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-suppression-des-donnees-de-l-ordinateur-et-l-effacement-du-code-numerique-a-partir-d-un-disque-dur-ou-un-serveur-de-stockage-de-memoire-comme-un-concept-de-securite-internet-ou-de-piratage-image155093167.htmlRFK092WK–La suppression des données de l'ordinateur et l'effacement du code numérique à partir d'un disque dur ou un serveur de stockage de mémoire comme un concept de sécurité internet ou de piratage.

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image219222940.html

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image219222940.htmlRFPMJD2M–Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber

Ransomware Business ordinateur Malware violation de la vie privée. Données piratées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ransomware-business-ordinateur-malware-violation-de-la-vie-privee-donnees-piratees-image460209663.html

Ransomware Business ordinateur Malware violation de la vie privée. Données piratées Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ransomware-business-ordinateur-malware-violation-de-la-vie-privee-donnees-piratees-image460209663.htmlRF2HMMA3B–Ransomware Business ordinateur Malware violation de la vie privée. Données piratées

Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-securite-internet-cyber-coputer-cyber-criminalite-vector-illustration-serrure-numerique-illustration-vecteur-eps-10-image244437729.html

Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-securite-internet-cyber-coputer-cyber-criminalite-vector-illustration-serrure-numerique-illustration-vecteur-eps-10-image244437729.htmlRFT5K2PW–Arrière-plan de sécurité internet cyber coputer. Cyber-criminalité vector illustration. serrure numérique illustration vecteur EPS 10.

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796653.html

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796653.htmlRFKWTCTD–Concept de sécurité bitcoin. Pièce d'or avec cadenas

Résumé fond bleu pour les big data numérique représentant un grand volume de données dans les services informatiques par les bits et octets Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-resume-fond-bleu-pour-les-big-data-numerique-representant-un-grand-volume-de-donnees-dans-les-services-informatiques-par-les-bits-et-octets-95657942.html

Résumé fond bleu pour les big data numérique représentant un grand volume de données dans les services informatiques par les bits et octets Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-resume-fond-bleu-pour-les-big-data-numerique-representant-un-grand-volume-de-donnees-dans-les-services-informatiques-par-les-bits-et-octets-95657942.htmlRFFFHGK2–Résumé fond bleu pour les big data numérique représentant un grand volume de données dans les services informatiques par les bits et octets

Code binaire représentant l'utilisation en ligne, flux de données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-code-binaire-representant-l-utilisation-en-ligne-flux-de-donnees-34324990.html

Code binaire représentant l'utilisation en ligne, flux de données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-code-binaire-representant-l-utilisation-en-ligne-flux-de-donnees-34324990.htmlRFBYRHTE–Code binaire représentant l'utilisation en ligne, flux de données

Fraude de données mobiles avec le téléphone. Pirate informatique. Escroquerie, hameçonnage et criminalité en ligne. Application de pare-feu anti-ransomware, antivirus, logiciel malveillant ou anti-espion. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fraude-de-donnees-mobiles-avec-le-telephone-pirate-informatique-escroquerie-hameconnage-et-criminalite-en-ligne-application-de-pare-feu-anti-ransomware-antivirus-logiciel-malveillant-ou-anti-espion-image465433505.html

Fraude de données mobiles avec le téléphone. Pirate informatique. Escroquerie, hameçonnage et criminalité en ligne. Application de pare-feu anti-ransomware, antivirus, logiciel malveillant ou anti-espion. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fraude-de-donnees-mobiles-avec-le-telephone-pirate-informatique-escroquerie-hameconnage-et-criminalite-en-ligne-application-de-pare-feu-anti-ransomware-antivirus-logiciel-malveillant-ou-anti-espion-image465433505.htmlRF2J16955–Fraude de données mobiles avec le téléphone. Pirate informatique. Escroquerie, hameçonnage et criminalité en ligne. Application de pare-feu anti-ransomware, antivirus, logiciel malveillant ou anti-espion.

Capital One Bank logo sur le smartphone et alerte rouge sur le piratage mot arrière-plan flou. Photo conceptuelle pour violation de données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capital-one-bank-logo-sur-le-smartphone-et-alerte-rouge-sur-le-piratage-mot-arriere-plan-flou-photo-conceptuelle-pour-violation-de-donnees-image262036233.html

Capital One Bank logo sur le smartphone et alerte rouge sur le piratage mot arrière-plan flou. Photo conceptuelle pour violation de données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/capital-one-bank-logo-sur-le-smartphone-et-alerte-rouge-sur-le-piratage-mot-arriere-plan-flou-photo-conceptuelle-pour-violation-de-donnees-image262036233.htmlRFW68NTW–Capital One Bank logo sur le smartphone et alerte rouge sur le piratage mot arrière-plan flou. Photo conceptuelle pour violation de données.

Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-de-la-societe-de-securite-okta-visible-sur-le-smartphone-et-le-mot-pirate-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437015.html

Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-de-la-societe-de-securite-okta-visible-sur-le-smartphone-et-le-mot-pirate-sur-un-arriere-plan-flou-concept-de-hack-stafford-royaume-uni-22-mars-2022-image465437015.htmlRF2J16DJF–Logo de la société de sécurité Okta visible sur le smartphone et le mot PIRATÉ sur un arrière-plan flou. Concept de hack. Stafford, Royaume-Uni, 22 mars 2022.

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58438784.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58438784.htmlRFDB237C–Concept Web

Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-drapeau-pakistan-melange-avec-le-flux-de-donnees-representant-les-donnees-et-le-terrorisme-la-securite-nationale-33939061.html

Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-drapeau-pakistan-melange-avec-le-flux-de-donnees-representant-les-donnees-et-le-terrorisme-la-securite-nationale-33939061.htmlRFBY61H9–Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale,

Microchip cassé sur carte à circuits imprimés, lettres rouges "sécurité Avertissement", avertissement et flux de données stylisé Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/microchip-casse-sur-carte-a-circuits-imprimes-lettres-rouges-securite-avertissement-avertissement-et-flux-de-donnees-stylise-image221334160.html

Microchip cassé sur carte à circuits imprimés, lettres rouges "sécurité Avertissement", avertissement et flux de données stylisé Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/microchip-casse-sur-carte-a-circuits-imprimes-lettres-rouges-securite-avertissement-avertissement-et-flux-de-donnees-stylise-image221334160.htmlRMPT2HYC–Microchip cassé sur carte à circuits imprimés, lettres rouges "sécurité Avertissement", avertissement et flux de données stylisé

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-57376227.html

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-57376227.htmlRFD99KXY–Hacker dans un ordinateur portable avec des lunettes.

RF2BTDP8T–Hacker pendant la pandémie de coronavirus, avec icône et données bitcoin

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler votre identité personnelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-voler-votre-identite-personnelle-image565818825.html

Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler votre identité personnelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-derriere-le-code-binaire-flux-de-donnees-capable-de-percer-la-cybersecurite-et-atteint-sa-main-pour-voler-votre-identite-personnelle-image565818825.htmlRF2RTF7K5–Un pirate derrière le code binaire, flux de données, capable de percer la cybersécurité et atteint sa main pour voler votre identité personnelle

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image226385010.html

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image226385010.htmlRFR48MAX–Le concept de sécurité de la vie privée

ce hack Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ce-hack-127677702.html

ce hack Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ce-hack-127677702.htmlRMHBM65X–ce hack

La perceuse électrique de la destruction d'un disque dur interne de données Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-perceuse-electrique-de-la-destruction-d-un-disque-dur-interne-de-donnees-130391614.html

La perceuse électrique de la destruction d'un disque dur interne de données Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-perceuse-electrique-de-la-destruction-d-un-disque-dur-interne-de-donnees-130391614.htmlRFHG3RRA–La perceuse électrique de la destruction d'un disque dur interne de données

Concept comme un criminel de la technologie comme un hacker cyber piratage logiciel ou d'un hack et de criminalité sur internet malware symbole comme concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-comme-un-criminel-de-la-technologie-comme-un-hacker-cyber-piratage-logiciel-ou-d-un-hack-et-de-criminalite-sur-internet-malware-symbole-comme-concept-de-securite-en-ligne-image329034713.html

Concept comme un criminel de la technologie comme un hacker cyber piratage logiciel ou d'un hack et de criminalité sur internet malware symbole comme concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-comme-un-criminel-de-la-technologie-comme-un-hacker-cyber-piratage-logiciel-ou-d-un-hack-et-de-criminalite-sur-internet-malware-symbole-comme-concept-de-securite-en-ligne-image329034713.htmlRF2A38R3N–Concept comme un criminel de la technologie comme un hacker cyber piratage logiciel ou d'un hack et de criminalité sur internet malware symbole comme concept de sécurité en ligne.

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image214617013.html

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image214617013.htmlRFPD4J59–Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber

Close-up of A Hacker's Hand Using Digital Tablet pour voler des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-close-up-of-a-hackers-hand-using-digital-tablet-pour-voler-des-donnees-176098486.html

Close-up of A Hacker's Hand Using Digital Tablet pour voler des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-close-up-of-a-hackers-hand-using-digital-tablet-pour-voler-des-donnees-176098486.htmlRFM6DYBJ–Close-up of A Hacker's Hand Using Digital Tablet pour voler des données

Récupération de mot de passe ! ! Main humaine avec des pincettes sur écran d'ordinateur choisir un mot de passe. Concept de hacking Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-recuperation-de-mot-de-passe-main-humaine-avec-des-pincettes-sur-ecran-d-ordinateur-choisir-un-mot-de-passe-concept-de-hacking-81531538.html

Récupération de mot de passe ! ! Main humaine avec des pincettes sur écran d'ordinateur choisir un mot de passe. Concept de hacking Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-recuperation-de-mot-de-passe-main-humaine-avec-des-pincettes-sur-ecran-d-ordinateur-choisir-un-mot-de-passe-concept-de-hacking-81531538.htmlRFEMJ28J–Récupération de mot de passe ! ! Main humaine avec des pincettes sur écran d'ordinateur choisir un mot de passe. Concept de hacking

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796629.html

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796629.htmlRFKWTCRH–Concept de sécurité bitcoin. Pièce d'or avec cadenas

Les pirates informatiques volent des informations personnelles sur leur ordinateur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-pirates-informatiques-volent-des-informations-personnelles-sur-leur-ordinateur-image483653596.html

Les pirates informatiques volent des informations personnelles sur leur ordinateur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-pirates-informatiques-volent-des-informations-personnelles-sur-leur-ordinateur-image483653596.htmlRF2K2T92M–Les pirates informatiques volent des informations personnelles sur leur ordinateur

Arrière-plan de code binaire. Flux de données numériques. Matrice. Vector illustration Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-code-binaire-flux-de-donnees-numeriques-matrice-vector-illustration-image268604969.html

Arrière-plan de code binaire. Flux de données numériques. Matrice. Vector illustration Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-code-binaire-flux-de-donnees-numeriques-matrice-vector-illustration-image268604969.htmlRFWH00AH–Arrière-plan de code binaire. Flux de données numériques. Matrice. Vector illustration

Code hacker dans l'ordinateur portable. Cyber-sécurité, confidentialité ou menace de piratage. Codeur ou programmeur écrivant des logiciels de virus, des programmes malveillants, des attaques Internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-hacker-dans-l-ordinateur-portable-cyber-securite-confidentialite-ou-menace-de-piratage-codeur-ou-programmeur-ecrivant-des-logiciels-de-virus-des-programmes-malveillants-des-attaques-internet-image465435401.html

Code hacker dans l'ordinateur portable. Cyber-sécurité, confidentialité ou menace de piratage. Codeur ou programmeur écrivant des logiciels de virus, des programmes malveillants, des attaques Internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-hacker-dans-l-ordinateur-portable-cyber-securite-confidentialite-ou-menace-de-piratage-codeur-ou-programmeur-ecrivant-des-logiciels-de-virus-des-programmes-malveillants-des-attaques-internet-image465435401.htmlRF2J16BGW–Code hacker dans l'ordinateur portable. Cyber-sécurité, confidentialité ou menace de piratage. Codeur ou programmeur écrivant des logiciels de virus, des programmes malveillants, des attaques Internet.

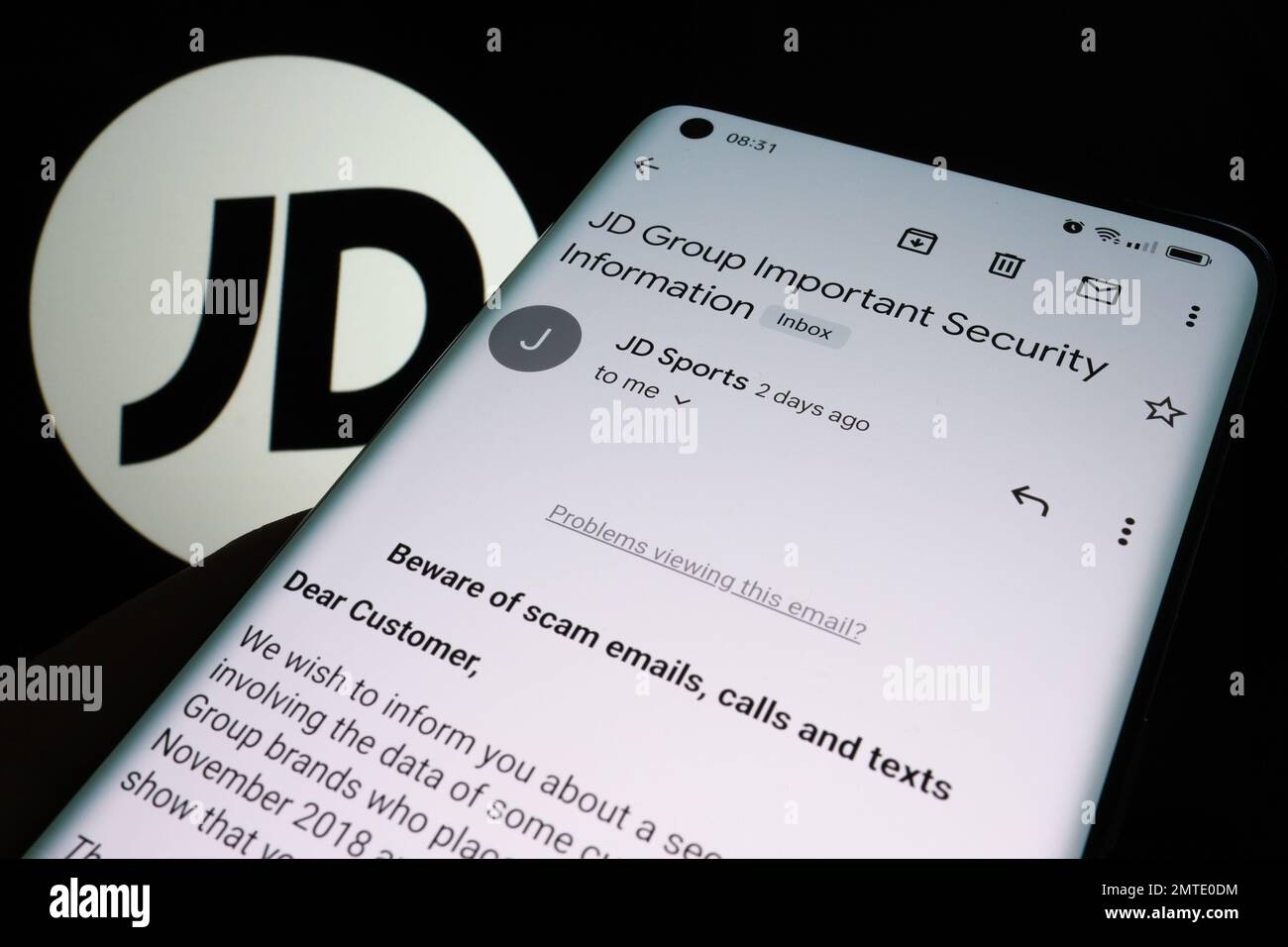

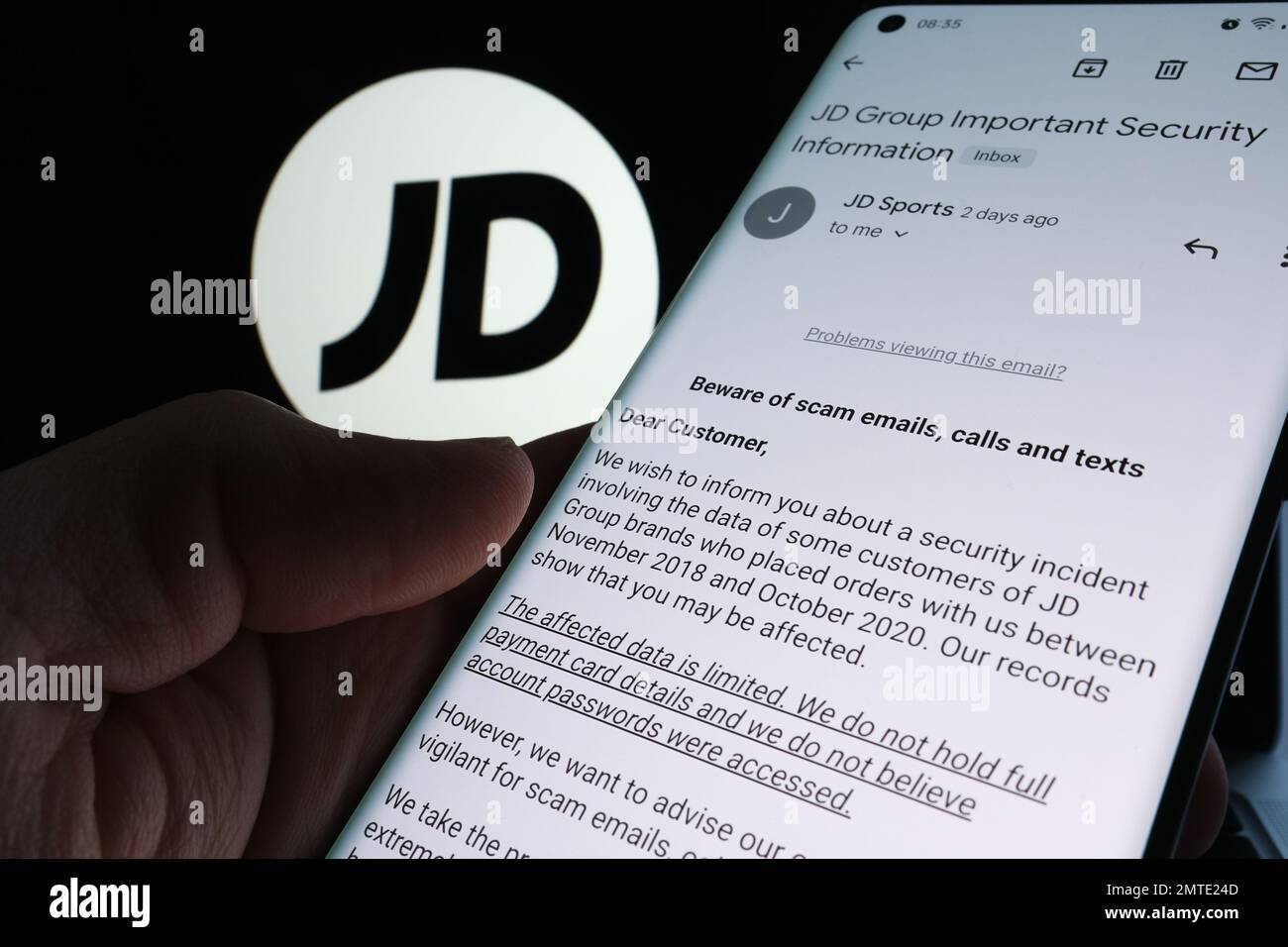

JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/jd-sports-envoie-par-e-mail-au-client-un-avertissement-concernant-les-fuites-de-donnees-et-les-problemes-de-cybersecurite-de-l-entreprise-e-mail-authentique-image514160128.html

JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/jd-sports-envoie-par-e-mail-au-client-un-avertissement-concernant-les-fuites-de-donnees-et-les-problemes-de-cybersecurite-de-l-entreprise-e-mail-authentique-image514160128.htmlRF2MTE0DM–JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique.

Application Facebook dans Play Market vue sur le smartphone, doigt pointant vers elle et mot PIRATÉ flou sur l'arrière-plan flou. Concept. Stafford, États-Unis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/application-facebook-dans-play-market-vue-sur-le-smartphone-doigt-pointant-vers-elle-et-mot-pirate-flou-sur-l-arriere-plan-flou-concept-stafford-etats-unis-image417553064.html

Application Facebook dans Play Market vue sur le smartphone, doigt pointant vers elle et mot PIRATÉ flou sur l'arrière-plan flou. Concept. Stafford, États-Unis Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/application-facebook-dans-play-market-vue-sur-le-smartphone-doigt-pointant-vers-elle-et-mot-pirate-flou-sur-l-arriere-plan-flou-concept-stafford-etats-unis-image417553064.htmlRF2F7955C–Application Facebook dans Play Market vue sur le smartphone, doigt pointant vers elle et mot PIRATÉ flou sur l'arrière-plan flou. Concept. Stafford, États-Unis

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-56650471.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-56650471.htmlRFD84J73–Concept Web

Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-drapeau-pakistan-melange-avec-le-flux-de-donnees-representant-les-donnees-et-le-terrorisme-la-securite-nationale-33939054.html

Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale, Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-drapeau-pakistan-melange-avec-le-flux-de-donnees-representant-les-donnees-et-le-terrorisme-la-securite-nationale-33939054.htmlRFBY61H2–Drapeau Pakistan mélangé avec le flux de données représentant les données et le terrorisme, la sécurité nationale,

Réunion d'alerte de sécurité concept avec cadenas. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-reunion-d-alerte-de-securite-concept-avec-cadenas-123210819.html

Réunion d'alerte de sécurité concept avec cadenas. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-reunion-d-alerte-de-securite-concept-avec-cadenas-123210819.htmlRFH4CMJB–Réunion d'alerte de sécurité concept avec cadenas.

Jeune hacker dans un ordinateur portable avec lunettes de soleil et de l'argent dans la main Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-jeune-hacker-dans-un-ordinateur-portable-avec-lunettes-de-soleil-et-de-l-argent-dans-la-main-56863520.html

Jeune hacker dans un ordinateur portable avec lunettes de soleil et de l'argent dans la main Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-jeune-hacker-dans-un-ordinateur-portable-avec-lunettes-de-soleil-et-de-l-argent-dans-la-main-56863520.htmlRFD8EA00–Jeune hacker dans un ordinateur portable avec lunettes de soleil et de l'argent dans la main

Hacker pendant la pandémie de coronavirus, avec des mots de violation de sécurité et des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-pendant-la-pandemie-de-coronavirus-avec-des-mots-de-violation-de-securite-et-des-donnees-image359261977.html

Hacker pendant la pandémie de coronavirus, avec des mots de violation de sécurité et des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-pendant-la-pandemie-de-coronavirus-avec-des-mots-de-violation-de-securite-et-des-donnees-image359261977.htmlRF2BTDP8W–Hacker pendant la pandémie de coronavirus, avec des mots de violation de sécurité et des données

Vos données financières sont-elles protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit ? Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/vos-donnees-financieres-sont-elles-protegees-un-criminel-non-identifiable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image479329442.html

Vos données financières sont-elles protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit ? Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/vos-donnees-financieres-sont-elles-protegees-un-criminel-non-identifiable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image479329442.htmlRF2JRR9GJ–Vos données financières sont-elles protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit ?

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image225955293.html

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image225955293.htmlRFR3H47W–Le concept de sécurité de la vie privée

pirater le système Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirater-le-systeme-127658372.html

pirater le système Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirater-le-systeme-127658372.htmlRMHBK9FG–pirater le système

Un pirate informatique en colère a fait voler des données de l'ordinateur portable en face d'un fond noir et d'une lumière bleue. Portrait rapproché. Concept de hack Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-informatique-en-colere-a-fait-voler-des-donnees-de-l-ordinateur-portable-en-face-d-un-fond-noir-et-d-une-lumiere-bleue-portrait-rapproche-concept-de-hack-image430400732.html

Un pirate informatique en colère a fait voler des données de l'ordinateur portable en face d'un fond noir et d'une lumière bleue. Portrait rapproché. Concept de hack Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-pirate-informatique-en-colere-a-fait-voler-des-donnees-de-l-ordinateur-portable-en-face-d-un-fond-noir-et-d-une-lumiere-bleue-portrait-rapproche-concept-de-hack-image430400732.htmlRF2G06CEM–Un pirate informatique en colère a fait voler des données de l'ordinateur portable en face d'un fond noir et d'une lumière bleue. Portrait rapproché. Concept de hack

Logo WhatsApp sur un smartphone contre du texte vert en arrière-plan. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-whatsapp-sur-un-smartphone-contre-du-texte-vert-en-arriere-plan-image418322667.html

Logo WhatsApp sur un smartphone contre du texte vert en arrière-plan. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logo-whatsapp-sur-un-smartphone-contre-du-texte-vert-en-arriere-plan-image418322667.htmlRF2F8G6R7–Logo WhatsApp sur un smartphone contre du texte vert en arrière-plan.

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image219223076.html

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image219223076.htmlRFPMJD7G–Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber

Concept de confidentialité du piratage de la cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-confidentialite-du-piratage-de-la-cybersecurite-image376931298.html

Concept de confidentialité du piratage de la cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-confidentialite-du-piratage-de-la-cybersecurite-image376931298.htmlRF2CW6KM2–Concept de confidentialité du piratage de la cybersécurité

Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur green backg Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-noir-hoodie-holding-laptop-avec-sa-main-et-un-ecran-virtuel-afficher-les-donnees-du-serveur-graphique-cartes-du-monde-de-bar-et-de-code-binaire-sur-green-backg-image240351115.html

Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur green backg Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-noir-hoodie-holding-laptop-avec-sa-main-et-un-ecran-virtuel-afficher-les-donnees-du-serveur-graphique-cartes-du-monde-de-bar-et-de-code-binaire-sur-green-backg-image240351115.htmlRFRY0X8B–Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur green backg

Pièce de monnaie bitcoin avec un cadenas. La monnaie numérique concept sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-piece-de-monnaie-bitcoin-avec-un-cadenas-la-monnaie-numerique-concept-securite-170796791.html

Pièce de monnaie bitcoin avec un cadenas. La monnaie numérique concept sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-piece-de-monnaie-bitcoin-avec-un-cadenas-la-monnaie-numerique-concept-securite-170796791.htmlRFKWTD1B–Pièce de monnaie bitcoin avec un cadenas. La monnaie numérique concept sécurité

Concept de sécurité Syber sur sphère rotative Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-syber-sur-sphere-rotative-image483550573.html

Concept de sécurité Syber sur sphère rotative Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-syber-sur-sphere-rotative-image483550573.htmlRF2K2KHK9–Concept de sécurité Syber sur sphère rotative

Codage numérique des données. Arrière-plan codé de style de matrice cyberespace. Illustration vectorielle Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/codage-numerique-des-donnees-arriere-plan-code-de-style-de-matrice-cyberespace-illustration-vectorielle-image490604814.html

Codage numérique des données. Arrière-plan codé de style de matrice cyberespace. Illustration vectorielle Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/codage-numerique-des-donnees-arriere-plan-code-de-style-de-matrice-cyberespace-illustration-vectorielle-image490604814.htmlRF2KE4YCE–Codage numérique des données. Arrière-plan codé de style de matrice cyberespace. Illustration vectorielle

Senior et téléphone avec mot de passe de verrouillage pour protéger les données du site Web de banque en ligne. Vieille femme avec smartphone. Cybersécurité et sécurité des informations personnelles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/senior-et-telephone-avec-mot-de-passe-de-verrouillage-pour-proteger-les-donnees-du-site-web-de-banque-en-ligne-vieille-femme-avec-smartphone-cybersecurite-et-securite-des-informations-personnelles-image480490808.html

Senior et téléphone avec mot de passe de verrouillage pour protéger les données du site Web de banque en ligne. Vieille femme avec smartphone. Cybersécurité et sécurité des informations personnelles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/senior-et-telephone-avec-mot-de-passe-de-verrouillage-pour-proteger-les-donnees-du-site-web-de-banque-en-ligne-vieille-femme-avec-smartphone-cybersecurite-et-securite-des-informations-personnelles-image480490808.htmlRF2JWM6X0–Senior et téléphone avec mot de passe de verrouillage pour protéger les données du site Web de banque en ligne. Vieille femme avec smartphone. Cybersécurité et sécurité des informations personnelles

JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/jd-sports-envoie-par-e-mail-au-client-un-avertissement-concernant-les-fuites-de-donnees-et-les-problemes-de-cybersecurite-de-l-entreprise-e-mail-authentique-image514161437.html

JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/jd-sports-envoie-par-e-mail-au-client-un-avertissement-concernant-les-fuites-de-donnees-et-les-problemes-de-cybersecurite-de-l-entreprise-e-mail-authentique-image514161437.htmlRF2MTE24D–JD Sports envoie par e-mail au client un avertissement concernant les fuites de données et les problèmes de cybersécurité de l'entreprise. E-mail authentique.

Fuite de données Facebook. Logo de l'application Facebook visible sur le smartphone et mot PIRATÉ flou avec un script de force brute sur l'arrière-plan flou. Concept pour Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-facebook-logo-de-l-application-facebook-visible-sur-le-smartphone-et-mot-pirate-flou-avec-un-script-de-force-brute-sur-l-arriere-plan-flou-concept-pour-image417553059.html

Fuite de données Facebook. Logo de l'application Facebook visible sur le smartphone et mot PIRATÉ flou avec un script de force brute sur l'arrière-plan flou. Concept pour Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-facebook-logo-de-l-application-facebook-visible-sur-le-smartphone-et-mot-pirate-flou-avec-un-script-de-force-brute-sur-l-arriere-plan-flou-concept-pour-image417553059.htmlRF2F79557–Fuite de données Facebook. Logo de l'application Facebook visible sur le smartphone et mot PIRATÉ flou avec un script de force brute sur l'arrière-plan flou. Concept pour

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58765948.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58765948.htmlRFDBH0FT–Concept Web

Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-union-jack-britannique-melange-avec-le-flux-de-donnees-representant-l-utilisation-des-donnees-la-cybercriminalite-la-securite-nationale-33939101.html

Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-union-jack-britannique-melange-avec-le-flux-de-donnees-representant-l-utilisation-des-donnees-la-cybercriminalite-la-securite-nationale-33939101.htmlRFBY61JN–Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale

Signe d'alerte de sécurité avec cadenas - concept design. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-signe-d-alerte-de-securite-avec-cadenas-concept-design-123210803.html

Signe d'alerte de sécurité avec cadenas - concept design. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-signe-d-alerte-de-securite-avec-cadenas-concept-design-123210803.htmlRFH4CMHR–Signe d'alerte de sécurité avec cadenas - concept design.

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-80034435.html

Hacker dans un ordinateur portable avec des lunettes. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-dans-un-ordinateur-portable-avec-des-lunettes-80034435.htmlRFEJ5TMK–Hacker dans un ordinateur portable avec des lunettes.

Hacker utilisant son ordinateur portable sur les données et la cellule de Covid19 de coronavirus Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-utilisant-son-ordinateur-portable-sur-les-donnees-et-la-cellule-de-covid19-de-coronavirus-image359261691.html

Hacker utilisant son ordinateur portable sur les données et la cellule de Covid19 de coronavirus Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-utilisant-son-ordinateur-portable-sur-les-donnees-et-la-cellule-de-covid19-de-coronavirus-image359261691.htmlRF2BTDNXK–Hacker utilisant son ordinateur portable sur les données et la cellule de Covid19 de coronavirus

Vos données financières méritent d'être protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/vos-donnees-financieres-meritent-d-etre-protegees-un-criminel-non-identifiable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image479329155.html

Vos données financières méritent d'être protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/vos-donnees-financieres-meritent-d-etre-protegees-un-criminel-non-identifiable-utilisant-un-ordinateur-portable-pour-pirater-un-compte-de-credit-image479329155.htmlRF2JRR96B–Vos données financières méritent d'être protégées. Un criminel non identifiable utilisant un ordinateur portable pour pirater un compte de crédit.

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image225955546.html

Le concept de sécurité de la vie privée Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-concept-de-securite-de-la-vie-privee-image225955546.htmlRFR3H4GX–Le concept de sécurité de la vie privée

Ordinateur portable et serrure à combinaison. Concept de sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-portable-et-serrure-a-combinaison-concept-de-securite-des-donnees-93438841.html

Ordinateur portable et serrure à combinaison. Concept de sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-portable-et-serrure-a-combinaison-concept-de-securite-des-donnees-93438841.htmlRFFC0E5D–Ordinateur portable et serrure à combinaison. Concept de sécurité des données

Tiré du dos à un pirate qui s'introduit dans les serveurs de données financières de l'entreprise depuis sa cachette souterraine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/tire-du-dos-a-un-pirate-qui-s-introduit-dans-les-serveurs-de-donnees-financieres-de-l-entreprise-depuis-sa-cachette-souterraine-image624170110.html

Tiré du dos à un pirate qui s'introduit dans les serveurs de données financières de l'entreprise depuis sa cachette souterraine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/tire-du-dos-a-un-pirate-qui-s-introduit-dans-les-serveurs-de-donnees-financieres-de-l-entreprise-depuis-sa-cachette-souterraine-image624170110.htmlRF2Y7DB9J–Tiré du dos à un pirate qui s'introduit dans les serveurs de données financières de l'entreprise depuis sa cachette souterraine

Facebook App aginst texte de fuite en rouge et fond vert de style Matrix. 533 millions d'informations personnelles de l'utilisateur Facebook ont été divulguées en ligne sur Sat Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/facebook-app-aginst-texte-de-fuite-en-rouge-et-fond-vert-de-style-matrix-533-millions-d-informations-personnelles-de-l-utilisateur-facebook-ont-ete-divulguees-en-ligne-sur-sat-image417758357.html

Facebook App aginst texte de fuite en rouge et fond vert de style Matrix. 533 millions d'informations personnelles de l'utilisateur Facebook ont été divulguées en ligne sur Sat Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/facebook-app-aginst-texte-de-fuite-en-rouge-et-fond-vert-de-style-matrix-533-millions-d-informations-personnelles-de-l-utilisateur-facebook-ont-ete-divulguees-en-ligne-sur-sat-image417758357.htmlRF2F7JF19–Facebook App aginst texte de fuite en rouge et fond vert de style Matrix. 533 millions d'informations personnelles de l'utilisateur Facebook ont été divulguées en ligne sur Sat

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image214617303.html

Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/disjoncteur-code-donnees-decodees-hack-montre-de-rendu-3d-et-un-cryptage-decode-source-cyber-image214617303.htmlRFPD4JFK–Disjoncteur Code données décodées Hack montre de rendu 3D et un cryptage décodé Source Cyber

Contours Attaque de Hacker. Cyber Security Concept isométrique. Vector Illustration. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/contours-attaque-de-hacker-cyber-security-concept-isometrique-vector-illustration-image241318793.html

Contours Attaque de Hacker. Cyber Security Concept isométrique. Vector Illustration. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/contours-attaque-de-hacker-cyber-security-concept-isometrique-vector-illustration-image241318793.htmlRFT0H0G9–Contours Attaque de Hacker. Cyber Security Concept isométrique. Vector Illustration.

Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur zone sombre Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-noir-hoodie-holding-laptop-avec-sa-main-et-un-ecran-virtuel-afficher-les-donnees-du-serveur-graphique-cartes-du-monde-de-bar-et-de-code-binaire-sur-zone-sombre-image240351088.html

Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur zone sombre Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hacker-en-noir-hoodie-holding-laptop-avec-sa-main-et-un-ecran-virtuel-afficher-les-donnees-du-serveur-graphique-cartes-du-monde-de-bar-et-de-code-binaire-sur-zone-sombre-image240351088.htmlRFRY0X7C–Hacker en noir hoodie holding laptop avec sa main et un écran virtuel afficher les données du serveur graphique, cartes du monde, de bar et de code binaire sur zone sombre

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796684.html

Concept de sécurité bitcoin. Pièce d'or avec cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-bitcoin-piece-d-or-avec-cadenas-170796684.htmlRFKWTCWG–Concept de sécurité bitcoin. Pièce d'or avec cadenas

Concept de mot de passe sur la sphère rotative Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-mot-de-passe-sur-la-sphere-rotative-image483515737.html

Concept de mot de passe sur la sphère rotative Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-mot-de-passe-sur-la-sphere-rotative-image483515737.htmlRF2K2J175–Concept de mot de passe sur la sphère rotative

Arrière-plan de code binaire. L'encodage de flux de données numériques. Matrice. Vector illustration Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-code-binaire-l-encodage-de-flux-de-donnees-numeriques-matrice-vector-illustration-image268604984.html

Arrière-plan de code binaire. L'encodage de flux de données numériques. Matrice. Vector illustration Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/arriere-plan-de-code-binaire-l-encodage-de-flux-de-donnees-numeriques-matrice-vector-illustration-image268604984.htmlRFWH00B4–Arrière-plan de code binaire. L'encodage de flux de données numériques. Matrice. Vector illustration

Mot de passe pour la sécurité des données personnelles et la cyber-protection dans l'ordinateur portable. L'écran de verrouillage de connexion de l'ordinateur est sombre. Informations confidentielles cryptées. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/mot-de-passe-pour-la-securite-des-donnees-personnelles-et-la-cyber-protection-dans-l-ordinateur-portable-l-ecran-de-verrouillage-de-connexion-de-l-ordinateur-est-sombre-informations-confidentielles-cryptees-image491268268.html

Mot de passe pour la sécurité des données personnelles et la cyber-protection dans l'ordinateur portable. L'écran de verrouillage de connexion de l'ordinateur est sombre. Informations confidentielles cryptées. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/mot-de-passe-pour-la-securite-des-donnees-personnelles-et-la-cyber-protection-dans-l-ordinateur-portable-l-ecran-de-verrouillage-de-connexion-de-l-ordinateur-est-sombre-informations-confidentielles-cryptees-image491268268.htmlRF2KF75K8–Mot de passe pour la sécurité des données personnelles et la cyber-protection dans l'ordinateur portable. L'écran de verrouillage de connexion de l'ordinateur est sombre. Informations confidentielles cryptées.

Fuite de données publiques à venir, d'avertissement jaune road sign Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-publiques-a-venir-d-avertissement-jaune-road-sign-image157420180.html

Fuite de données publiques à venir, d'avertissement jaune road sign Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-publiques-a-venir-d-avertissement-jaune-road-sign-image157420180.htmlRFK43318–Fuite de données publiques à venir, d'avertissement jaune road sign

Stéthoscope et clavier d'ordinateur. Dossier médical, sécurité des données, télésanté et concept de télémédecine. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/stethoscope-et-clavier-d-ordinateur-dossier-medical-securite-des-donnees-telesante-et-concept-de-telemedecine-image564349021.html

Stéthoscope et clavier d'ordinateur. Dossier médical, sécurité des données, télésanté et concept de télémédecine. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/stethoscope-et-clavier-d-ordinateur-dossier-medical-securite-des-donnees-telesante-et-concept-de-telemedecine-image564349021.htmlRF2RP48X5–Stéthoscope et clavier d'ordinateur. Dossier médical, sécurité des données, télésanté et concept de télémédecine.

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766590.html

Concept Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-web-58766590.htmlRFDBH1AP–Concept Web

Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-union-jack-britannique-melange-avec-le-flux-de-donnees-representant-l-utilisation-des-donnees-la-cybercriminalite-la-securite-nationale-33939097.html

Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-union-jack-britannique-melange-avec-le-flux-de-donnees-representant-l-utilisation-des-donnees-la-cybercriminalite-la-securite-nationale-33939097.htmlRFBY61JH–Union Jack britannique mélangé avec le flux de données représentant l'utilisation des données, la cybercriminalité, la sécurité nationale

Cyber-attaque et vol de données concept. Alerte rouge, l'alerte et l'écran à la mode illustration stylisée. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-attaque-et-vol-de-donnees-concept-alerte-rouge-l-alerte-et-l-ecran-a-la-mode-illustration-stylisee-image208552314.html

Cyber-attaque et vol de données concept. Alerte rouge, l'alerte et l'écran à la mode illustration stylisée. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-attaque-et-vol-de-donnees-concept-alerte-rouge-l-alerte-et-l-ecran-a-la-mode-illustration-stylisee-image208552314.htmlRFP38AGX–Cyber-attaque et vol de données concept. Alerte rouge, l'alerte et l'écran à la mode illustration stylisée.