Sécurité contre le phishing Photos Stock & Des Images

(40,974)Filtres rapides :

Sécurité contre le phishing Photos Stock & Des Images

La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-phishing-faux-site-bancaire-cyber-attaque-est-bloquee-a-l-aide-de-logiciels-de-securite-en-ligne-19480528.html

La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-phishing-faux-site-bancaire-cyber-attaque-est-bloquee-a-l-aide-de-logiciels-de-securite-en-ligne-19480528.htmlRMB3KBH4–La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne

concept de programme malveillant d'hameçonnage cybernétique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-programme-malveillant-d-hameconnage-cybernetique-image400002645.html

concept de programme malveillant d'hameçonnage cybernétique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-programme-malveillant-d-hameconnage-cybernetique-image400002645.htmlRF2E6NKCN–concept de programme malveillant d'hameçonnage cybernétique

Blocage du courrier indésirable, message d'avertissement de phishing, concept de sécurité réseau. Sur un ordinateur portable à la maison avec une fenêtre d'avertissement à l'écran Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/blocage-du-courrier-indesirable-message-d-avertissement-de-phishing-concept-de-securite-reseau-sur-un-ordinateur-portable-a-la-maison-avec-une-fenetre-d-avertissement-a-l-ecran-image478233011.html

Blocage du courrier indésirable, message d'avertissement de phishing, concept de sécurité réseau. Sur un ordinateur portable à la maison avec une fenêtre d'avertissement à l'écran Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/blocage-du-courrier-indesirable-message-d-avertissement-de-phishing-concept-de-securite-reseau-sur-un-ordinateur-portable-a-la-maison-avec-une-fenetre-d-avertissement-a-l-ecran-image478233011.htmlRF2JP1B2B–Blocage du courrier indésirable, message d'avertissement de phishing, concept de sécurité réseau. Sur un ordinateur portable à la maison avec une fenêtre d'avertissement à l'écran

Carte de crédit à l'evelope avec poissons wook - Concept de sécurité de carte de crédit et de l'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-a-l-evelope-avec-poissons-wook-concept-de-securite-de-carte-de-credit-et-de-l-hameconnage-image331730913.html

Carte de crédit à l'evelope avec poissons wook - Concept de sécurité de carte de crédit et de l'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-a-l-evelope-avec-poissons-wook-concept-de-securite-de-carte-de-credit-et-de-l-hameconnage-image331730913.htmlRF2A7KJ4H–Carte de crédit à l'evelope avec poissons wook - Concept de sécurité de carte de crédit et de l'hameçonnage

RF2G088P1–Le phishing et la sécurité des informations. Collage hexagonal d'icônes illustrant les acteurs, les moyens et les données de phishing à risque.

Le phishing et la sécurité sur internet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-phishing-et-la-securite-sur-internet-image62463126.html

Le phishing et la sécurité sur internet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-phishing-et-la-securite-sur-internet-image62463126.htmlRFDHHC9X–Le phishing et la sécurité sur internet

Fuite de données de fraude par carte de crédit le vol d'argent concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-de-fraude-par-carte-de-credit-le-vol-d-argent-concept-d-hameconnage-image245526051.html

Fuite de données de fraude par carte de crédit le vol d'argent concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/fuite-de-donnees-de-fraude-par-carte-de-credit-le-vol-d-argent-concept-d-hameconnage-image245526051.htmlRFT7CJYF–Fuite de données de fraude par carte de crédit le vol d'argent concept d'hameçonnage

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431634467.html

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431634467.htmlRF2G26J4K–Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe

Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-phishing-de-cyber-securite-de-violation-d-informations-en-ligne-ou-de-criminalite-liee-au-vol-d-identite-telephone-pirate-hacker-et-telephone-portable-avec-donnees-d-hologramme-image349410683.html

Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-phishing-de-cyber-securite-de-violation-d-informations-en-ligne-ou-de-criminalite-liee-au-vol-d-identite-telephone-pirate-hacker-et-telephone-portable-avec-donnees-d-hologramme-image349410683.htmlRF2B8D0TY–Concept de phishing, de cyber-sécurité, de violation d'informations en ligne ou de criminalité liée au vol d'identité. Téléphone piraté. Hacker et téléphone portable avec données d'hologramme.

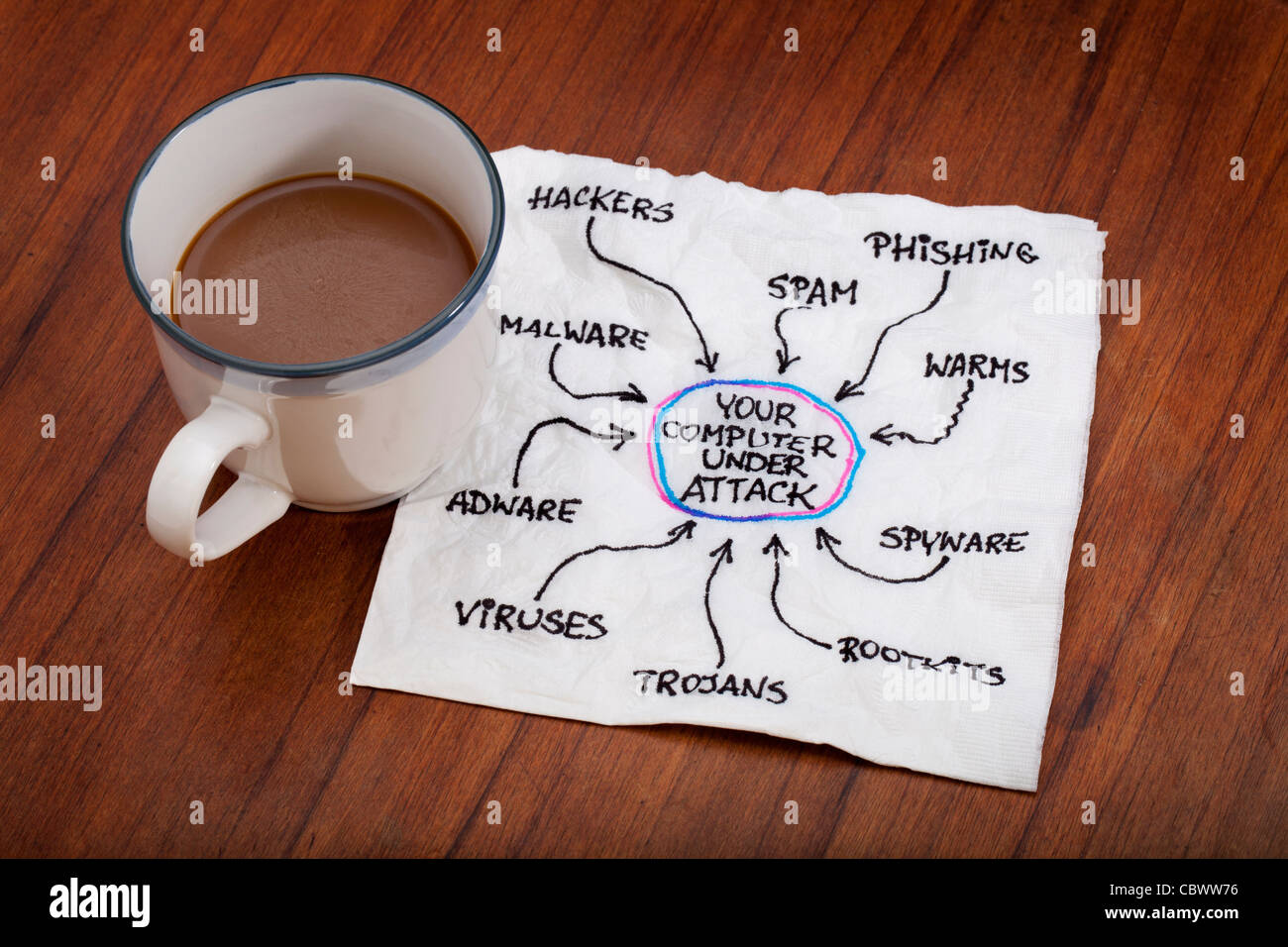

Concept de sécurité de réseau informatique sur une serviette blanche - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-de-reseau-informatique-sur-une-serviette-blanche-hackers-spam-phishing-virus-logiciels-malveillants-logiciels-espions-et-autres-risques-41750554.html

Concept de sécurité de réseau informatique sur une serviette blanche - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-de-reseau-informatique-sur-une-serviette-blanche-hackers-spam-phishing-virus-logiciels-malveillants-logiciels-espions-et-autres-risques-41750554.htmlRFCBWW76–Concept de sécurité de réseau informatique sur une serviette blanche - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques

RF2RYC6K7–Un collage d'icônes de cybersécurité esquissées sur un tableau de craie allant de la sécurité dans le cloud aux tablettes piratées et au phishing.

Desptop photo comme arrière-plan avec interface VR haute en couleur de cyberattaque. Technologie d'entreprise de protection des données de cyber-sécurité. Protection contre les dangers. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/desptop-photo-comme-arriere-plan-avec-interface-vr-haute-en-couleur-de-cyberattaque-technologie-d-entreprise-de-protection-des-donnees-de-cyber-securite-protection-contre-les-dangers-image552407435.html

Desptop photo comme arrière-plan avec interface VR haute en couleur de cyberattaque. Technologie d'entreprise de protection des données de cyber-sécurité. Protection contre les dangers. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/desptop-photo-comme-arriere-plan-avec-interface-vr-haute-en-couleur-de-cyberattaque-technologie-d-entreprise-de-protection-des-donnees-de-cyber-securite-protection-contre-les-dangers-image552407435.htmlRF2R2M98Y–Desptop photo comme arrière-plan avec interface VR haute en couleur de cyberattaque. Technologie d'entreprise de protection des données de cyber-sécurité. Protection contre les dangers.

Le mot imprimé sur une feuille de papier accrochée sur un crochet de pêche en face de l'écran de l'ordinateur. Le phishing et la protection des données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-mot-imprime-sur-une-feuille-de-papier-accrochee-sur-un-crochet-de-peche-en-face-de-l-ecran-de-l-ordinateur-le-phishing-et-la-protection-des-donnees-72333339.html

Le mot imprimé sur une feuille de papier accrochée sur un crochet de pêche en face de l'écran de l'ordinateur. Le phishing et la protection des données. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-mot-imprime-sur-une-feuille-de-papier-accrochee-sur-un-crochet-de-peche-en-face-de-l-ecran-de-l-ordinateur-le-phishing-et-la-protection-des-donnees-72333339.htmlRFE5K1WF–Le mot imprimé sur une feuille de papier accrochée sur un crochet de pêche en face de l'écran de l'ordinateur. Le phishing et la protection des données.

Hacker le bypass pare-feu sur un ordinateur portable, le phoque à capuchon homme criminel cybernétique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-le-bypass-pare-feu-sur-un-ordinateur-portable-le-phoque-a-capuchon-homme-criminel-cybernetique-138332021.html

Hacker le bypass pare-feu sur un ordinateur portable, le phoque à capuchon homme criminel cybernétique Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-le-bypass-pare-feu-sur-un-ordinateur-portable-le-phoque-a-capuchon-homme-criminel-cybernetique-138332021.htmlRFJ11FW9–Hacker le bypass pare-feu sur un ordinateur portable, le phoque à capuchon homme criminel cybernétique

Hacker l'ordinateur inconnu avec capot contre les données de base et l'éclairage dramatique avec copie espace. concept de la cybercriminalité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-capot-contre-les-donnees-de-base-et-l-eclairage-dramatique-avec-copie-espace-concept-de-la-cybercriminalite-165834311.html

Hacker l'ordinateur inconnu avec capot contre les données de base et l'éclairage dramatique avec copie espace. concept de la cybercriminalité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-capot-contre-les-donnees-de-base-et-l-eclairage-dramatique-avec-copie-espace-concept-de-la-cybercriminalite-165834311.htmlRFKHPB9Y–Hacker l'ordinateur inconnu avec capot contre les données de base et l'éclairage dramatique avec copie espace. concept de la cybercriminalité.

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-de-danger-biologique-hameconnage-sur-internet-piratage-menaces-a-la-securite-des-donnees-violation-de-donnees-concept-de-cybersecurite-147148631.html

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-de-danger-biologique-hameconnage-sur-internet-piratage-menaces-a-la-securite-des-donnees-violation-de-donnees-concept-de-cybersecurite-147148631.htmlRMJFB5G7–Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité

Des mots à la cyber-sécurité - alerte phishing - avec les numéros de bleu en arrière-plan. La sécurité des données et de la technologie numérique à écran graphique stylisé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-des-mots-a-la-cyber-securite-alerte-phishing-avec-les-numeros-de-bleu-en-arriere-plan-la-securite-des-donnees-et-de-la-technologie-numerique-a-ecran-graphique-stylise-176624362.html

Des mots à la cyber-sécurité - alerte phishing - avec les numéros de bleu en arrière-plan. La sécurité des données et de la technologie numérique à écran graphique stylisé. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-des-mots-a-la-cyber-securite-alerte-phishing-avec-les-numeros-de-bleu-en-arriere-plan-la-securite-des-donnees-et-de-la-technologie-numerique-a-ecran-graphique-stylise-176624362.htmlRFM79X4X–Des mots à la cyber-sécurité - alerte phishing - avec les numéros de bleu en arrière-plan. La sécurité des données et de la technologie numérique à écran graphique stylisé.

Main tenant le Smart Phone avec verrouillage et protection d'avertissement de sécurité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-le-smart-phone-avec-verrouillage-et-protection-d-avertissement-de-securite-image397127429.html

Main tenant le Smart Phone avec verrouillage et protection d'avertissement de sécurité. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-le-smart-phone-avec-verrouillage-et-protection-d-avertissement-de-securite-image397127429.htmlRF2E22M2D–Main tenant le Smart Phone avec verrouillage et protection d'avertissement de sécurité.

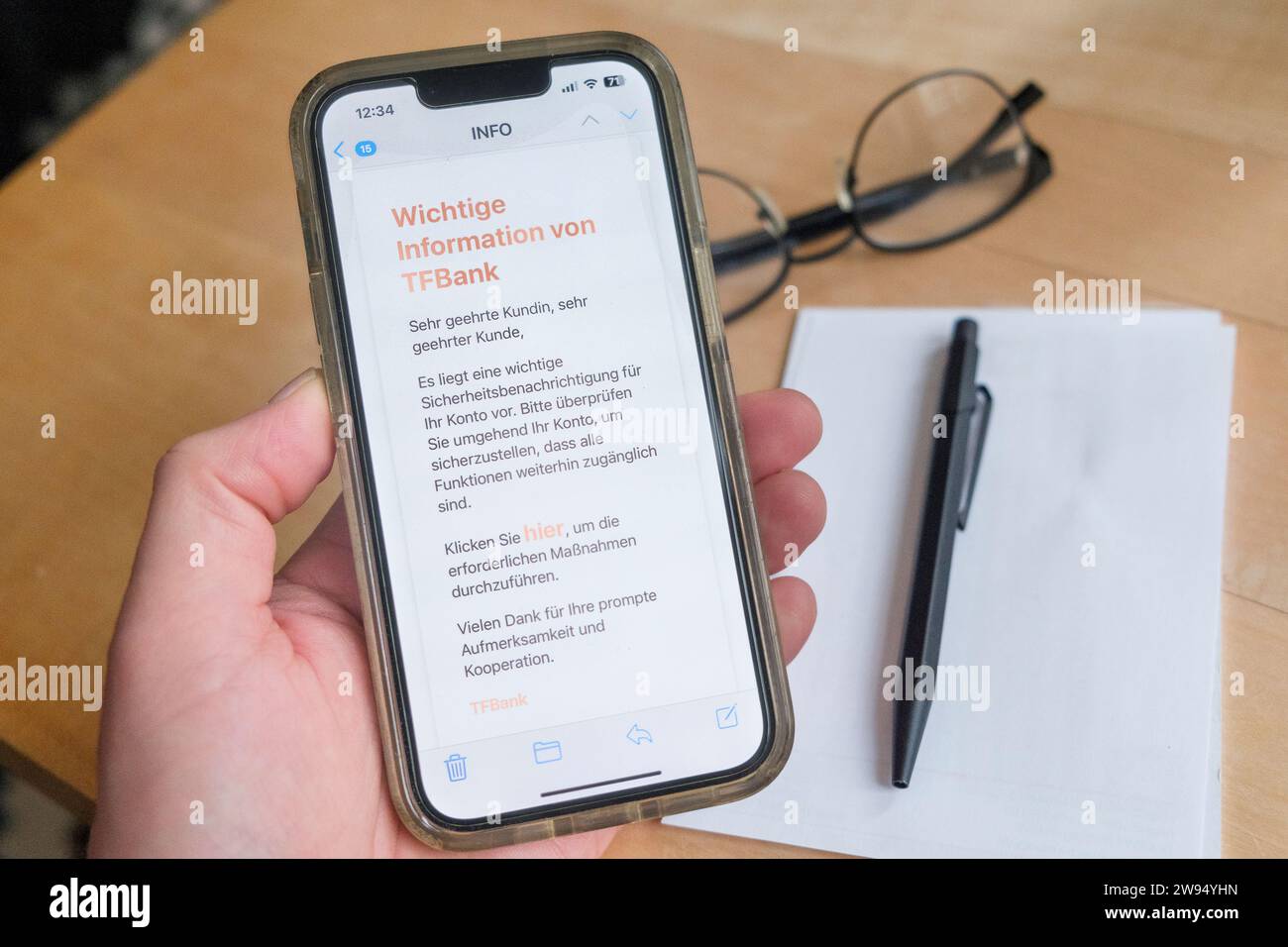

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793889.html

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793889.htmlRM2W94YHN–Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF

La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-phishing-faux-site-bancaire-cyber-attaque-est-bloquee-a-l-aide-de-logiciels-de-securite-en-ligne-19494626.html

La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-phishing-faux-site-bancaire-cyber-attaque-est-bloquee-a-l-aide-de-logiciels-de-securite-en-ligne-19494626.htmlRMB3M1GJ–La cyber-sécurité - phishing - Faux site bancaire cyber-attaque est bloquée à l'aide de logiciels de sécurité en ligne

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755645.html

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755645.htmlRF2BJP1XN–attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité

Menottes et scène du crime tape reste sur le clavier d'un ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-menottes-et-scene-du-crime-tape-reste-sur-le-clavier-d-un-ordinateur-145459441.html

Menottes et scène du crime tape reste sur le clavier d'un ordinateur. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-menottes-et-scene-du-crime-tape-reste-sur-le-clavier-d-un-ordinateur-145459441.htmlRFJCJ701–Menottes et scène du crime tape reste sur le clavier d'un ordinateur.

Cadenas et clé avec crochet de poisson sur téléphone mobile - Concept de phishing et de sécurité mobile Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-et-cle-avec-crochet-de-poisson-sur-telephone-mobile-concept-de-phishing-et-de-securite-mobile-image331566907.html

Cadenas et clé avec crochet de poisson sur téléphone mobile - Concept de phishing et de sécurité mobile Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-et-cle-avec-crochet-de-poisson-sur-telephone-mobile-concept-de-phishing-et-de-securite-mobile-image331566907.htmlRF2A7C4Y7–Cadenas et clé avec crochet de poisson sur téléphone mobile - Concept de phishing et de sécurité mobile

La sécurité de l'entreprise pousse Formateur ATTAQUE DE PHISHING Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-de-l-entreprise-pousse-formateur-attaque-de-phishing-168905023.html

La sécurité de l'entreprise pousse Formateur ATTAQUE DE PHISHING Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-de-l-entreprise-pousse-formateur-attaque-de-phishing-168905023.htmlRFKPP827–La sécurité de l'entreprise pousse Formateur ATTAQUE DE PHISHING

Login et mot de passe d'utilisateur de l'ordinateur sur le papier attaché à un crochet concept pour l'hameçonnage ou de l'internet security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-login-et-mot-de-passe-d-utilisateur-de-l-ordinateur-sur-le-papier-attache-a-un-crochet-concept-pour-l-hameconnage-ou-de-l-internet-security-136423859.html

Login et mot de passe d'utilisateur de l'ordinateur sur le papier attaché à un crochet concept pour l'hameçonnage ou de l'internet security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-login-et-mot-de-passe-d-utilisateur-de-l-ordinateur-sur-le-papier-attache-a-un-crochet-concept-pour-l-hameconnage-ou-de-l-internet-security-136423859.htmlRFHWXJ0K–Login et mot de passe d'utilisateur de l'ordinateur sur le papier attaché à un crochet concept pour l'hameçonnage ou de l'internet security

La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-carte-de-credit-sur-le-crochet-de-peche-fuite-de-donnees-de-fraude-de-l-argent-vol-concept-d-hameconnage-image245526065.html

La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-carte-de-credit-sur-le-crochet-de-peche-fuite-de-donnees-de-fraude-de-l-argent-vol-concept-d-hameconnage-image245526065.htmlRFT7CK01–La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123590.html

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123590.htmlRF2G1BAF2–Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838916.html

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838916.htmlRFM4CGR0–Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph

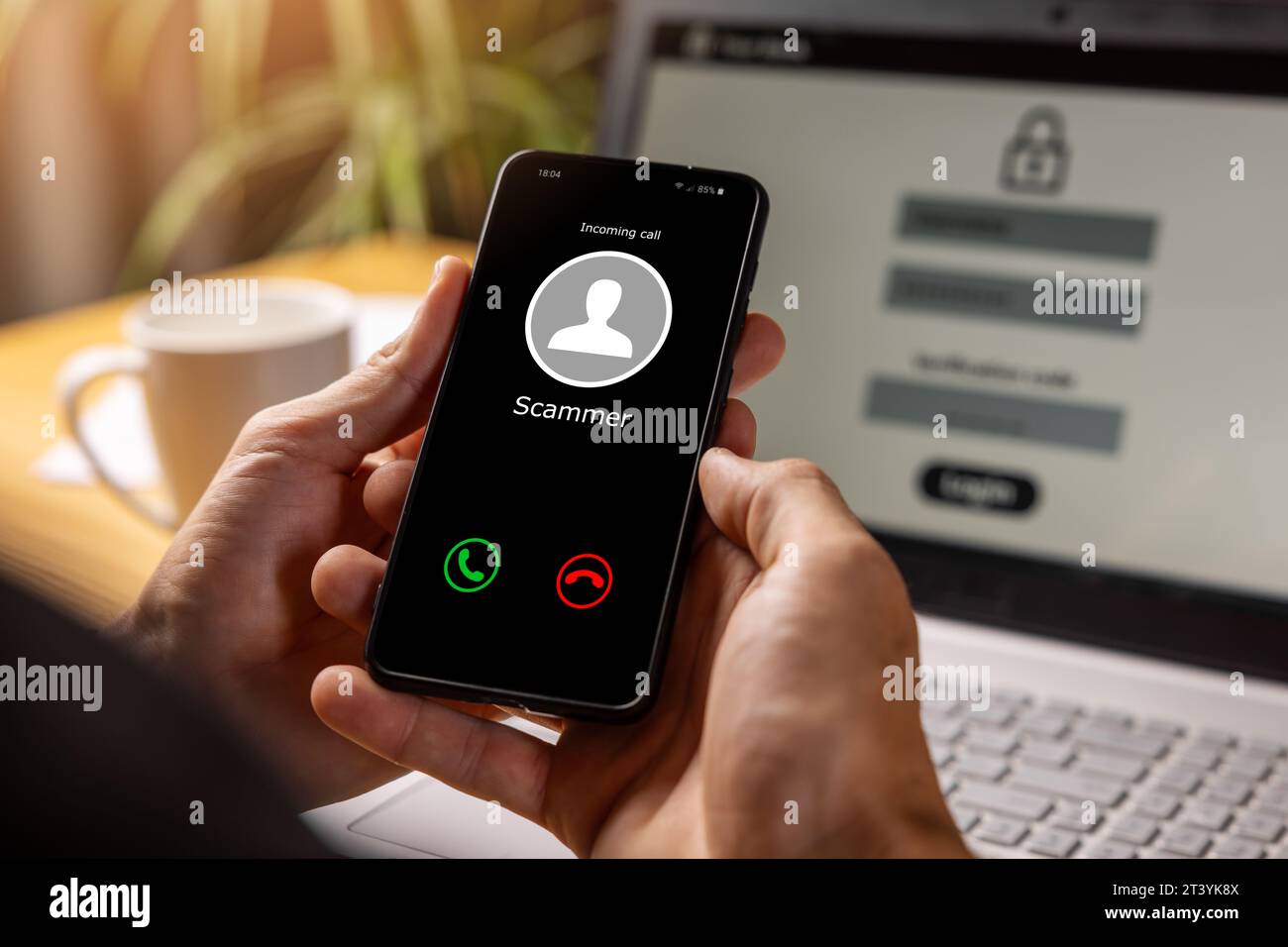

phishing - mains tenant le téléphone avec l'appel entrant de l'arnaque Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/phishing-mains-tenant-le-telephone-avec-l-appel-entrant-de-l-arnaque-image570393962.html

phishing - mains tenant le téléphone avec l'appel entrant de l'arnaque Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/phishing-mains-tenant-le-telephone-avec-l-appel-entrant-de-l-arnaque-image570393962.htmlRF2T3YK8X–phishing - mains tenant le téléphone avec l'appel entrant de l'arnaque

Image rapprochée du courrier avec crochet sur le dessus du clavier. E-mail de phishing, malware et concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-du-courrier-avec-crochet-sur-le-dessus-du-clavier-e-mail-de-phishing-malware-et-concept-de-cybersecurite-image569977542.html

Image rapprochée du courrier avec crochet sur le dessus du clavier. E-mail de phishing, malware et concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-du-courrier-avec-crochet-sur-le-dessus-du-clavier-e-mail-de-phishing-malware-et-concept-de-cybersecurite-image569977542.htmlRF2T38M4P–Image rapprochée du courrier avec crochet sur le dessus du clavier. E-mail de phishing, malware et concept de cybersécurité

Femme utiliser la tablette numérique pour protéger le système contre la cyberattaque. Concept de cybercriminalité et orientation sélective. Identification biométrique contre les cyberattaques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/femme-utiliser-la-tablette-numerique-pour-proteger-le-systeme-contre-la-cyberattaque-concept-de-cybercriminalite-et-orientation-selective-identification-biometrique-contre-les-cyberattaques-image573715814.html

Femme utiliser la tablette numérique pour protéger le système contre la cyberattaque. Concept de cybercriminalité et orientation sélective. Identification biométrique contre les cyberattaques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/femme-utiliser-la-tablette-numerique-pour-proteger-le-systeme-contre-la-cyberattaque-concept-de-cybercriminalite-et-orientation-selective-identification-biometrique-contre-les-cyberattaques-image573715814.htmlRF2T9B0AE–Femme utiliser la tablette numérique pour protéger le système contre la cyberattaque. Concept de cybercriminalité et orientation sélective. Identification biométrique contre les cyberattaques.

Un cyber-criminel qui scanne en ligne via son téléphone portable. Risque d'hameçonnage. Système de sécurité déverrouillé par un pirate Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cyber-criminel-qui-scanne-en-ligne-via-son-telephone-portable-risque-d-hameconnage-systeme-de-securite-deverrouille-par-un-pirate-image497653604.html

Un cyber-criminel qui scanne en ligne via son téléphone portable. Risque d'hameçonnage. Système de sécurité déverrouillé par un pirate Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cyber-criminel-qui-scanne-en-ligne-via-son-telephone-portable-risque-d-hameconnage-systeme-de-securite-deverrouille-par-un-pirate-image497653604.htmlRF2KWJ270–Un cyber-criminel qui scanne en ligne via son téléphone portable. Risque d'hameçonnage. Système de sécurité déverrouillé par un pirate

La cybercriminalité et virus informatique concept avec personne sans visage à capuchon working on laptop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cybercriminalite-et-virus-informatique-concept-avec-personne-sans-visage-a-capuchon-working-on-laptop-138332046.html

La cybercriminalité et virus informatique concept avec personne sans visage à capuchon working on laptop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cybercriminalite-et-virus-informatique-concept-avec-personne-sans-visage-a-capuchon-working-on-laptop-138332046.htmlRFJ11FX6–La cybercriminalité et virus informatique concept avec personne sans visage à capuchon working on laptop

Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-hood-working-on-computer-laptop-pour-commettre-le-delit-cybernetique-sur-l-internet-les-donnees-de-base-et-l-eclairage-dramatique-avec-cop-165834305.html

Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-hood-working-on-computer-laptop-pour-commettre-le-delit-cybernetique-sur-l-internet-les-donnees-de-base-et-l-eclairage-dramatique-avec-cop-165834305.htmlRFKHPB9N–Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-de-danger-biologique-hameconnage-sur-internet-piratage-menaces-a-la-securite-des-donnees-violation-de-donnees-concept-de-cybersecurite-147148621.html

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-de-danger-biologique-hameconnage-sur-internet-piratage-menaces-a-la-securite-des-donnees-violation-de-donnees-concept-de-cybersecurite-147148621.htmlRMJFB5FW–Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo de danger biologique, hameçonnage sur Internet, piratage, menaces à la sécurité des données, violation de données, concept de cybersécurité

Avertissement de sécurité Hameçonnage sur fond rouge technologie binaire Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-avertissement-de-securite-hameconnage-sur-fond-rouge-technologie-binaire-144578572.html

Avertissement de sécurité Hameçonnage sur fond rouge technologie binaire Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-avertissement-de-securite-hameconnage-sur-fond-rouge-technologie-binaire-144578572.htmlRFJB63CC–Avertissement de sécurité Hameçonnage sur fond rouge technologie binaire

Smart Phone avec avertissement de sécurité écran de connexion découpé en blanc. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smart-phone-avec-avertissement-de-securite-ecran-de-connexion-decoupe-en-blanc-image397405638.html

Smart Phone avec avertissement de sécurité écran de connexion découpé en blanc. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smart-phone-avec-avertissement-de-securite-ecran-de-connexion-decoupe-en-blanc-image397405638.htmlRF2E2FAXE–Smart Phone avec avertissement de sécurité écran de connexion découpé en blanc.

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793937.html

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793937.htmlRM2W94YKD–Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF

Bannière dans le parc sur la façon de rester en sécurité en ligne, avec des conseils pour éviter les arnaques et la sécurité des appareils, bannière du Conseil de district de lecture, Berkshire, Angleterre Royaume-Uni Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/banniere-dans-le-parc-sur-la-facon-de-rester-en-securite-en-ligne-avec-des-conseils-pour-eviter-les-arnaques-et-la-securite-des-appareils-banniere-du-conseil-de-district-de-lecture-berkshire-angleterre-royaume-uni-image558873642.html

Bannière dans le parc sur la façon de rester en sécurité en ligne, avec des conseils pour éviter les arnaques et la sécurité des appareils, bannière du Conseil de district de lecture, Berkshire, Angleterre Royaume-Uni Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/banniere-dans-le-parc-sur-la-facon-de-rester-en-securite-en-ligne-avec-des-conseils-pour-eviter-les-arnaques-et-la-securite-des-appareils-banniere-du-conseil-de-district-de-lecture-berkshire-angleterre-royaume-uni-image558873642.htmlRM2RD6W0X–Bannière dans le parc sur la façon de rester en sécurité en ligne, avec des conseils pour éviter les arnaques et la sécurité des appareils, bannière du Conseil de district de lecture, Berkshire, Angleterre Royaume-Uni

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755804.html

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755804.htmlRF2BJP24C–attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352887.html

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352887.htmlRF2PT3HKK–Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc

Cadenas ouvert avec chaîne sur téléphone mobile - concept de phishing et de sécurité sur les téléphones mobiles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-ouvert-avec-chaine-sur-telephone-mobile-concept-de-phishing-et-de-securite-sur-les-telephones-mobiles-image357512973.html

Cadenas ouvert avec chaîne sur téléphone mobile - concept de phishing et de sécurité sur les téléphones mobiles Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cadenas-ouvert-avec-chaine-sur-telephone-mobile-concept-de-phishing-et-de-securite-sur-les-telephones-mobiles-image357512973.htmlRF2BNJ3CD–Cadenas ouvert avec chaîne sur téléphone mobile - concept de phishing et de sécurité sur les téléphones mobiles

Un criminel hacker homme programmant un virus de phishing, à l'arrière-plan beaucoup d'écrans de données. Un développeur caucasien travaillant sur un système de pare-feu Internet. Concept de cybersécurité. Photo de haute qualité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-criminel-hacker-homme-programmant-un-virus-de-phishing-a-l-arriere-plan-beaucoup-d-ecrans-de-donnees-un-developpeur-caucasien-travaillant-sur-un-systeme-de-pare-feu-internet-concept-de-cybersecurite-photo-de-haute-qualite-image508846181.html

Un criminel hacker homme programmant un virus de phishing, à l'arrière-plan beaucoup d'écrans de données. Un développeur caucasien travaillant sur un système de pare-feu Internet. Concept de cybersécurité. Photo de haute qualité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-criminel-hacker-homme-programmant-un-virus-de-phishing-a-l-arriere-plan-beaucoup-d-ecrans-de-donnees-un-developpeur-caucasien-travaillant-sur-un-systeme-de-pare-feu-internet-concept-de-cybersecurite-photo-de-haute-qualite-image508846181.htmlRM2MFRXDW–Un criminel hacker homme programmant un virus de phishing, à l'arrière-plan beaucoup d'écrans de données. Un développeur caucasien travaillant sur un système de pare-feu Internet. Concept de cybersécurité. Photo de haute qualité

La sécurité du réseau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-du-reseau-image60596333.html

La sécurité du réseau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-du-reseau-image60596333.htmlRFDEGB6N–La sécurité du réseau

La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-carte-de-credit-sur-le-crochet-de-peche-fuite-de-donnees-de-fraude-de-l-argent-vol-concept-d-hameconnage-image245526049.html

La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-carte-de-credit-sur-le-crochet-de-peche-fuite-de-donnees-de-fraude-de-l-argent-vol-concept-d-hameconnage-image245526049.htmlRFT7CJYD–La carte de crédit sur le crochet de pêche fuite de données de fraude de l'argent vol concept d'hameçonnage

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image430920466.html

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image430920466.htmlRF2G123CJ–Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838899.html

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838899.htmlRFM4CGPB–Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph

Informations de connexion jointes au grand crochet sous l'eau avec lumière du soleil - concept de phishing Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/informations-de-connexion-jointes-au-grand-crochet-sous-l-eau-avec-lumiere-du-soleil-concept-de-phishing-image466429009.html

Informations de connexion jointes au grand crochet sous l'eau avec lumière du soleil - concept de phishing Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/informations-de-connexion-jointes-au-grand-crochet-sous-l-eau-avec-lumiere-du-soleil-concept-de-phishing-image466429009.htmlRF2J2RJXW–Informations de connexion jointes au grand crochet sous l'eau avec lumière du soleil - concept de phishing

RFKCC9T0–Young businesswoman working in lunettes virtuelle, sélectionnez l'icône d'affichage virtuel sur la sécurité

Clavier d'ordinateur portable concept de spam mail Protect. Hameçonnage, escroquerie et piratage. Sécurité réseau. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/clavier-d-ordinateur-portable-concept-de-spam-mail-protect-hameconnage-escroquerie-et-piratage-securite-reseau-image479551843.html

Clavier d'ordinateur portable concept de spam mail Protect. Hameçonnage, escroquerie et piratage. Sécurité réseau. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/clavier-d-ordinateur-portable-concept-de-spam-mail-protect-hameconnage-escroquerie-et-piratage-securite-reseau-image479551843.htmlRF2JT5D7F–Clavier d'ordinateur portable concept de spam mail Protect. Hameçonnage, escroquerie et piratage. Sécurité réseau.

Enveloppe blanche sur le crochet à poisson. Concept de messagerie de phishing, cyber-sécurité, fuite de données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enveloppe-blanche-sur-le-crochet-a-poisson-concept-de-messagerie-de-phishing-cyber-securite-fuite-de-donnees-image545720058.html

Enveloppe blanche sur le crochet à poisson. Concept de messagerie de phishing, cyber-sécurité, fuite de données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enveloppe-blanche-sur-le-crochet-a-poisson-concept-de-messagerie-de-phishing-cyber-securite-fuite-de-donnees-image545720058.htmlRF2PKRKE2–Enveloppe blanche sur le crochet à poisson. Concept de messagerie de phishing, cyber-sécurité, fuite de données

Image d'un texte de phishing et d'un traitement de données numériques sur fond noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-d-un-texte-de-phishing-et-d-un-traitement-de-donnees-numeriques-sur-fond-noir-image633322268.html

Image d'un texte de phishing et d'un traitement de données numériques sur fond noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-d-un-texte-de-phishing-et-d-un-traitement-de-donnees-numeriques-sur-fond-noir-image633322268.htmlRF2YPA90C–Image d'un texte de phishing et d'un traitement de données numériques sur fond noir

Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-hood-working-on-computer-laptop-pour-commettre-le-delit-cybernetique-sur-l-internet-les-donnees-de-base-et-l-eclairage-dramatique-avec-cop-165834324.html

Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-hood-working-on-computer-laptop-pour-commettre-le-delit-cybernetique-sur-l-internet-les-donnees-de-base-et-l-eclairage-dramatique-avec-cop-165834324.htmlRFKHPBAC–Hacker l'ordinateur inconnu avec hood working on computer laptop pour commettre le délit cybernétique sur l'internet. les données de base et l'éclairage dramatique avec cop

Concept de sécurité de réseau informatique - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques - Mind Map ou nuage de mots Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-de-reseau-informatique-hackers-spam-phishing-virus-logiciels-malveillants-logiciels-espions-et-autres-risques-mind-map-ou-nuage-de-mots-image68568518.html

Concept de sécurité de réseau informatique - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques - Mind Map ou nuage de mots Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-de-reseau-informatique-hackers-spam-phishing-virus-logiciels-malveillants-logiciels-espions-et-autres-risques-mind-map-ou-nuage-de-mots-image68568518.htmlRFDYFFRJ–Concept de sécurité de réseau informatique - hackers, spam, phishing, virus, logiciels malveillants, logiciels espions et autres risques - Mind Map ou nuage de mots

Internet / ordinateur en ligne cyber-criminalité, la cyber sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-internet-ordinateur-en-ligne-cyber-criminalite-la-cyber-securite-53210185.html

Internet / ordinateur en ligne cyber-criminalité, la cyber sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-internet-ordinateur-en-ligne-cyber-criminalite-la-cyber-securite-53210185.htmlRMD2FX3N–Internet / ordinateur en ligne cyber-criminalité, la cyber sécurité

RF2B72C2B–Cybersécurité des systèmes de réseau numérique avec un ingénieur de sécurité informatique en touchant l'icône Shield. Technologie de l'information protégée par un pare-feu, sécurisée

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793881.html

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793881.htmlRM2W94YHD–Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF

ordinateur portable avec cadenas dessus, cybersécurité, cyber-verrouillage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ordinateur-portable-avec-cadenas-dessus-cybersecurite-cyber-verrouillage-image594047062.html

ordinateur portable avec cadenas dessus, cybersécurité, cyber-verrouillage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ordinateur-portable-avec-cadenas-dessus-cybersecurite-cyber-verrouillage-image594047062.htmlRF2WED52E–ordinateur portable avec cadenas dessus, cybersécurité, cyber-verrouillage

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755809.html

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755809.htmlRF2BJP24H–attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352871.html

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352871.htmlRF2PT3HK3–Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc

Carte de crédit à l'evelope avec poissons wook sur fond blanc - Concept de sécurité de carte de crédit et de l'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-a-l-evelope-avec-poissons-wook-sur-fond-blanc-concept-de-securite-de-carte-de-credit-et-de-l-hameconnage-image331730632.html

Carte de crédit à l'evelope avec poissons wook sur fond blanc - Concept de sécurité de carte de crédit et de l'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-a-l-evelope-avec-poissons-wook-sur-fond-blanc-concept-de-securite-de-carte-de-credit-et-de-l-hameconnage-image331730632.htmlRF2A7KHPG–Carte de crédit à l'evelope avec poissons wook sur fond blanc - Concept de sécurité de carte de crédit et de l'hameçonnage

Résumé de l'illustration de l'arrière-plan de la cyber-sécurité espace de texte pour votre texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/resume-de-l-illustration-de-l-arriere-plan-de-la-cyber-securite-espace-de-texte-pour-votre-texte-image358378671.html

Résumé de l'illustration de l'arrière-plan de la cyber-sécurité espace de texte pour votre texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/resume-de-l-illustration-de-l-arriere-plan-de-la-cyber-securite-espace-de-texte-pour-votre-texte-image358378671.htmlRF2BR1FJ7–Résumé de l'illustration de l'arrière-plan de la cyber-sécurité espace de texte pour votre texte

Image rapprochée d'un ordinateur portable et d'un hameçon avec DES INFORMATIONS PERSONNELLES textuelles. Concept d'attaque par hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-d-un-ordinateur-portable-et-d-un-hamecon-avec-des-informations-personnelles-textuelles-concept-d-attaque-par-hameconnage-image569980477.html

Image rapprochée d'un ordinateur portable et d'un hameçon avec DES INFORMATIONS PERSONNELLES textuelles. Concept d'attaque par hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-d-un-ordinateur-portable-et-d-un-hamecon-avec-des-informations-personnelles-textuelles-concept-d-attaque-par-hameconnage-image569980477.htmlRF2T38RWH–Image rapprochée d'un ordinateur portable et d'un hameçon avec DES INFORMATIONS PERSONNELLES textuelles. Concept d'attaque par hameçonnage

Macro photo de la carte de crédit sur le crochet de pêche données fraude vol argent fuite concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/macro-photo-de-la-carte-de-credit-sur-le-crochet-de-peche-donnees-fraude-vol-argent-fuite-concept-d-hameconnage-image245526064.html

Macro photo de la carte de crédit sur le crochet de pêche données fraude vol argent fuite concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/macro-photo-de-la-carte-de-credit-sur-le-crochet-de-peche-donnees-fraude-vol-argent-fuite-concept-d-hameconnage-image245526064.htmlRFT7CK00–Macro photo de la carte de crédit sur le crochet de pêche données fraude vol argent fuite concept d'hameçonnage

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123623.html

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123623.htmlRF2G1BAG7–Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838922.html

Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hack-mobile-banking-et-la-cyber-securite-concept-hacker-et-criminelle-aux-personnes-login-application-bancaire-en-ligne-et-voler-l-argent-du-compte-avec-smartph-174838922.htmlRFM4CGR6–Hack mobile banking et la cyber-sécurité concept. Hacker et criminelle aux personnes login application bancaire en ligne et voler l'argent du compte avec smartph

Les doigts de la personne sur le point d'appuyer sur le bouton de signalement de phishing sur un clavier noir d'ordinateur portable sur un bureau. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-doigts-de-la-personne-sur-le-point-d-appuyer-sur-le-bouton-de-signalement-de-phishing-sur-un-clavier-noir-d-ordinateur-portable-sur-un-bureau-image424640505.html

Les doigts de la personne sur le point d'appuyer sur le bouton de signalement de phishing sur un clavier noir d'ordinateur portable sur un bureau. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/les-doigts-de-la-personne-sur-le-point-d-appuyer-sur-le-bouton-de-signalement-de-phishing-sur-un-clavier-noir-d-ordinateur-portable-sur-un-bureau-image424640505.htmlRF2FJT189–Les doigts de la personne sur le point d'appuyer sur le bouton de signalement de phishing sur un clavier noir d'ordinateur portable sur un bureau.

RFKCC9T5–Young businesswoman working in lunettes virtuelle, sélectionnez l'icône Sécurité cybernétique sur l'écran virtuel,

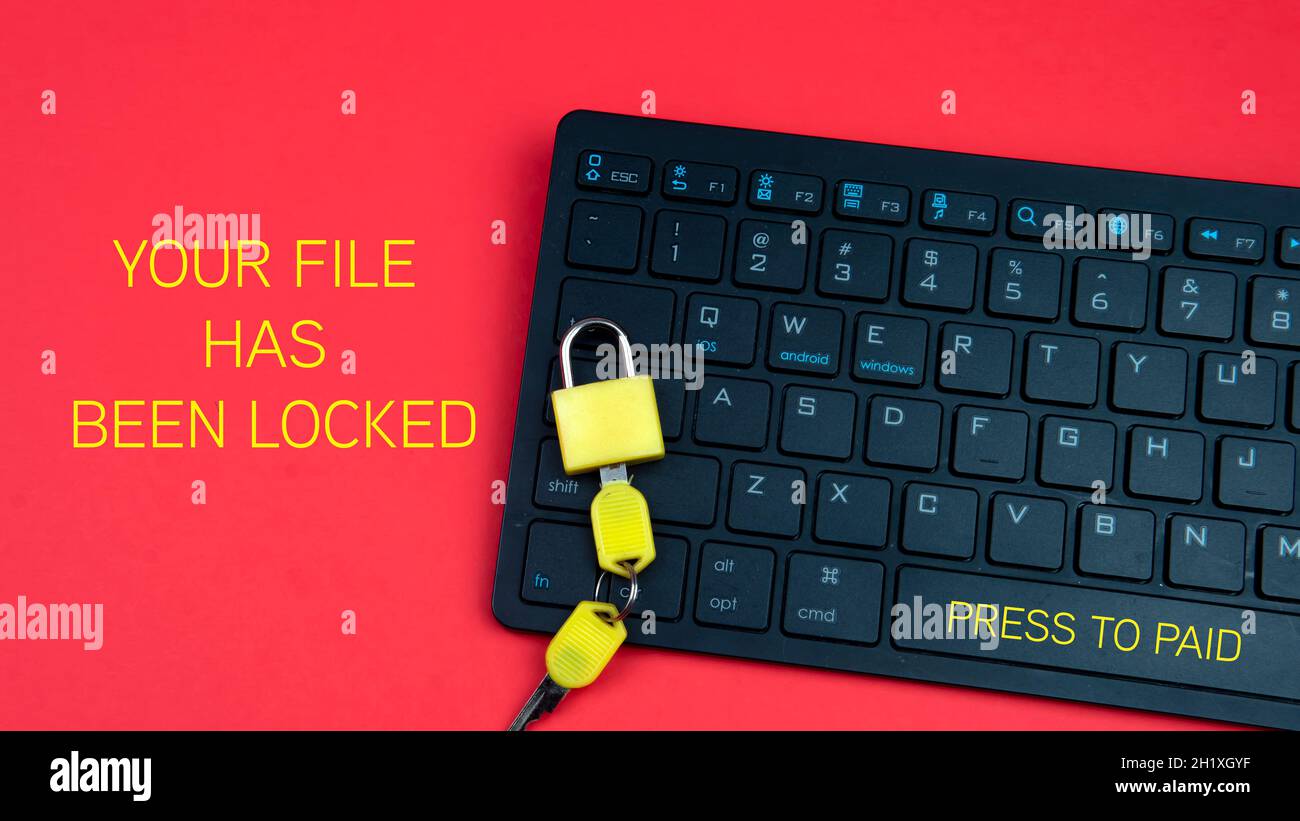

Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-informatique-et-concept-d-extorsion-le-virus-ransomware-a-chiffre-les-donnees-dans-l-ordinateur-portable-hacker-offre-la-cle-pour-deverrouiller-les-donnees-chiffrees-pour-de-l-argent-image448668273.html

Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-informatique-et-concept-d-extorsion-le-virus-ransomware-a-chiffre-les-donnees-dans-l-ordinateur-portable-hacker-offre-la-cle-pour-deverrouiller-les-donnees-chiffrees-pour-de-l-argent-image448668273.htmlRF2H1XGXW–Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent.

Carte d'alerte de phishing. Vue de dessus de l'arrière-plan du bureau avec ordinateur portable, téléphone, lunettes et crayon avec carte avec inscription alerte de phishing. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-d-alerte-de-phishing-vue-de-dessus-de-l-arriere-plan-du-bureau-avec-ordinateur-portable-telephone-lunettes-et-crayon-avec-carte-avec-inscription-alerte-de-phishing-image387529426.html

Carte d'alerte de phishing. Vue de dessus de l'arrière-plan du bureau avec ordinateur portable, téléphone, lunettes et crayon avec carte avec inscription alerte de phishing. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-d-alerte-de-phishing-vue-de-dessus-de-l-arriere-plan-du-bureau-avec-ordinateur-portable-telephone-lunettes-et-crayon-avec-carte-avec-inscription-alerte-de-phishing-image387529426.htmlRF2DEDDMJ–Carte d'alerte de phishing. Vue de dessus de l'arrière-plan du bureau avec ordinateur portable, téléphone, lunettes et crayon avec carte avec inscription alerte de phishing.

Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-texte-de-phishing-sur-la-carte-mere-le-globe-et-le-traitement-des-donnees-sur-noir-image633891924.html

Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-texte-de-phishing-sur-la-carte-mere-le-globe-et-le-traitement-des-donnees-sur-noir-image633891924.htmlRF2YR87H8–Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir

Hacker l'ordinateur inconnu avec capot commettre le délit cybernétique avec les données de base et carte du monde en éclairage spectaculaire avec l'exemplaire de l'espace. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-capot-commettre-le-delit-cybernetique-avec-les-donnees-de-base-et-carte-du-monde-en-eclairage-spectaculaire-avec-l-exemplaire-de-l-espace-165834329.html

Hacker l'ordinateur inconnu avec capot commettre le délit cybernétique avec les données de base et carte du monde en éclairage spectaculaire avec l'exemplaire de l'espace. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hacker-l-ordinateur-inconnu-avec-capot-commettre-le-delit-cybernetique-avec-les-donnees-de-base-et-carte-du-monde-en-eclairage-spectaculaire-avec-l-exemplaire-de-l-espace-165834329.htmlRFKHPBAH–Hacker l'ordinateur inconnu avec capot commettre le délit cybernétique avec les données de base et carte du monde en éclairage spectaculaire avec l'exemplaire de l'espace.

hameçonnage des données, carte de crédit accrochée sur l'écran de l'ordinateur montrant le code fictif de piratage bancaire en ligne, espace de copie gratuit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hameconnage-des-donnees-carte-de-credit-accrochee-sur-l-ecran-de-l-ordinateur-montrant-le-code-fictif-de-piratage-bancaire-en-ligne-espace-de-copie-gratuit-image602923993.html

hameçonnage des données, carte de crédit accrochée sur l'écran de l'ordinateur montrant le code fictif de piratage bancaire en ligne, espace de copie gratuit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hameconnage-des-donnees-carte-de-credit-accrochee-sur-l-ecran-de-l-ordinateur-montrant-le-code-fictif-de-piratage-bancaire-en-ligne-espace-de-copie-gratuit-image602923993.htmlRF2X0WFKN–hameçonnage des données, carte de crédit accrochée sur l'écran de l'ordinateur montrant le code fictif de piratage bancaire en ligne, espace de copie gratuit

Sécurité de carte de crédit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-de-carte-de-credit-40121383.html

Sécurité de carte de crédit Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-de-carte-de-credit-40121383.htmlRFC97K6F–Sécurité de carte de crédit

Symbole de verrouillage de concept de sécurité et de cybersécurité. Protection contre les voleurs, les cyberattaques, la fraude, la violation des données. Accès sécurisé au réseau, à Internet et à Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/symbole-de-verrouillage-de-concept-de-securite-et-de-cybersecurite-protection-contre-les-voleurs-les-cyberattaques-la-fraude-la-violation-des-donnees-acces-securise-au-reseau-a-internet-et-a-image491441372.html

Symbole de verrouillage de concept de sécurité et de cybersécurité. Protection contre les voleurs, les cyberattaques, la fraude, la violation des données. Accès sécurisé au réseau, à Internet et à Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/symbole-de-verrouillage-de-concept-de-securite-et-de-cybersecurite-protection-contre-les-voleurs-les-cyberattaques-la-fraude-la-violation-des-donnees-acces-securise-au-reseau-a-internet-et-a-image491441372.htmlRF2KFF2DG–Symbole de verrouillage de concept de sécurité et de cybersécurité. Protection contre les voleurs, les cyberattaques, la fraude, la violation des données. Accès sécurisé au réseau, à Internet et à

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793874.html

Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/main-tenant-un-telephone-portable-montrant-une-tentative-de-phishing-par-email-voici-un-faux-email-de-la-banque-suedoise-tf-image590793874.htmlRM2W94YH6–Main tenant un téléphone portable montrant une tentative de phishing par email, voici un faux email de la banque suédoise TF

Carte de crédit avec NIP dans la pochette sur fond bleu Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-carte-de-credit-avec-nip-dans-la-pochette-sur-fond-bleu-160526900.html

Carte de crédit avec NIP dans la pochette sur fond bleu Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-carte-de-credit-avec-nip-dans-la-pochette-sur-fond-bleu-160526900.htmlRFK94HKG–Carte de crédit avec NIP dans la pochette sur fond bleu

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755651.html

attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/attaque-de-phishing-par-escroquerie-de-hacker-pendant-la-pandemie-de-covid19-du-coronavirus-concept-de-cybersecurite-image355755651.htmlRF2BJP1XY–attaque de phishing par escroquerie de hacker pendant la pandémie de covid19 du coronavirus concept de cybersécurité

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352645.html

Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cyber-security-et-protection-de-l-information-ou-du-reseau-cyber-technology-web-services-pour-les-entreprises-hameconnage-piratage-de-telephone-mobile-ou-cyber-escroquerie-conc-image548352645.htmlRF2PT3HB1–Cyber security et protection de l'information ou du réseau. Cyber Technology Web Services pour les entreprises. Hameçonnage, piratage de téléphone mobile ou cyber-escroquerie conc

Enveloppe d'email attrapée avec crochet de pêche sur le téléphone mobile - phishing et le concept de sécurité de téléphone mobile Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enveloppe-d-email-attrapee-avec-crochet-de-peche-sur-le-telephone-mobile-phishing-et-le-concept-de-securite-de-telephone-mobile-image466863188.html

Enveloppe d'email attrapée avec crochet de pêche sur le téléphone mobile - phishing et le concept de sécurité de téléphone mobile Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/enveloppe-d-email-attrapee-avec-crochet-de-peche-sur-le-telephone-mobile-phishing-et-le-concept-de-securite-de-telephone-mobile-image466863188.htmlRF2J3FCN8–Enveloppe d'email attrapée avec crochet de pêche sur le téléphone mobile - phishing et le concept de sécurité de téléphone mobile

Illustration 3D d'une boussole avec le mot cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-3d-d-une-boussole-avec-le-mot-cybersecurite-image575763598.html

Illustration 3D d'une boussole avec le mot cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-3d-d-une-boussole-avec-le-mot-cybersecurite-image575763598.htmlRF2TCM89J–Illustration 3D d'une boussole avec le mot cybersécurité

Image rapprochée d'un ordinateur portable et d'un hameçon avec DES DONNÉES PERSONNELLES textuelles. Concept d'attaque par hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-d-un-ordinateur-portable-et-d-un-hamecon-avec-des-donnees-personnelles-textuelles-concept-d-attaque-par-hameconnage-image569976967.html

Image rapprochée d'un ordinateur portable et d'un hameçon avec DES DONNÉES PERSONNELLES textuelles. Concept d'attaque par hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-rapprochee-d-un-ordinateur-portable-et-d-un-hamecon-avec-des-donnees-personnelles-textuelles-concept-d-attaque-par-hameconnage-image569976967.htmlRF2T38KC7–Image rapprochée d'un ordinateur portable et d'un hameçon avec DES DONNÉES PERSONNELLES textuelles. Concept d'attaque par hameçonnage

Une carte de crédit d'être volés par crochet de pêche de tas d'autres cartes bancaires, de la fraude de l'argent voler fuite de données concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-carte-de-credit-d-etre-voles-par-crochet-de-peche-de-tas-d-autres-cartes-bancaires-de-la-fraude-de-l-argent-voler-fuite-de-donnees-concept-d-hameconnage-image245526067.html

Une carte de crédit d'être volés par crochet de pêche de tas d'autres cartes bancaires, de la fraude de l'argent voler fuite de données concept d'hameçonnage Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/une-carte-de-credit-d-etre-voles-par-crochet-de-peche-de-tas-d-autres-cartes-bancaires-de-la-fraude-de-l-argent-voler-fuite-de-donnees-concept-d-hameconnage-image245526067.htmlRFT7CK03–Une carte de crédit d'être volés par crochet de pêche de tas d'autres cartes bancaires, de la fraude de l'argent voler fuite de données concept d'hameçonnage

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123584.html

Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-reseau-de-messagerie-internet-phishing-securite-informations-cryptees-protegees-par-mot-de-passe-image431123584.htmlRF2G1BAET–Cybersécurité réseau de messagerie Internet phishing sécurité, informations cryptées protégées par mot de passe

La sécurité mobile, phisning et le crime en ligne. Homme d'homme en costume tenant un smartphone dans ombre sombre. La fraude financière avec smart device. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-mobile-phisning-et-le-crime-en-ligne-homme-d-homme-en-costume-tenant-un-smartphone-dans-ombre-sombre-la-fraude-financiere-avec-smart-device-174795271.html

La sécurité mobile, phisning et le crime en ligne. Homme d'homme en costume tenant un smartphone dans ombre sombre. La fraude financière avec smart device. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-mobile-phisning-et-le-crime-en-ligne-homme-d-homme-en-costume-tenant-un-smartphone-dans-ombre-sombre-la-fraude-financiere-avec-smart-device-174795271.htmlRFM4AH47–La sécurité mobile, phisning et le crime en ligne. Homme d'homme en costume tenant un smartphone dans ombre sombre. La fraude financière avec smart device.

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo rouge de danger biologique, le phishing sur Internet, le piratage, le vol d'informations personnelles, les menaces pour la sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-rouge-de-danger-biologique-le-phishing-sur-internet-le-piratage-le-vol-d-informations-personnelles-les-menaces-pour-la-securite-des-donnees-147148654.html

Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo rouge de danger biologique, le phishing sur Internet, le piratage, le vol d'informations personnelles, les menaces pour la sécurité des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-une-personne-dans-une-piece-sombre-utilisant-un-ordinateur-portable-avec-un-logo-rouge-de-danger-biologique-le-phishing-sur-internet-le-piratage-le-vol-d-informations-personnelles-les-menaces-pour-la-securite-des-donnees-147148654.htmlRMJFB5H2–Une personne dans une pièce sombre utilisant un ordinateur portable avec un logo rouge de danger biologique, le phishing sur Internet, le piratage, le vol d'informations personnelles, les menaces pour la sécurité des données

RFKCC9TF–Young businesswoman working in lunettes virtuelle, sélectionnez l'icône sur la sensibilisation à la sécurité de l'écran virtuel

Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-informatique-et-concept-d-extorsion-le-virus-ransomware-a-chiffre-les-donnees-dans-l-ordinateur-portable-hacker-offre-la-cle-pour-deverrouiller-les-donnees-chiffrees-pour-de-l-argent-image448668291.html

Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-informatique-et-concept-d-extorsion-le-virus-ransomware-a-chiffre-les-donnees-dans-l-ordinateur-portable-hacker-offre-la-cle-pour-deverrouiller-les-donnees-chiffrees-pour-de-l-argent-image448668291.htmlRF2H1XGYF–Sécurité informatique et concept d'extorsion.Le virus ransomware a chiffré les données dans l'ordinateur portable.Hacker offre la clé pour déverrouiller les données chiffrées pour de l'argent.

Texte protégé par mot de passe gravé sur cadenas. Concept de sécurité par mot de passe. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-protege-par-mot-de-passe-grave-sur-cadenas-concept-de-securite-par-mot-de-passe-image621003429.html

Texte protégé par mot de passe gravé sur cadenas. Concept de sécurité par mot de passe. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/texte-protege-par-mot-de-passe-grave-sur-cadenas-concept-de-securite-par-mot-de-passe-image621003429.htmlRF2Y2945W–Texte protégé par mot de passe gravé sur cadenas. Concept de sécurité par mot de passe.

Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-texte-de-phishing-sur-la-carte-mere-le-globe-et-le-traitement-des-donnees-sur-noir-image633847761.html

Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-de-texte-de-phishing-sur-la-carte-mere-le-globe-et-le-traitement-des-donnees-sur-noir-image633847761.htmlRF2YR6781–Image de texte de phishing sur la carte mère, le globe et le traitement des données sur noir

Concepts de phishing, de voler des mots de passe d'utilisateur, ou de l'information financière des utilisateurs de l'internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concepts-de-phishing-de-voler-des-mots-de-passe-d-utilisateur-ou-de-l-information-financiere-des-utilisateurs-de-l-internet-48950334.html

Concepts de phishing, de voler des mots de passe d'utilisateur, ou de l'information financière des utilisateurs de l'internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concepts-de-phishing-de-voler-des-mots-de-passe-d-utilisateur-ou-de-l-information-financiere-des-utilisateurs-de-l-internet-48950334.htmlRFCRHTJ6–Concepts de phishing, de voler des mots de passe d'utilisateur, ou de l'information financière des utilisateurs de l'internet.

Hameçonnage - connexion compte crochet de pêche attaché - risque piratage Nom d'utilisateur et mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hameconnage-connexion-compte-crochet-de-peche-attache-risque-piratage-nom-d-utilisateur-et-mot-de-passe-image555841686.html

Hameçonnage - connexion compte crochet de pêche attaché - risque piratage Nom d'utilisateur et mot de passe Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hameconnage-connexion-compte-crochet-de-peche-attache-risque-piratage-nom-d-utilisateur-et-mot-de-passe-image555841686.htmlRF2R88NMP–Hameçonnage - connexion compte crochet de pêche attaché - risque piratage Nom d'utilisateur et mot de passe

Internet Security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-internet-security-55100473.html

Internet Security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-internet-security-55100473.htmlRFD5J161–Internet Security

RFJH2AED–Consultant en matière de sécurité touchant un réseau d'icônes de verrouillage sur un écran virtuel, symbole de la cybersécurité sur internet et la protection contre la cybercriminalité

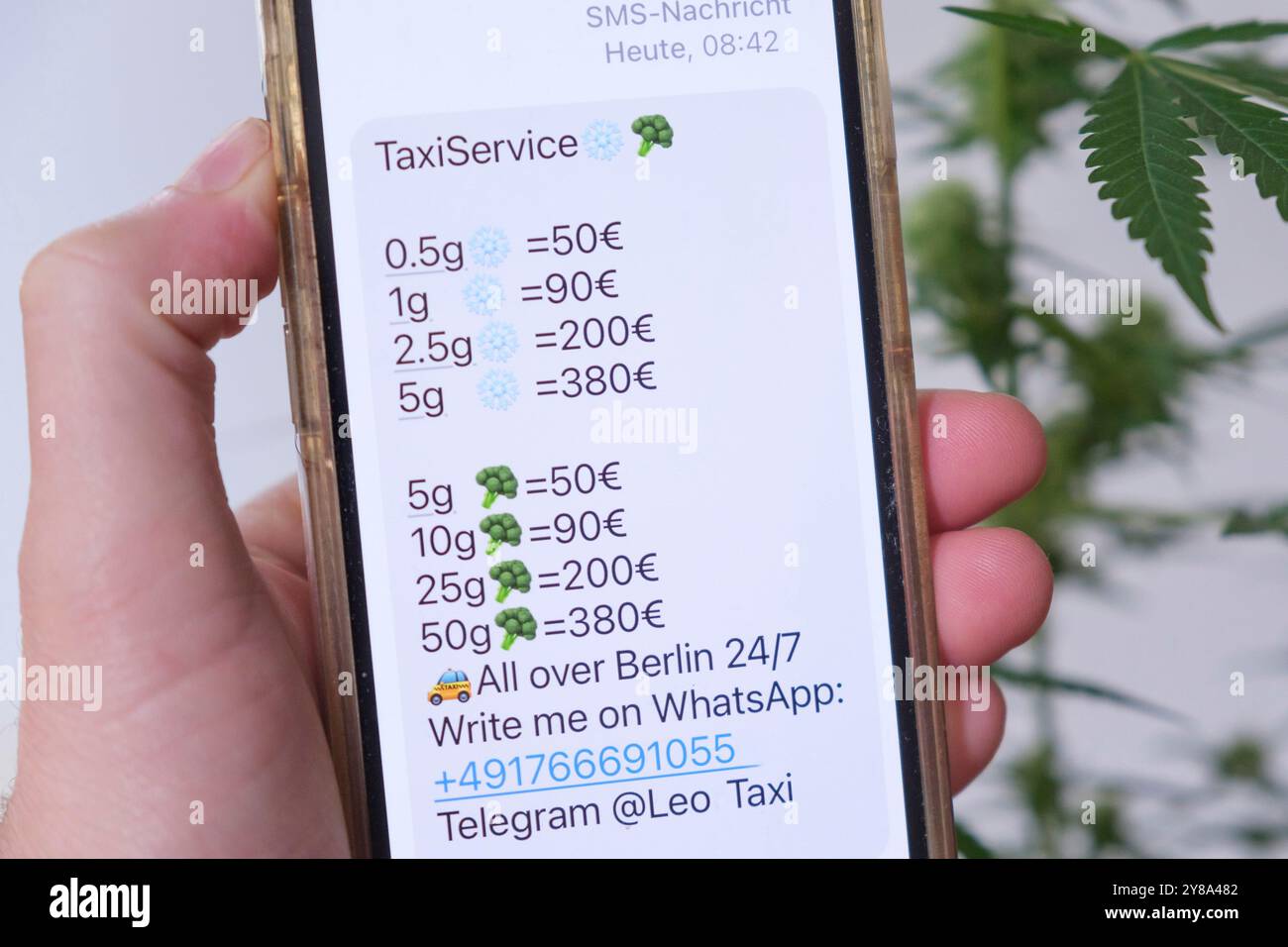

E-mail de phishing frauduleux qui apparaît sur un téléphone portable et prétend faire la publicité d'un service de taxi qui peut être utilisé pour commander des drogues illégales Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/e-mail-de-phishing-frauduleux-qui-apparait-sur-un-telephone-portable-et-pretend-faire-la-publicite-d-un-service-de-taxi-qui-peut-etre-utilise-pour-commander-des-drogues-illegales-image624713378.html

E-mail de phishing frauduleux qui apparaît sur un téléphone portable et prétend faire la publicité d'un service de taxi qui peut être utilisé pour commander des drogues illégales Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/e-mail-de-phishing-frauduleux-qui-apparait-sur-un-telephone-portable-et-pretend-faire-la-publicite-d-un-service-de-taxi-qui-peut-etre-utilise-pour-commander-des-drogues-illegales-image624713378.htmlRM2Y8A482–E-mail de phishing frauduleux qui apparaît sur un téléphone portable et prétend faire la publicité d'un service de taxi qui peut être utilisé pour commander des drogues illégales

Hameçonnage signe sur une table en bois dans un bureau avec des blocs lumineux Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/hameconnage-signe-sur-une-table-en-bois-dans-un-bureau-avec-des-blocs-lumineux-image342163716.html