Sécurité en ligne Photos Stock & Des Images

(328,278)Filtres rapides :

Sécurité en ligne Photos Stock & Des Images

Illustration d'un cadenas de sécurité en ligne avec traitement des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-d-un-cadenas-de-securite-en-ligne-avec-traitement-des-donnees-image480023130.html

Illustration d'un cadenas de sécurité en ligne avec traitement des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-d-un-cadenas-de-securite-en-ligne-avec-traitement-des-donnees-image480023130.htmlRF2JTXXB6–Illustration d'un cadenas de sécurité en ligne avec traitement des données

Ordinateur et la sécurité en ligne avec clavier et cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-et-la-securite-en-ligne-avec-clavier-et-cadenas-149778591.html

Ordinateur et la sécurité en ligne avec clavier et cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-et-la-securite-en-ligne-avec-clavier-et-cadenas-149778591.htmlRFJKK03B–Ordinateur et la sécurité en ligne avec clavier et cadenas

Envisager la vie privée sécurité fille utilise une application sur son téléphone Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/envisager-la-vie-privee-securite-fille-utilise-une-application-sur-son-telephone-image271353852.html

Envisager la vie privée sécurité fille utilise une application sur son téléphone Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/envisager-la-vie-privee-securite-fille-utilise-une-application-sur-son-telephone-image271353852.htmlRFWND6H0–Envisager la vie privée sécurité fille utilise une application sur son téléphone

Office 24 avec des notes sur la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-office-24-avec-des-notes-sur-la-securite-en-ligne-76586795.html

Office 24 avec des notes sur la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-office-24-avec-des-notes-sur-la-securite-en-ligne-76586795.htmlRFECGR6K–Office 24 avec des notes sur la sécurité en ligne

Pirate informatique à capuchon avec loupe, internet hacker et concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirate-informatique-a-capuchon-avec-loupe-internet-hacker-et-concept-de-securite-en-ligne-104026758.html

Pirate informatique à capuchon avec loupe, internet hacker et concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirate-informatique-a-capuchon-avec-loupe-internet-hacker-et-concept-de-securite-en-ligne-104026758.htmlRFG16R5A–Pirate informatique à capuchon avec loupe, internet hacker et concept de sécurité en ligne.

Internet Security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-security-image342023492.html

Internet Security Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-security-image342023492.htmlRF2ATCECM–Internet Security

Concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-82810198.html

Concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-82810198.htmlRFEPM972–Concept de sécurité en ligne.

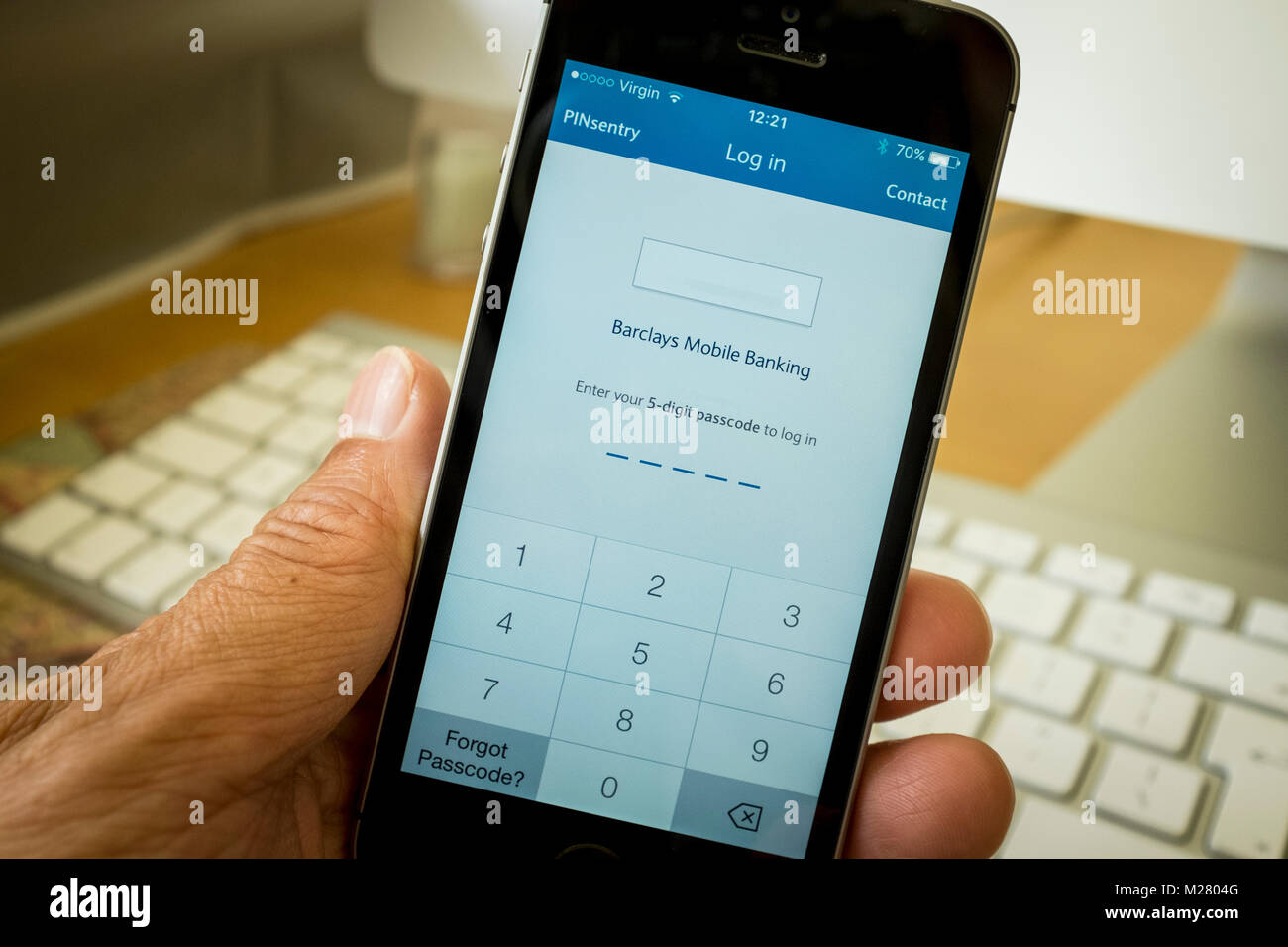

La banque Barclays application Mobile Banking Connexion écran de l'iPhone SE Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-banque-barclays-application-mobile-banking-connexion-ecran-de-l-iphone-se-173508736.html

La banque Barclays application Mobile Banking Connexion écran de l'iPhone SE Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-banque-barclays-application-mobile-banking-connexion-ecran-de-l-iphone-se-173508736.htmlRMM2804G–La banque Barclays application Mobile Banking Connexion écran de l'iPhone SE

Code de sécurité pour accéder aux données financières en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-de-securite-pour-acceder-aux-donnees-financieres-en-ligne-image259110359.html

Code de sécurité pour accéder aux données financières en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-de-securite-pour-acceder-aux-donnees-financieres-en-ligne-image259110359.htmlRFW1FDWB–Code de sécurité pour accéder aux données financières en ligne.

Le commerce, la technologie, internet et réseau concept. Businessman appuie sur un bouton sur l'écran virtuel : la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-commerce-la-technologie-internet-et-reseau-concept-businessman-appuie-sur-un-bouton-sur-l-ecran-virtuel-la-securite-en-ligne-138960618.html

Le commerce, la technologie, internet et réseau concept. Businessman appuie sur un bouton sur l'écran virtuel : la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-commerce-la-technologie-internet-et-reseau-concept-businessman-appuie-sur-un-bouton-sur-l-ecran-virtuel-la-securite-en-ligne-138960618.htmlRMJ225K6–Le commerce, la technologie, internet et réseau concept. Businessman appuie sur un bouton sur l'écran virtuel : la sécurité en ligne

La sécurité de l'information client concept de risque comme une personne marchant sur un doigt en forme d'impression comme un fil de ligne comme un symbole et une métaphore en ligne dans un compte personnel ou d'une base de données données violation danger. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-de-l-information-client-concept-de-risque-comme-une-personne-marchant-sur-un-doigt-en-forme-d-impression-comme-un-fil-de-ligne-comme-un-symbole-et-une-metaphore-en-ligne-dans-un-compte-personnel-ou-d-une-base-de-donnees-donnees-violation-danger-85739530.html

La sécurité de l'information client concept de risque comme une personne marchant sur un doigt en forme d'impression comme un fil de ligne comme un symbole et une métaphore en ligne dans un compte personnel ou d'une base de données données violation danger. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-de-l-information-client-concept-de-risque-comme-une-personne-marchant-sur-un-doigt-en-forme-d-impression-comme-un-fil-de-ligne-comme-un-symbole-et-une-metaphore-en-ligne-dans-un-compte-personnel-ou-d-une-base-de-donnees-donnees-violation-danger-85739530.htmlRFEYDNJ2–La sécurité de l'information client concept de risque comme une personne marchant sur un doigt en forme d'impression comme un fil de ligne comme un symbole et une métaphore en ligne dans un compte personnel ou d'une base de données données violation danger.

Un homme masqué à un ordinateur portable symbolisant les dangers de l'Internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-un-homme-masque-a-un-ordinateur-portable-symbolisant-les-dangers-de-l-internet-95626948.html

Un homme masqué à un ordinateur portable symbolisant les dangers de l'Internet. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-un-homme-masque-a-un-ordinateur-portable-symbolisant-les-dangers-de-l-internet-95626948.htmlRFFFG544–Un homme masqué à un ordinateur portable symbolisant les dangers de l'Internet.

Woman shopping online Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-woman-shopping-online-86947743.html

Woman shopping online Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-woman-shopping-online-86947743.htmlRMF1CPMF–Woman shopping online

La sécurité en ligne, concept d'entreprise. White Bureau Bureau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-concept-d-entreprise-white-bureau-bureau-127683852.html

La sécurité en ligne, concept d'entreprise. White Bureau Bureau Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-concept-d-entreprise-white-bureau-bureau-127683852.htmlRFHBME1G–La sécurité en ligne, concept d'entreprise. White Bureau Bureau

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904827.html

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904827.htmlRM2E1MG4B–Un cadenas et un ordinateur, image de concept de sécurité en ligne.

Concept de protection : la sécurité en ligne sur Digital background Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-protection-la-securite-en-ligne-sur-digital-background-107424876.html

Concept de protection : la sécurité en ligne sur Digital background Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-protection-la-securite-en-ligne-sur-digital-background-107424876.htmlRFG6NHEM–Concept de protection : la sécurité en ligne sur Digital background

Un cadenas à combinaison sur le dessus d'un smartphone avec les mots sécurité en ligne. Un concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-a-combinaison-sur-le-dessus-d-un-smartphone-avec-les-mots-securite-en-ligne-un-concept-de-securite-en-ligne-image600415345.html

Un cadenas à combinaison sur le dessus d'un smartphone avec les mots sécurité en ligne. Un concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-a-combinaison-sur-le-dessus-d-un-smartphone-avec-les-mots-securite-en-ligne-un-concept-de-securite-en-ligne-image600415345.htmlRF2WTR7W5–Un cadenas à combinaison sur le dessus d'un smartphone avec les mots sécurité en ligne. Un concept de sécurité en ligne.

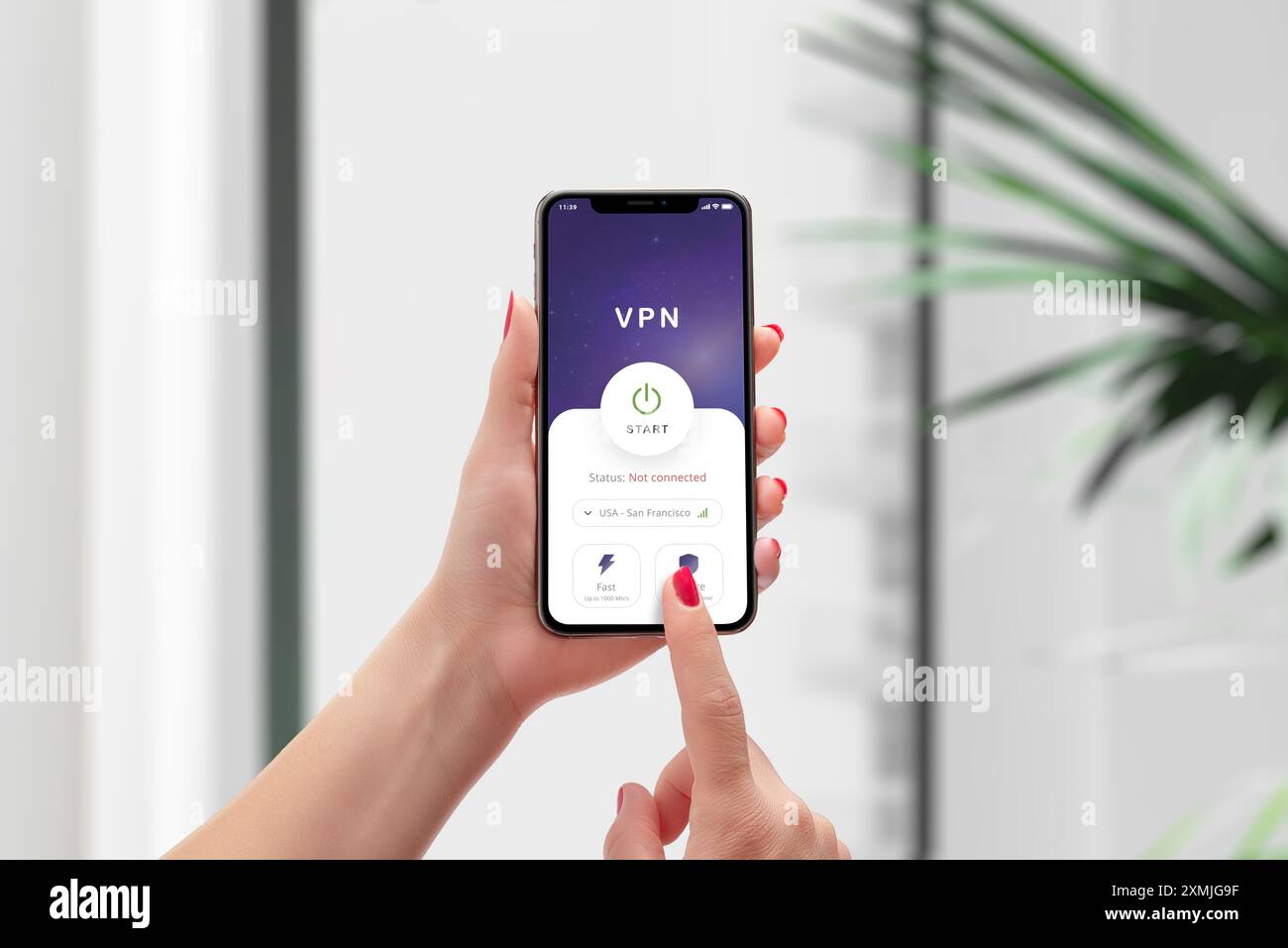

Démarrage d'une connexion VPN sur un smartphone. Met l'accent sur la sécurité en ligne mobile, la protection de la vie privée et l'accès Internet sécurisé dans un conte numérique moderne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/demarrage-d-une-connexion-vpn-sur-un-smartphone-met-l-accent-sur-la-securite-en-ligne-mobile-la-protection-de-la-vie-privee-et-l-acces-internet-securise-dans-un-conte-numerique-moderne-image615063947.html

Démarrage d'une connexion VPN sur un smartphone. Met l'accent sur la sécurité en ligne mobile, la protection de la vie privée et l'accès Internet sécurisé dans un conte numérique moderne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/demarrage-d-une-connexion-vpn-sur-un-smartphone-met-l-accent-sur-la-securite-en-ligne-mobile-la-protection-de-la-vie-privee-et-l-acces-internet-securise-dans-un-conte-numerique-moderne-image615063947.htmlRF2XMJG9F–Démarrage d'une connexion VPN sur un smartphone. Met l'accent sur la sécurité en ligne mobile, la protection de la vie privée et l'accès Internet sécurisé dans un conte numérique moderne

Affiche textuelle indiquant la sécurité en ligne. Mot pour acte d'assurer la sécurité des transactions effectuées en ligne Résumé dactylographiant des lettres d'invitation en ligne, correction du programme de traitement de texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/affiche-textuelle-indiquant-la-securite-en-ligne-mot-pour-acte-d-assurer-la-securite-des-transactions-effectuees-en-ligne-resume-dactylographiant-des-lettres-d-invitation-en-ligne-correction-du-programme-de-traitement-de-texte-image483584557.html

Affiche textuelle indiquant la sécurité en ligne. Mot pour acte d'assurer la sécurité des transactions effectuées en ligne Résumé dactylographiant des lettres d'invitation en ligne, correction du programme de traitement de texte Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/affiche-textuelle-indiquant-la-securite-en-ligne-mot-pour-acte-d-assurer-la-securite-des-transactions-effectuees-en-ligne-resume-dactylographiant-des-lettres-d-invitation-en-ligne-correction-du-programme-de-traitement-de-texte-image483584557.htmlRF2K2N511–Affiche textuelle indiquant la sécurité en ligne. Mot pour acte d'assurer la sécurité des transactions effectuées en ligne Résumé dactylographiant des lettres d'invitation en ligne, correction du programme de traitement de texte

Illustration d'un cadenas de sécurité en ligne avec traitement des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-d-un-cadenas-de-securite-en-ligne-avec-traitement-des-donnees-image480203535.html

Illustration d'un cadenas de sécurité en ligne avec traitement des données Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-d-un-cadenas-de-securite-en-ligne-avec-traitement-des-donnees-image480203535.htmlRF2JW74E7–Illustration d'un cadenas de sécurité en ligne avec traitement des données

Concept de sécurité en ligne. Plan directeur de la vitesse. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-plan-directeur-de-la-vitesse-85812622.html

Concept de sécurité en ligne. Plan directeur de la vitesse. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-plan-directeur-de-la-vitesse-85812622.htmlRFEYH2TE–Concept de sécurité en ligne. Plan directeur de la vitesse.

Concept de sécurité en ligne : render d'un tablet pc avec le virus à l'écran. Écran graphique sont constitués. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-render-d-un-tablet-pc-avec-le-virus-a-l-ecran-ecran-graphique-sont-constitues-103017959.html

Concept de sécurité en ligne : render d'un tablet pc avec le virus à l'écran. Écran graphique sont constitués. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-securite-en-ligne-render-d-un-tablet-pc-avec-le-virus-a-l-ecran-ecran-graphique-sont-constitues-103017959.htmlRFFYGTCR–Concept de sécurité en ligne : render d'un tablet pc avec le virus à l'écran. Écran graphique sont constitués.

Mot de passe de sécurité en ligne Confidentialité Protection de l'information Concept Internet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-mot-de-passe-de-securite-en-ligne-confidentialite-protection-de-l-information-concept-internet-91084941.html

Mot de passe de sécurité en ligne Confidentialité Protection de l'information Concept Internet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-mot-de-passe-de-securite-en-ligne-confidentialite-protection-de-l-information-concept-internet-91084941.htmlRFF857NH–Mot de passe de sécurité en ligne Confidentialité Protection de l'information Concept Internet

Cybersécurité, sécurité en ligne. Activation du pare-feu. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-securite-en-ligne-activation-du-pare-feu-image483268640.html

Cybersécurité, sécurité en ligne. Activation du pare-feu. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cybersecurite-securite-en-ligne-activation-du-pare-feu-image483268640.htmlRF2K26P28–Cybersécurité, sécurité en ligne. Activation du pare-feu.

Hands holding smart phone avec la protection de l'invasion et l'accès aux données privées. La sécurité et la vie privée de téléphone portable. Accès internet sécurisé et des données t Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hands-holding-smart-phone-avec-la-protection-de-l-invasion-et-l-acces-aux-donnees-privees-la-securite-et-la-vie-privee-de-telephone-portable-acces-internet-securise-et-des-donnees-t-168315728.html

Hands holding smart phone avec la protection de l'invasion et l'accès aux données privées. La sécurité et la vie privée de téléphone portable. Accès internet sécurisé et des données t Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-hands-holding-smart-phone-avec-la-protection-de-l-invasion-et-l-acces-aux-donnees-privees-la-securite-et-la-vie-privee-de-telephone-portable-acces-internet-securise-et-des-donnees-t-168315728.htmlRFKNRCC0–Hands holding smart phone avec la protection de l'invasion et l'accès aux données privées. La sécurité et la vie privée de téléphone portable. Accès internet sécurisé et des données t

Le vol d'identité et la sécurité informatique. Hacker Mobile et criminelle aux personnes login compte personnel en ligne, de l'information et de données avec smartphone. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-vol-d-identite-et-la-securite-informatique-hacker-mobile-et-criminelle-aux-personnes-login-compte-personnel-en-ligne-de-l-information-et-de-donnees-avec-smartphone-image214387745.html

Le vol d'identité et la sécurité informatique. Hacker Mobile et criminelle aux personnes login compte personnel en ligne, de l'information et de données avec smartphone. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-vol-d-identite-et-la-securite-informatique-hacker-mobile-et-criminelle-aux-personnes-login-compte-personnel-en-ligne-de-l-information-et-de-donnees-avec-smartphone-image214387745.htmlRFPCP5N5–Le vol d'identité et la sécurité informatique. Hacker Mobile et criminelle aux personnes login compte personnel en ligne, de l'information et de données avec smartphone.

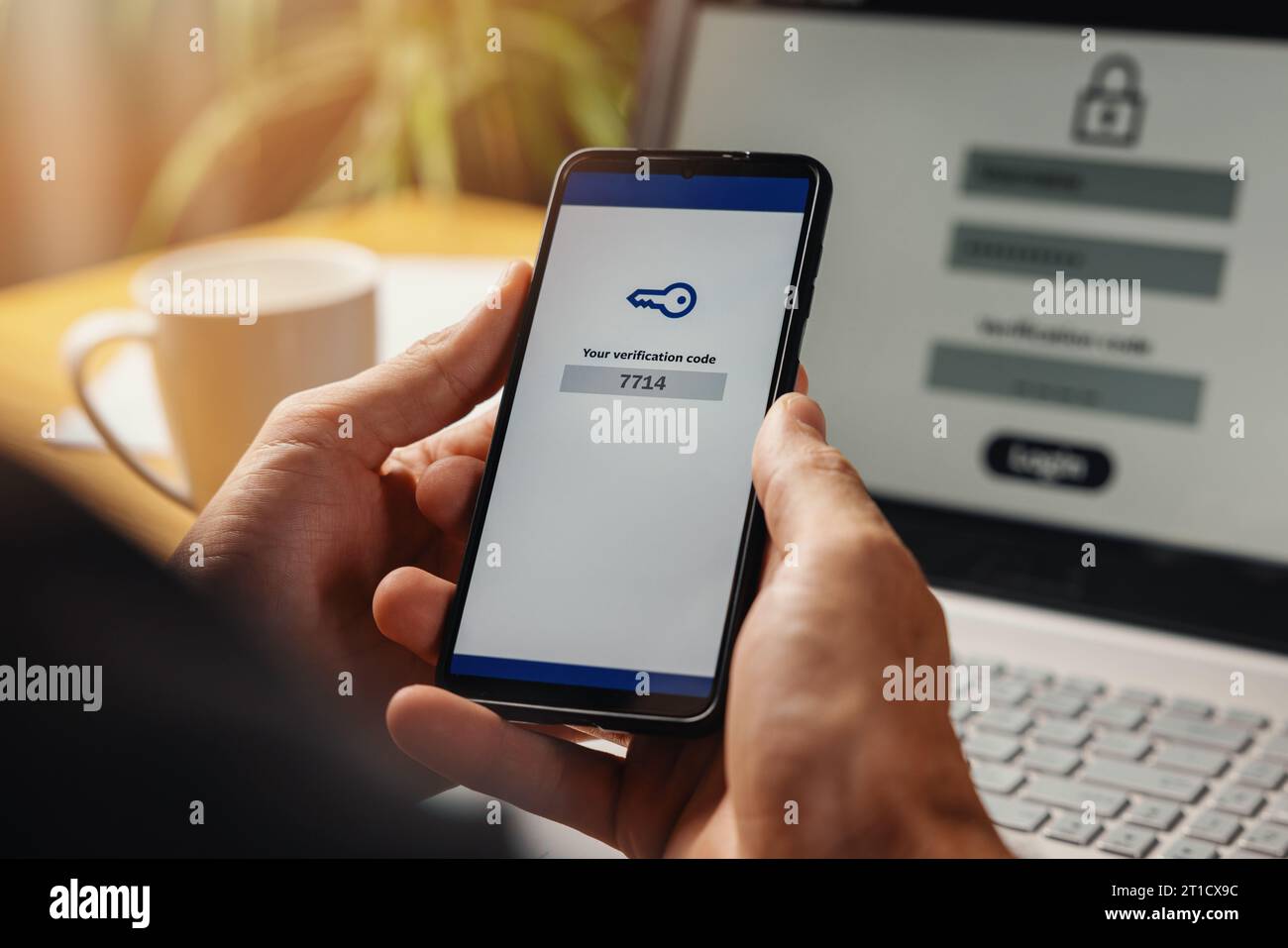

authentification en deux étapes. code de vérification sur l'écran du téléphone intelligent pour l'identification de l'identité pour les opérations bancaires en ligne. technologie de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/authentification-en-deux-etapes-code-de-verification-sur-l-ecran-du-telephone-intelligent-pour-l-identification-de-l-identite-pour-les-operations-bancaires-en-ligne-technologie-de-cybersecurite-image568840872.html

authentification en deux étapes. code de vérification sur l'écran du téléphone intelligent pour l'identification de l'identité pour les opérations bancaires en ligne. technologie de cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/authentification-en-deux-etapes-code-de-verification-sur-l-ecran-du-telephone-intelligent-pour-l-identification-de-l-identite-pour-les-operations-bancaires-en-ligne-technologie-de-cybersecurite-image568840872.htmlRF2T1CX9C–authentification en deux étapes. code de vérification sur l'écran du téléphone intelligent pour l'identification de l'identité pour les opérations bancaires en ligne. technologie de cybersécurité

Smartphone noir méconnaissable et une carte de crédit, les achats en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smartphone-noir-meconnaissable-et-une-carte-de-credit-les-achats-en-ligne-image329597795.html

Smartphone noir méconnaissable et une carte de crédit, les achats en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/smartphone-noir-meconnaissable-et-une-carte-de-credit-les-achats-en-ligne-image329597795.htmlRF2A46D9R–Smartphone noir méconnaissable et une carte de crédit, les achats en ligne

Cette image est idéale pour transmettre l'importance de la sécurité en ligne, protéger les informations personnelles et confidentielles et promouvoir la sensibilisation à ce sujet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cette-image-est-ideale-pour-transmettre-l-importance-de-la-securite-en-ligne-proteger-les-informations-personnelles-et-confidentielles-et-promouvoir-la-sensibilisation-a-ce-sujet-image573652330.html

Cette image est idéale pour transmettre l'importance de la sécurité en ligne, protéger les informations personnelles et confidentielles et promouvoir la sensibilisation à ce sujet Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/cette-image-est-ideale-pour-transmettre-l-importance-de-la-securite-en-ligne-proteger-les-informations-personnelles-et-confidentielles-et-promouvoir-la-sensibilisation-a-ce-sujet-image573652330.htmlRF2T983B6–Cette image est idéale pour transmettre l'importance de la sécurité en ligne, protéger les informations personnelles et confidentielles et promouvoir la sensibilisation à ce sujet

Renseignements personnels La sécurité en ligne et de transfert de données de cryptage des mots de passe internet comme une technologie sécurisée pour les informations privées dans le noir transfert web. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/renseignements-personnels-la-securite-en-ligne-et-de-transfert-de-donnees-de-cryptage-des-mots-de-passe-internet-comme-une-technologie-securisee-pour-les-informations-privees-dans-le-noir-transfert-web-image241318987.html

Renseignements personnels La sécurité en ligne et de transfert de données de cryptage des mots de passe internet comme une technologie sécurisée pour les informations privées dans le noir transfert web. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/renseignements-personnels-la-securite-en-ligne-et-de-transfert-de-donnees-de-cryptage-des-mots-de-passe-internet-comme-une-technologie-securisee-pour-les-informations-privees-dans-le-noir-transfert-web-image241318987.htmlRFT0H0R7–Renseignements personnels La sécurité en ligne et de transfert de données de cryptage des mots de passe internet comme une technologie sécurisée pour les informations privées dans le noir transfert web.

Sécurité des données, numérique, sécurité en ligne logo Internet. Conception et illustration de vecteurs en ligne de sécurité des données numériques et de cybersécurité. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-des-donnees-numerique-securite-en-ligne-logo-internet-conception-et-illustration-de-vecteurs-en-ligne-de-securite-des-donnees-numeriques-et-de-cybersecurite-image467929426.html

Sécurité des données, numérique, sécurité en ligne logo Internet. Conception et illustration de vecteurs en ligne de sécurité des données numériques et de cybersécurité. Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-des-donnees-numerique-securite-en-ligne-logo-internet-conception-et-illustration-de-vecteurs-en-ligne-de-securite-des-donnees-numeriques-et-de-cybersecurite-image467929426.htmlRF2J580N6–Sécurité des données, numérique, sécurité en ligne logo Internet. Conception et illustration de vecteurs en ligne de sécurité des données numériques et de cybersécurité.

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551601.html

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551601.htmlRM2AC83YD–Concept de sécurité en ligne avec carte bancaire et d'un cadenas

Sécurité des données en ligne. Les hommes s'engagent dans la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-des-donnees-en-ligne-les-hommes-s-engagent-dans-la-securite-en-ligne-image347423289.html

Sécurité des données en ligne. Les hommes s'engagent dans la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-des-donnees-en-ligne-les-hommes-s-engagent-dans-la-securite-en-ligne-image347423289.htmlRF2B56DXH–Sécurité des données en ligne. Les hommes s'engagent dans la sécurité en ligne

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904777.html

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904777.htmlRM2E1MG2H–Un cadenas et un ordinateur, image de concept de sécurité en ligne.

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-88716918.html

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-88716918.htmlRFF49B9A–Sécurité en ligne Concept Internet comme un arrière-plan

Macro gros plan d'un téléphone mobile avec les mots sécurité en ligne et un cadenas à combinaison sur le dessus. Un concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/macro-gros-plan-d-un-telephone-mobile-avec-les-mots-securite-en-ligne-et-un-cadenas-a-combinaison-sur-le-dessus-un-concept-de-securite-en-ligne-image600415347.html

Macro gros plan d'un téléphone mobile avec les mots sécurité en ligne et un cadenas à combinaison sur le dessus. Un concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/macro-gros-plan-d-un-telephone-mobile-avec-les-mots-securite-en-ligne-et-un-cadenas-a-combinaison-sur-le-dessus-un-concept-de-securite-en-ligne-image600415347.htmlRF2WTR7W7–Macro gros plan d'un téléphone mobile avec les mots sécurité en ligne et un cadenas à combinaison sur le dessus. Un concept de sécurité en ligne.

Porte blanche, symbolisant un accès sécurisé avec formulaire de connexion, nom d'utilisateur et mot de passe. Concept de sécurité en ligne et comptes de service Internet ouverts. Déverrouiller di Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/porte-blanche-symbolisant-un-acces-securise-avec-formulaire-de-connexion-nom-d-utilisateur-et-mot-de-passe-concept-de-securite-en-ligne-et-comptes-de-service-internet-ouverts-deverrouiller-di-image573101610.html

Porte blanche, symbolisant un accès sécurisé avec formulaire de connexion, nom d'utilisateur et mot de passe. Concept de sécurité en ligne et comptes de service Internet ouverts. Déverrouiller di Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/porte-blanche-symbolisant-un-acces-securise-avec-formulaire-de-connexion-nom-d-utilisateur-et-mot-de-passe-concept-de-securite-en-ligne-et-comptes-de-service-internet-ouverts-deverrouiller-di-image573101610.htmlRF2T8B0XJ–Porte blanche, symbolisant un accès sécurisé avec formulaire de connexion, nom d'utilisateur et mot de passe. Concept de sécurité en ligne et comptes de service Internet ouverts. Déverrouiller di

Sécurité en ligne du texte d'écriture manuscrite. Photo conceptuelle action de garantir la sécurité des transactions effectuées en ligne Résumé Suppression de l'historique du navigateur, modification Organisation des fichiers en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-photo-conceptuelle-action-de-garantir-la-securite-des-transactions-effectuees-en-ligne-resume-suppression-de-l-historique-du-navigateur-modification-organisation-des-fichiers-en-ligne-image483273898.html

Sécurité en ligne du texte d'écriture manuscrite. Photo conceptuelle action de garantir la sécurité des transactions effectuées en ligne Résumé Suppression de l'historique du navigateur, modification Organisation des fichiers en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-photo-conceptuelle-action-de-garantir-la-securite-des-transactions-effectuees-en-ligne-resume-suppression-de-l-historique-du-navigateur-modification-organisation-des-fichiers-en-ligne-image483273898.htmlRF2K270P2–Sécurité en ligne du texte d'écriture manuscrite. Photo conceptuelle action de garantir la sécurité des transactions effectuées en ligne Résumé Suppression de l'historique du navigateur, modification Organisation des fichiers en ligne.

Composition du réseau de connexions avec cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/composition-du-reseau-de-connexions-avec-cadenas-de-securite-en-ligne-image418214538.html

Composition du réseau de connexions avec cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/composition-du-reseau-de-connexions-avec-cadenas-de-securite-en-ligne-image418214538.htmlRF2F8B8WE–Composition du réseau de connexions avec cadenas de sécurité en ligne

Petit tableau sur lequel un concept de sécurité en ligne. 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-petit-tableau-sur-lequel-un-concept-de-securite-en-ligne-3d-134477214.html

Petit tableau sur lequel un concept de sécurité en ligne. 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-petit-tableau-sur-lequel-un-concept-de-securite-en-ligne-3d-134477214.htmlRFHPNY1J–Petit tableau sur lequel un concept de sécurité en ligne. 3D.

Ordinateur et la sécurité en ligne avec clavier et cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-et-la-securite-en-ligne-avec-clavier-et-cadenas-149778592.html

Ordinateur et la sécurité en ligne avec clavier et cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-ordinateur-et-la-securite-en-ligne-avec-clavier-et-cadenas-149778592.htmlRFJKK03C–Ordinateur et la sécurité en ligne avec clavier et cadenas

Groupe de gens d'affaires en ligne Séminaire Concept de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-groupe-de-gens-d-affaires-en-ligne-seminaire-concept-de-securite-76098643.html

Groupe de gens d'affaires en ligne Séminaire Concept de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-groupe-de-gens-d-affaires-en-ligne-seminaire-concept-de-securite-76098643.htmlRFEBPGGK–Groupe de gens d'affaires en ligne Séminaire Concept de sécurité

Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/legende-de-texte-presentant-la-securite-en-ligne-regles-d-approche-metier-pour-se-proteger-contre-les-attaques-sur-internet-plusieurs-tetes-avec-cogs-montrant-des-idees-technologiques-image483675296.html

Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/legende-de-texte-presentant-la-securite-en-ligne-regles-d-approche-metier-pour-se-proteger-contre-les-attaques-sur-internet-plusieurs-tetes-avec-cogs-montrant-des-idees-technologiques-image483675296.htmlRF2K2W8NM–Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques.

Conception plate fine de sécurité en ligne Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/conception-plate-fine-de-securite-en-ligne-image432261995.html

Conception plate fine de sécurité en ligne Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/conception-plate-fine-de-securite-en-ligne-image432261995.htmlRF2G376GB–Conception plate fine de sécurité en ligne

RFM3RPN5–Conseils pour les enfants la sécurité informatique infographie : comment vous connecter en ligne et l'utilisation en toute sécurité du réseau social, vector infographic avec des icônes

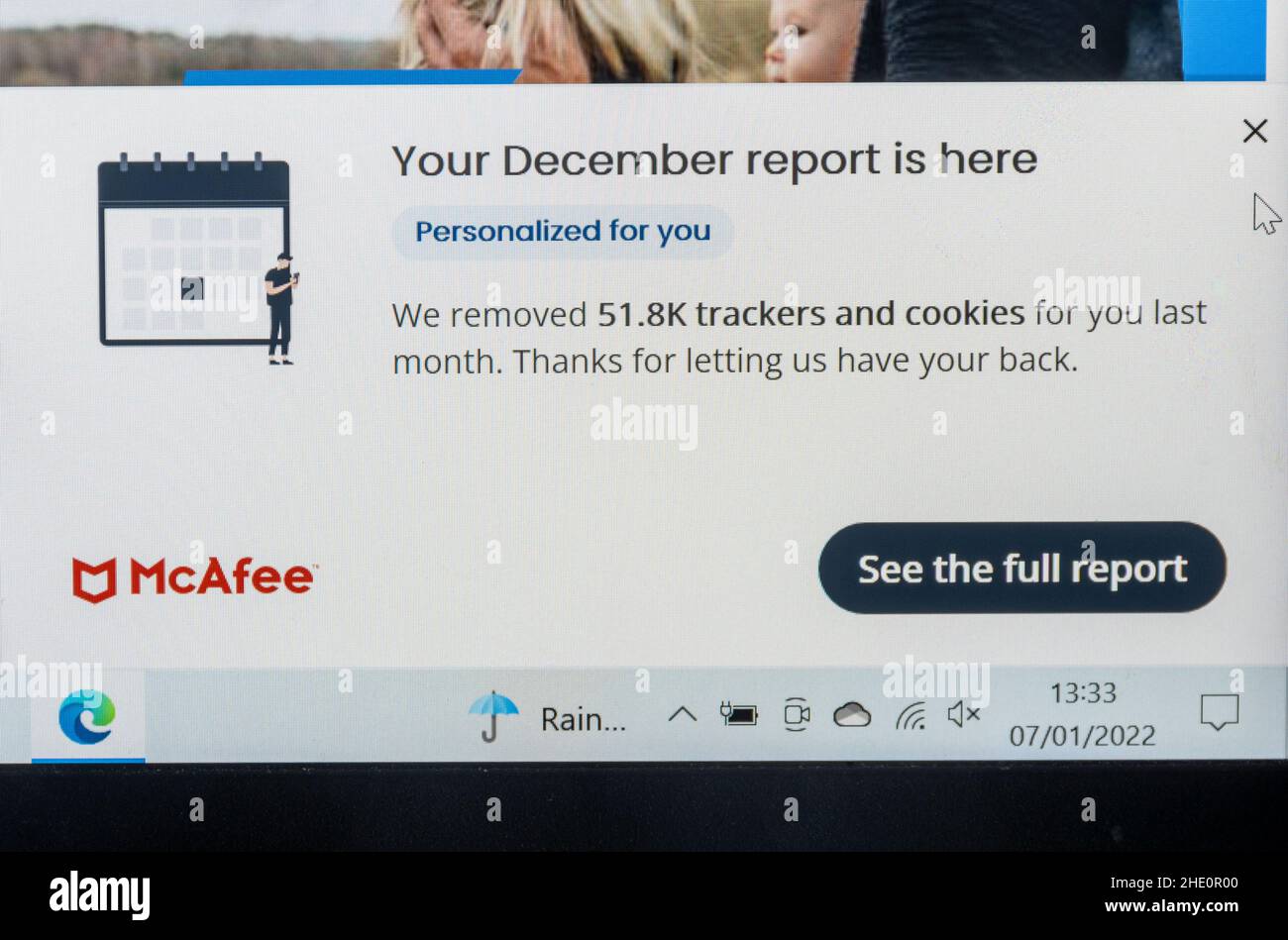

Message contextuel de protection antivirus McAfee sur l'écran d'un ordinateur portable.Logiciel de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/message-contextuel-de-protection-antivirus-mcafee-sur-l-ecran-d-un-ordinateur-portable-logiciel-de-securite-en-ligne-image456092784.html

Message contextuel de protection antivirus McAfee sur l'écran d'un ordinateur portable.Logiciel de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/message-contextuel-de-protection-antivirus-mcafee-sur-l-ecran-d-un-ordinateur-portable-logiciel-de-securite-en-ligne-image456092784.htmlRM2HE0R00–Message contextuel de protection antivirus McAfee sur l'écran d'un ordinateur portable.Logiciel de sécurité en ligne.

Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant les paiements en ligne sécurisés Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-avec-cadenas-sur-le-clavier-de-l-ordinateur-symbolisant-les-paiements-en-ligne-securises-image365355678.html

Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant les paiements en ligne sécurisés Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-avec-cadenas-sur-le-clavier-de-l-ordinateur-symbolisant-les-paiements-en-ligne-securises-image365355678.htmlRF2C6BAW2–Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant les paiements en ligne sécurisés

Scripts code informatique et système d'attaques de piratage. La sécurité en ligne et conceptuel d'arrière-plan de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/scripts-code-informatique-et-systeme-d-attaques-de-piratage-la-securite-en-ligne-et-conceptuel-d-arriere-plan-de-securite-image221001333.html

Scripts code informatique et système d'attaques de piratage. La sécurité en ligne et conceptuel d'arrière-plan de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/scripts-code-informatique-et-systeme-d-attaques-de-piratage-la-securite-en-ligne-et-conceptuel-d-arriere-plan-de-securite-image221001333.htmlRFPRFDCN–Scripts code informatique et système d'attaques de piratage. La sécurité en ligne et conceptuel d'arrière-plan de sécurité

Nettoyage des données et suppression des informations en ligne comme concept technologique comme essuyer des documents numériques personnels propres comme une cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/nettoyage-des-donnees-et-suppression-des-informations-en-ligne-comme-concept-technologique-comme-essuyer-des-documents-numeriques-personnels-propres-comme-une-cybersecurite-image566217933.html

Nettoyage des données et suppression des informations en ligne comme concept technologique comme essuyer des documents numériques personnels propres comme une cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/nettoyage-des-donnees-et-suppression-des-informations-en-ligne-comme-concept-technologique-comme-essuyer-des-documents-numeriques-personnels-propres-comme-une-cybersecurite-image566217933.htmlRF2RW5CN1–Nettoyage des données et suppression des informations en ligne comme concept technologique comme essuyer des documents numériques personnels propres comme une cybersécurité

Sécurité et protection en ligne, pirates criminels espions sur Internet. Concept vectoriel de voleur d'argent en ligne. Pirate avec illustration de l'ordinateur portable Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-et-protection-en-ligne-pirates-criminels-espions-sur-internet-concept-vectoriel-de-voleur-d-argent-en-ligne-pirate-avec-illustration-de-l-ordinateur-portable-image344747086.html

Sécurité et protection en ligne, pirates criminels espions sur Internet. Concept vectoriel de voleur d'argent en ligne. Pirate avec illustration de l'ordinateur portable Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-et-protection-en-ligne-pirates-criminels-espions-sur-internet-concept-vectoriel-de-voleur-d-argent-en-ligne-pirate-avec-illustration-de-l-ordinateur-portable-image344747086.htmlRF2B0TGBX–Sécurité et protection en ligne, pirates criminels espions sur Internet. Concept vectoriel de voleur d'argent en ligne. Pirate avec illustration de l'ordinateur portable

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551603.html

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551603.htmlRM2AC83YF–Concept de sécurité en ligne avec carte bancaire et d'un cadenas

Un clavier avec touche entrée et un cadenas pour illustrer la cyber-sécurité en ligne et la protection des données PIBR concept. Angleterre Royaume-uni Grande-Bretagne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-clavier-avec-touche-entree-et-un-cadenas-pour-illustrer-la-cyber-securite-en-ligne-et-la-protection-des-donnees-pibr-concept-angleterre-royaume-uni-grande-bretagne-image209104536.html

Un clavier avec touche entrée et un cadenas pour illustrer la cyber-sécurité en ligne et la protection des données PIBR concept. Angleterre Royaume-uni Grande-Bretagne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-clavier-avec-touche-entree-et-un-cadenas-pour-illustrer-la-cyber-securite-en-ligne-et-la-protection-des-donnees-pibr-concept-angleterre-royaume-uni-grande-bretagne-image209104536.htmlRMP45EY4–Un clavier avec touche entrée et un cadenas pour illustrer la cyber-sécurité en ligne et la protection des données PIBR concept. Angleterre Royaume-uni Grande-Bretagne

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904780.html

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904780.htmlRM2E1MG2M–Un cadenas et un ordinateur, image de concept de sécurité en ligne.

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-105022726.html

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-105022726.htmlRFG2T5FJ–Sécurité en ligne Concept Internet comme un arrière-plan

Internet et système de sécurité réseau en ligne. Piratage d'ordinateurs portables et vol de données de l'ordinateur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-et-systeme-de-securite-reseau-en-ligne-piratage-d-ordinateurs-portables-et-vol-de-donnees-de-l-ordinateur-image413338056.html

Internet et système de sécurité réseau en ligne. Piratage d'ordinateurs portables et vol de données de l'ordinateur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/internet-et-systeme-de-securite-reseau-en-ligne-piratage-d-ordinateurs-portables-et-vol-de-donnees-de-l-ordinateur-image413338056.htmlRF2F0D4WC–Internet et système de sécurité réseau en ligne. Piratage d'ordinateurs portables et vol de données de l'ordinateur

Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-rendu-3d-ordinateur-portable-avec-verrouillage-du-clavier-pour-la-securite-en-ligne-171629564.html

Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-rendu-3d-ordinateur-portable-avec-verrouillage-du-clavier-pour-la-securite-en-ligne-171629564.htmlRFKY6B78–Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne

Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/legende-de-texte-presentant-la-securite-en-ligne-regles-d-approche-metier-pour-se-proteger-contre-les-attaques-sur-internet-plusieurs-tetes-avec-cogs-montrant-des-idees-technologiques-image483597879.html

Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/legende-de-texte-presentant-la-securite-en-ligne-regles-d-approche-metier-pour-se-proteger-contre-les-attaques-sur-internet-plusieurs-tetes-avec-cogs-montrant-des-idees-technologiques-image483597879.htmlRF2K2NP0R–Légende de texte présentant la sécurité en ligne. Règles d'approche métier pour se protéger contre les attaques sur Internet plusieurs têtes avec COGS montrant des idées technologiques.

Composition du réseau de connexions avec cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/composition-du-reseau-de-connexions-avec-cadenas-de-securite-en-ligne-image418214545.html

Composition du réseau de connexions avec cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/composition-du-reseau-de-connexions-avec-cadenas-de-securite-en-ligne-image418214545.htmlRF2F8B8WN–Composition du réseau de connexions avec cadenas de sécurité en ligne

La sécurité en ligne - Inscription sur clavier Clavier blanc. 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-en-ligne-inscription-sur-clavier-clavier-blanc-3d-image234168881.html

La sécurité en ligne - Inscription sur clavier Clavier blanc. 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-en-ligne-inscription-sur-clavier-clavier-blanc-3d-image234168881.htmlRFRGY8P9–La sécurité en ligne - Inscription sur clavier Clavier blanc. 3D.

Pirate informatique dans une pièce sombre à l'aide d'un ordinateur portable, hameçonnage sur Internet, piratage et vol d'informations personnelles, menaces à la sécurité des données, sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirate-informatique-dans-une-piece-sombre-a-l-aide-d-un-ordinateur-portable-hameconnage-sur-internet-piratage-et-vol-d-informations-personnelles-menaces-a-la-securite-des-donnees-securite-en-ligne-147281877.html

Pirate informatique dans une pièce sombre à l'aide d'un ordinateur portable, hameçonnage sur Internet, piratage et vol d'informations personnelles, menaces à la sécurité des données, sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-pirate-informatique-dans-une-piece-sombre-a-l-aide-d-un-ordinateur-portable-hameconnage-sur-internet-piratage-et-vol-d-informations-personnelles-menaces-a-la-securite-des-donnees-securite-en-ligne-147281877.htmlRMJFH7F1–Pirate informatique dans une pièce sombre à l'aide d'un ordinateur portable, hameçonnage sur Internet, piratage et vol d'informations personnelles, menaces à la sécurité des données, sécurité en ligne

La sécurité des fichiers en ligne Sécurité Protection Concept Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-des-fichiers-en-ligne-securite-protection-concept-126096499.html

La sécurité des fichiers en ligne Sécurité Protection Concept Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-des-fichiers-en-ligne-securite-protection-concept-126096499.htmlRFH945AB–La sécurité des fichiers en ligne Sécurité Protection Concept

Inspiration montrant Sign Online Security. Mot pour les règles de protection contre les attaques sur l'Internet Lady écran pressant de téléphone mobile montrant la technologie futuriste Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-online-security-mot-pour-les-regles-de-protection-contre-les-attaques-sur-l-internet-lady-ecran-pressant-de-telephone-mobile-montrant-la-technologie-futuriste-image483597699.html

Inspiration montrant Sign Online Security. Mot pour les règles de protection contre les attaques sur l'Internet Lady écran pressant de téléphone mobile montrant la technologie futuriste Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-online-security-mot-pour-les-regles-de-protection-contre-les-attaques-sur-l-internet-lady-ecran-pressant-de-telephone-mobile-montrant-la-technologie-futuriste-image483597699.htmlRF2K2NNPB–Inspiration montrant Sign Online Security. Mot pour les règles de protection contre les attaques sur l'Internet Lady écran pressant de téléphone mobile montrant la technologie futuriste

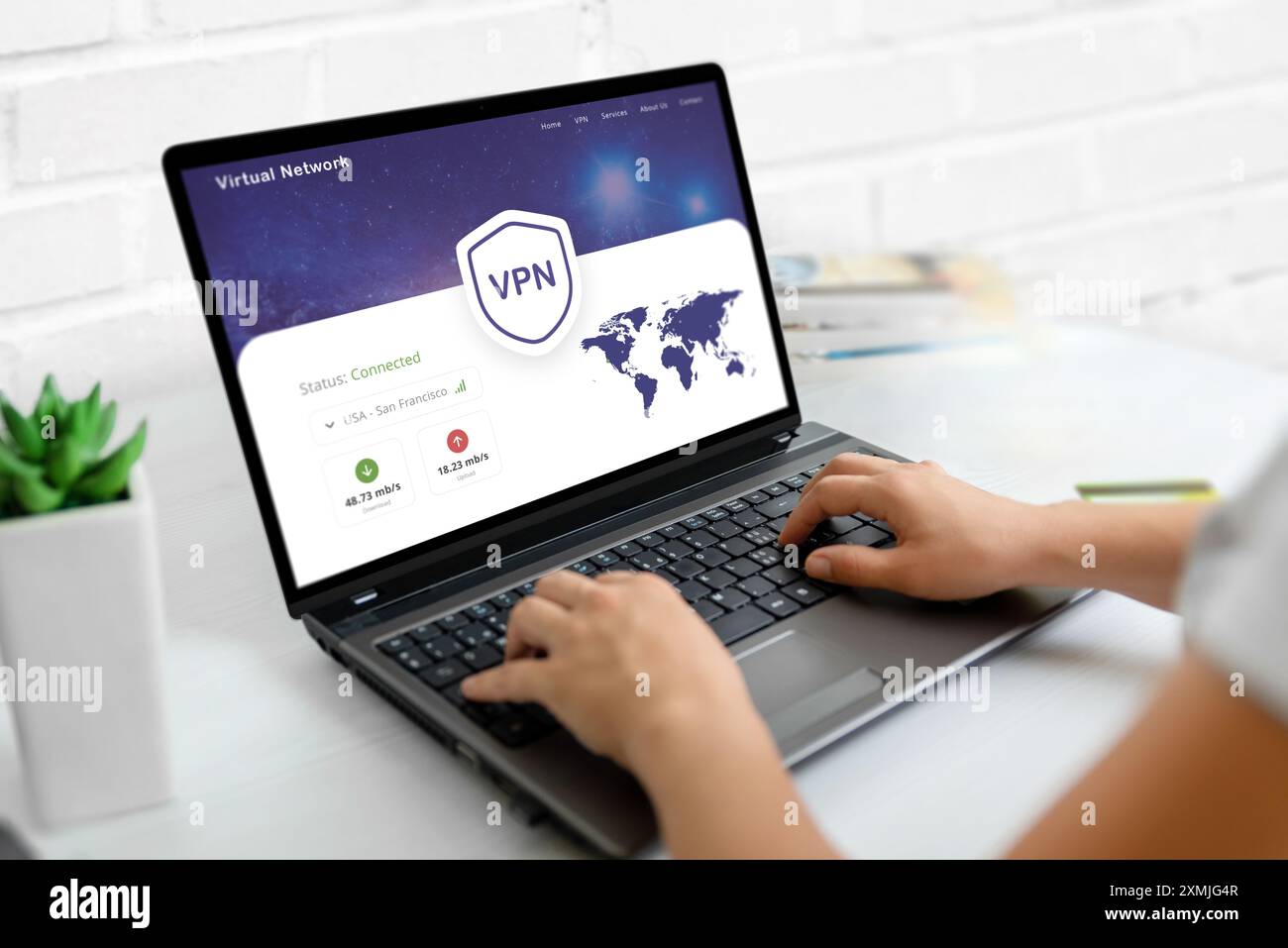

Utilisation d'un VPN sur un ordinateur portable. Concept de page Web avec connexion VPN et carte du monde, mettant l'accent sur la sécurité et la confidentialité en ligne mondiales Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/utilisation-d-un-vpn-sur-un-ordinateur-portable-concept-de-page-web-avec-connexion-vpn-et-carte-du-monde-mettant-l-accent-sur-la-securite-et-la-confidentialite-en-ligne-mondiales-image615063815.html

Utilisation d'un VPN sur un ordinateur portable. Concept de page Web avec connexion VPN et carte du monde, mettant l'accent sur la sécurité et la confidentialité en ligne mondiales Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/utilisation-d-un-vpn-sur-un-ordinateur-portable-concept-de-page-web-avec-connexion-vpn-et-carte-du-monde-mettant-l-accent-sur-la-securite-et-la-confidentialite-en-ligne-mondiales-image615063815.htmlRF2XMJG4R–Utilisation d'un VPN sur un ordinateur portable. Concept de page Web avec connexion VPN et carte du monde, mettant l'accent sur la sécurité et la confidentialité en ligne mondiales

RFM3RPJ0–Conseils de sécurité cybernétique infographie : comment se connecter en ligne et utiliser les médias sociaux en toute sécurité, infographie vectorielle avec des icônes

Logiciel antivirus Kaspersky Pure, sécurité en ligne des ordinateurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logiciel-antivirus-kaspersky-pure-securite-en-ligne-des-ordinateurs-image459491919.html

Logiciel antivirus Kaspersky Pure, sécurité en ligne des ordinateurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/logiciel-antivirus-kaspersky-pure-securite-en-ligne-des-ordinateurs-image459491919.htmlRM2HKFJHK–Logiciel antivirus Kaspersky Pure, sécurité en ligne des ordinateurs

Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant la sécurité des achats en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-avec-cadenas-sur-le-clavier-de-l-ordinateur-symbolisant-la-securite-des-achats-en-ligne-image363919966.html

Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant la sécurité des achats en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/carte-de-credit-avec-cadenas-sur-le-clavier-de-l-ordinateur-symbolisant-la-securite-des-achats-en-ligne-image363919966.htmlRF2C41YHJ–Carte de crédit avec cadenas sur le clavier de l'ordinateur symbolisant la sécurité des achats en ligne

Code de l'ordinateur et l'attaque. Arrière-plan de sécurité en ligne conceptuelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-de-l-ordinateur-et-l-attaque-arriere-plan-de-securite-en-ligne-conceptuelle-image178798732.html

Code de l'ordinateur et l'attaque. Arrière-plan de sécurité en ligne conceptuelle Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/code-de-l-ordinateur-et-l-attaque-arriere-plan-de-securite-en-ligne-conceptuelle-image178798732.htmlRFMATYH0–Code de l'ordinateur et l'attaque. Arrière-plan de sécurité en ligne conceptuelle

Le Gouvernement britannique d'impôt HMRC website : La cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-gouvernement-britannique-d-impot-hmrc-website-la-cybersecurite-image187871768.html

Le Gouvernement britannique d'impôt HMRC website : La cybersécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/le-gouvernement-britannique-d-impot-hmrc-website-la-cybersecurite-image187871768.htmlRMMWJ8A0–Le Gouvernement britannique d'impôt HMRC website : La cybersécurité

La sécurité en ligne indiquant World Wide Web et Site Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-indiquant-world-wide-web-et-site-web-87796376.html

La sécurité en ligne indiquant World Wide Web et Site Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-indiquant-world-wide-web-et-site-web-87796376.htmlRFF2RD4T–La sécurité en ligne indiquant World Wide Web et Site Web

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551615.html

Concept de sécurité en ligne avec carte bancaire et d'un cadenas Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-carte-bancaire-et-d-un-cadenas-image334551615.htmlRM2AC83YY–Concept de sécurité en ligne avec carte bancaire et d'un cadenas

Concept de l'ordinateur et la sécurité en ligne avec clavier et d'un cadenas bleu en sourdine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-l-ordinateur-et-la-securite-en-ligne-avec-clavier-et-d-un-cadenas-bleu-en-sourdine-112318036.html

Concept de l'ordinateur et la sécurité en ligne avec clavier et d'un cadenas bleu en sourdine Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-concept-de-l-ordinateur-et-la-securite-en-ligne-avec-clavier-et-d-un-cadenas-bleu-en-sourdine-112318036.htmlRFGEMEPC–Concept de l'ordinateur et la sécurité en ligne avec clavier et d'un cadenas bleu en sourdine

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904832.html

Un cadenas et un ordinateur, image de concept de sécurité en ligne. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-cadenas-et-un-ordinateur-image-de-concept-de-securite-en-ligne-image396904832.htmlRM2E1MG4G–Un cadenas et un ordinateur, image de concept de sécurité en ligne.

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-94825903.html

Sécurité en ligne Concept Internet comme un arrière-plan Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-securite-en-ligne-concept-internet-comme-un-arriere-plan-94825903.htmlRFFE7KBB–Sécurité en ligne Concept Internet comme un arrière-plan

LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/londres-royaume-uni-juin-2020-logo-de-la-banque-lloyds-sur-un-telephone-avec-cadenas-de-securite-image364531123.html

LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/londres-royaume-uni-juin-2020-logo-de-la-banque-lloyds-sur-un-telephone-avec-cadenas-de-securite-image364531123.htmlRF2C51R4K–LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité

Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-rendu-3d-ordinateur-portable-avec-verrouillage-du-clavier-pour-la-securite-en-ligne-171629570.html

Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-le-rendu-3d-ordinateur-portable-avec-verrouillage-du-clavier-pour-la-securite-en-ligne-171629570.htmlRFKY6B7E–Le rendu 3d ordinateur portable avec verrouillage du clavier pour la sécurité en ligne

Sécurité en ligne du texte d'écriture manuscrite. Règles conceptuelles de la photo pour se protéger contre les attaques sur l'Internet cadre décoré avec des fleurs colorées et le feuillage arrangé harmonieusement. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-regles-conceptuelles-de-la-photo-pour-se-proteger-contre-les-attaques-sur-l-internet-cadre-decore-avec-des-fleurs-colorees-et-le-feuillage-arrange-harmonieusement-image483685195.html

Sécurité en ligne du texte d'écriture manuscrite. Règles conceptuelles de la photo pour se protéger contre les attaques sur l'Internet cadre décoré avec des fleurs colorées et le feuillage arrangé harmonieusement. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-regles-conceptuelles-de-la-photo-pour-se-proteger-contre-les-attaques-sur-l-internet-cadre-decore-avec-des-fleurs-colorees-et-le-feuillage-arrange-harmonieusement-image483685195.htmlRF2K2WNB7–Sécurité en ligne du texte d'écriture manuscrite. Règles conceptuelles de la photo pour se protéger contre les attaques sur l'Internet cadre décoré avec des fleurs colorées et le feuillage arrangé harmonieusement.

Image du traitement des données par cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-du-traitement-des-donnees-par-cadenas-de-securite-en-ligne-image462852788.html

Image du traitement des données par cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/image-du-traitement-des-donnees-par-cadenas-de-securite-en-ligne-image462852788.htmlRF2HW0NCM–Image du traitement des données par cadenas de sécurité en ligne

La sécurité en ligne sur Vintage montre de poche. 3D Illustration. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-sur-vintage-montre-de-poche-3d-illustration-124730670.html

La sécurité en ligne sur Vintage montre de poche. 3D Illustration. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-sur-vintage-montre-de-poche-3d-illustration-124730670.htmlRFH6WY6P–La sécurité en ligne sur Vintage montre de poche. 3D Illustration.

Protection des données.Les métaphores conceptuelles de protection des données web sécurité en ligne toile de fond garish vecteur images créatives Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-donnees-les-metaphores-conceptuelles-de-protection-des-donnees-web-securite-en-ligne-toile-de-fond-garish-vecteur-images-creatives-image450793173.html

Protection des données.Les métaphores conceptuelles de protection des données web sécurité en ligne toile de fond garish vecteur images créatives Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/protection-des-donnees-les-metaphores-conceptuelles-de-protection-des-donnees-web-securite-en-ligne-toile-de-fond-garish-vecteur-images-creatives-image450793173.htmlRF2H5BB85–Protection des données.Les métaphores conceptuelles de protection des données web sécurité en ligne toile de fond garish vecteur images créatives

Les données chiffrées de la sécurité en ligne Confidentialité Protection Concept Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-les-donnees-chiffrees-de-la-securite-en-ligne-confidentialite-protection-concept-126096496.html

Les données chiffrées de la sécurité en ligne Confidentialité Protection Concept Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-les-donnees-chiffrees-de-la-securite-en-ligne-confidentialite-protection-concept-126096496.htmlRFH945A8–Les données chiffrées de la sécurité en ligne Confidentialité Protection Concept

Inspiration montrant Sign Online Security. Les règles de présentation des entreprises pour se protéger contre les attaques sur l'homme d'affaires d'Internet en costume tenant une tablette symbolisant un travail d'équipe réussi. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-online-security-les-regles-de-presentation-des-entreprises-pour-se-proteger-contre-les-attaques-sur-l-homme-d-affaires-d-internet-en-costume-tenant-une-tablette-symbolisant-un-travail-d-equipe-reussi-image483684219.html

Inspiration montrant Sign Online Security. Les règles de présentation des entreprises pour se protéger contre les attaques sur l'homme d'affaires d'Internet en costume tenant une tablette symbolisant un travail d'équipe réussi. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/inspiration-montrant-sign-online-security-les-regles-de-presentation-des-entreprises-pour-se-proteger-contre-les-attaques-sur-l-homme-d-affaires-d-internet-en-costume-tenant-une-tablette-symbolisant-un-travail-d-equipe-reussi-image483684219.htmlRF2K2WM4B–Inspiration montrant Sign Online Security. Les règles de présentation des entreprises pour se protéger contre les attaques sur l'homme d'affaires d'Internet en costume tenant une tablette symbolisant un travail d'équipe réussi.

RFT1HFGX–Main touche cadenas entouré avec des services en ligne d'icônes. Données et confidentialité sécurité concept.

La cyber sécurité, antivirus, les pirates informatiques et les logiciels malveillants concepts avec ordinateur portable sécurisé au centre Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-antivirus-les-pirates-informatiques-et-les-logiciels-malveillants-concepts-avec-ordinateur-portable-securise-au-centre-174470332.html

La cyber sécurité, antivirus, les pirates informatiques et les logiciels malveillants concepts avec ordinateur portable sécurisé au centre Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-cyber-securite-antivirus-les-pirates-informatiques-et-les-logiciels-malveillants-concepts-avec-ordinateur-portable-securise-au-centre-174470332.htmlRFM3RPK8–La cyber sécurité, antivirus, les pirates informatiques et les logiciels malveillants concepts avec ordinateur portable sécurisé au centre

Sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-image343623545.html

Sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-image343623545.htmlRM2AY1B9D–Sécurité en ligne

Verrouillage numérique montre binaire et la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/verrouillage-numerique-montre-binaire-et-la-securite-en-ligne-image213271018.html

Verrouillage numérique montre binaire et la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/verrouillage-numerique-montre-binaire-et-la-securite-en-ligne-image213271018.htmlRFPAY9A2–Verrouillage numérique montre binaire et la sécurité en ligne

Travailleurs de la sécurité des données en ligne, travaillant sur leurs ordinateurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/travailleurs-de-la-securite-des-donnees-en-ligne-travaillant-sur-leurs-ordinateurs-image362243342.html

Travailleurs de la sécurité des données en ligne, travaillant sur leurs ordinateurs Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/travailleurs-de-la-securite-des-donnees-en-ligne-travaillant-sur-leurs-ordinateurs-image362243342.htmlRF2C19H26–Travailleurs de la sécurité des données en ligne, travaillant sur leurs ordinateurs

Usurpation d'identité pirate en ligne concept de sécurité comme un voleur piratage d'informations personnelles et de données numériques symbole de fraude comme un style d'illustration 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/usurpation-d-identite-pirate-en-ligne-concept-de-securite-comme-un-voleur-piratage-d-informations-personnelles-et-de-donnees-numeriques-symbole-de-fraude-comme-un-style-d-illustration-3d-image467289772.html

Usurpation d'identité pirate en ligne concept de sécurité comme un voleur piratage d'informations personnelles et de données numériques symbole de fraude comme un style d'illustration 3D. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/usurpation-d-identite-pirate-en-ligne-concept-de-securite-comme-un-voleur-piratage-d-informations-personnelles-et-de-donnees-numeriques-symbole-de-fraude-comme-un-style-d-illustration-3d-image467289772.htmlRF2J46TTC–Usurpation d'identité pirate en ligne concept de sécurité comme un voleur piratage d'informations personnelles et de données numériques symbole de fraude comme un style d'illustration 3D.

La sécurité en ligne qui signifie World Wide Web et Site Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-qui-signifie-world-wide-web-et-site-web-87799678.html

La sécurité en ligne qui signifie World Wide Web et Site Web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-la-securite-en-ligne-qui-signifie-world-wide-web-et-site-web-87799678.htmlRFF2RHAP–La sécurité en ligne qui signifie World Wide Web et Site Web

La sécurité en ligne message d'erreur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-en-ligne-message-d-erreur-image68506671.html

La sécurité en ligne message d'erreur Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/la-securite-en-ligne-message-d-erreur-image68506671.htmlRMDYCMXR–La sécurité en ligne message d'erreur

Appuyez sur la main sur la sécurité en ligne bouton sur l'écran virtuel Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-appuyez-sur-la-main-sur-la-securite-en-ligne-bouton-sur-l-ecran-virtuel-80968762.html

Appuyez sur la main sur la sécurité en ligne bouton sur l'écran virtuel Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-appuyez-sur-la-main-sur-la-securite-en-ligne-bouton-sur-l-ecran-virtuel-80968762.htmlRFEKMCDE–Appuyez sur la main sur la sécurité en ligne bouton sur l'écran virtuel

Un homme en appuyant sur une touche du clavier d'un ordinateur avec le mot sécurité. Concept de sécurité de l'Internet libre. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-homme-en-appuyant-sur-une-touche-du-clavier-d-un-ordinateur-avec-le-mot-securite-concept-de-securite-de-l-internet-libre-image333926152.html

Un homme en appuyant sur une touche du clavier d'un ordinateur avec le mot sécurité. Concept de sécurité de l'Internet libre. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/un-homme-en-appuyant-sur-une-touche-du-clavier-d-un-ordinateur-avec-le-mot-securite-concept-de-securite-de-l-internet-libre-image333926152.htmlRM2AB7J60–Un homme en appuyant sur une touche du clavier d'un ordinateur avec le mot sécurité. Concept de sécurité de l'Internet libre.

Discussion de la sécurité en ligne et réunion d'affaires Concept Art Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-discussion-de-la-securite-en-ligne-et-reunion-d-affaires-concept-art-93376488.html

Discussion de la sécurité en ligne et réunion d'affaires Concept Art Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-discussion-de-la-securite-en-ligne-et-reunion-d-affaires-concept-art-93376488.htmlRFFBWJJG–Discussion de la sécurité en ligne et réunion d'affaires Concept Art

LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/londres-royaume-uni-juin-2020-logo-de-la-banque-lloyds-sur-un-telephone-avec-cadenas-de-securite-image364531179.html

LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/londres-royaume-uni-juin-2020-logo-de-la-banque-lloyds-sur-un-telephone-avec-cadenas-de-securite-image364531179.htmlRF2C51R6K–LONDRES, Royaume-Uni - juin 2020 : logo de la banque Lloyds sur un téléphone avec cadenas de sécurité

Concept de sécurité en ligne avec rendu 3D mini robot touche en attente Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-rendu-3d-mini-robot-touche-en-attente-image244742174.html

Concept de sécurité en ligne avec rendu 3D mini robot touche en attente Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/concept-de-securite-en-ligne-avec-rendu-3d-mini-robot-touche-en-attente-image244742174.htmlRFT64Y3X–Concept de sécurité en ligne avec rendu 3D mini robot touche en attente

Écriture affichage du texte sécurité en ligne. Règles d'approche d'entreprise pour se protéger contre les attaques sur le clavier d'ordinateur Internet et Symbol.support d'information pour la communication. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ecriture-affichage-du-texte-securite-en-ligne-regles-d-approche-d-entreprise-pour-se-proteger-contre-les-attaques-sur-le-clavier-d-ordinateur-internet-et-symbol-support-d-information-pour-la-communication-image483603111.html

Écriture affichage du texte sécurité en ligne. Règles d'approche d'entreprise pour se protéger contre les attaques sur le clavier d'ordinateur Internet et Symbol.support d'information pour la communication. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/ecriture-affichage-du-texte-securite-en-ligne-regles-d-approche-d-entreprise-pour-se-proteger-contre-les-attaques-sur-le-clavier-d-ordinateur-internet-et-symbol-support-d-information-pour-la-communication-image483603111.htmlRF2K2P0KK–Écriture affichage du texte sécurité en ligne. Règles d'approche d'entreprise pour se protéger contre les attaques sur le clavier d'ordinateur Internet et Symbol.support d'information pour la communication.

Illustration du processeur, du traitement des données et du cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-du-processeur-du-traitement-des-donnees-et-du-cadenas-de-securite-en-ligne-image474520140.html

Illustration du processeur, du traitement des données et du cadenas de sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/illustration-du-processeur-du-traitement-des-donnees-et-du-cadenas-de-securite-en-ligne-image474520140.htmlRF2JG077T–Illustration du processeur, du traitement des données et du cadenas de sécurité en ligne

Un symbole et code binaire représentant les flux de données ou de transactions en ligne et de sécurité web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-un-symbole-et-code-binaire-representant-les-flux-de-donnees-ou-de-transactions-en-ligne-et-de-securite-web-34324331.html

Un symbole et code binaire représentant les flux de données ou de transactions en ligne et de sécurité web Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-un-symbole-et-code-binaire-representant-les-flux-de-donnees-ou-de-transactions-en-ligne-et-de-securite-web-34324331.htmlRFBYRH0Y–Un symbole et code binaire représentant les flux de données ou de transactions en ligne et de sécurité web

Sécurité Internet en ligne 3D. Données personnelles protection Web sécurité informatique services Internet pare-feu vecteur images isométriques Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-internet-en-ligne-3d-donnees-personnelles-protection-web-securite-informatique-services-internet-pare-feu-vecteur-images-isometriques-image357583370.html

Sécurité Internet en ligne 3D. Données personnelles protection Web sécurité informatique services Internet pare-feu vecteur images isométriques Illustration de Vecteurhttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-internet-en-ligne-3d-donnees-personnelles-protection-web-securite-informatique-services-internet-pare-feu-vecteur-images-isometriques-image357583370.htmlRF2BNN96J–Sécurité Internet en ligne 3D. Données personnelles protection Web sécurité informatique services Internet pare-feu vecteur images isométriques

Point de vue personnel d'une personne pour la planification de la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-point-de-vue-personnel-d-une-personne-pour-la-planification-de-la-securite-en-ligne-76586168.html

Point de vue personnel d'une personne pour la planification de la sécurité en ligne Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/photo-image-point-de-vue-personnel-d-une-personne-pour-la-planification-de-la-securite-en-ligne-76586168.htmlRFECGPC8–Point de vue personnel d'une personne pour la planification de la sécurité en ligne

Sécurité en ligne du texte d'écriture manuscrite. Mot pour les règles de protection contre les attaques sur l'ordinateur portable Internet reposant à côté de tasse à café et feuille ordinaire montrant le processus de travail. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-mot-pour-les-regles-de-protection-contre-les-attaques-sur-l-ordinateur-portable-internet-reposant-a-cote-de-tasse-a-cafe-et-feuille-ordinaire-montrant-le-processus-de-travail-image483674857.html

Sécurité en ligne du texte d'écriture manuscrite. Mot pour les règles de protection contre les attaques sur l'ordinateur portable Internet reposant à côté de tasse à café et feuille ordinaire montrant le processus de travail. Banque D'Imageshttps://www.alamyimages.fr/image-license-details/?v=1https://www.alamyimages.fr/securite-en-ligne-du-texte-d-ecriture-manuscrite-mot-pour-les-regles-de-protection-contre-les-attaques-sur-l-ordinateur-portable-internet-reposant-a-cote-de-tasse-a-cafe-et-feuille-ordinaire-montrant-le-processus-de-travail-image483674857.htmlRF2K2W861–Sécurité en ligne du texte d'écriture manuscrite. Mot pour les règles de protection contre les attaques sur l'ordinateur portable Internet reposant à côté de tasse à café et feuille ordinaire montrant le processus de travail.